FIN7 evolve il set di strumenti e rifornisce gruppi ransomware

Un nuovo studio mette nuova luce sulle attività del gruppo FIN7, che a quanto pare sta evolvendo i propri strumenti e collaborando con gruppi ransomware.

Il gruppo FIN7, noto anche come Carbanak Group, continua a evolvere gli strumenti impiegati per gli attacchi e agisce da fornitore di diversi gruppi ransomware. Parliamo di un threat actor attivo almeno dal 2015, finanziariamente motivato e di lingua russa, che si è sempre fatto notare per il kit di tattiche e strumenti diversificati che sviluppa e mette in campo, dai malware personalizzati alle backdoor.

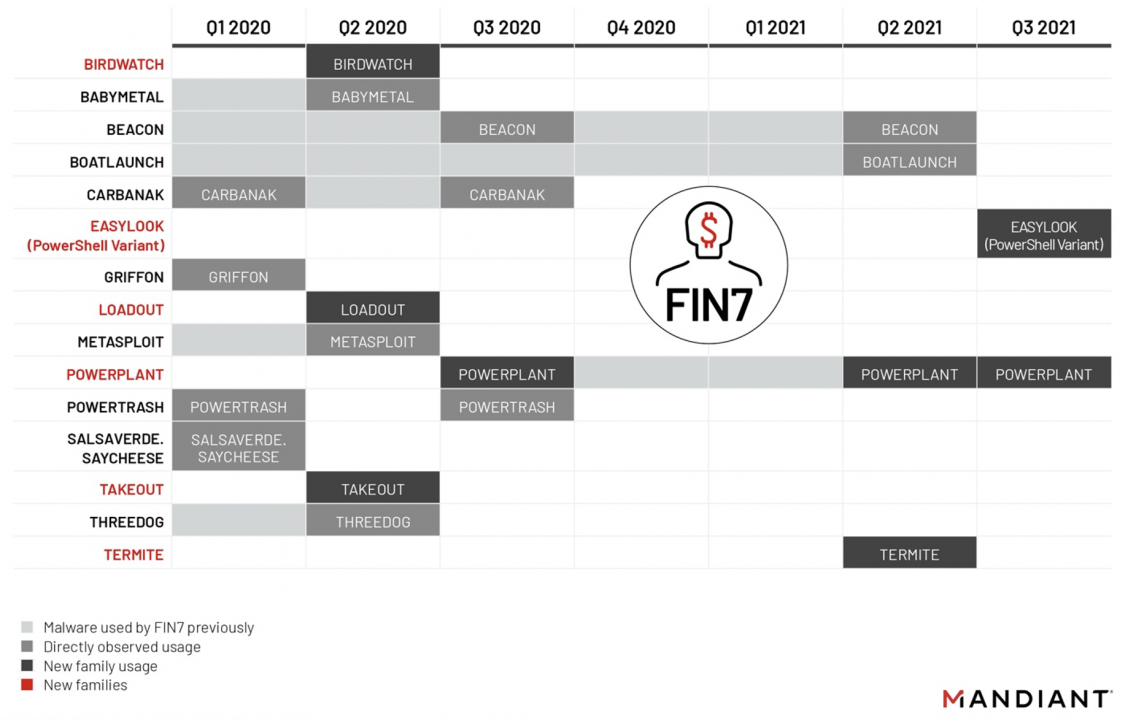

Da tempo è monitorato da Mandiant, che ha pubblicato un nuovo report tecnico dettagliato sulle attività di FIN7 nel periodo che intercorre fra la fine del 2021 e l'inizio del 2022. La ricerca è stata possibile grazie all’analisi di nuovi campioni di malware collezionati da una serie di intrusioni informatiche, da cui è emerso che sono almeno otto i gruppi precedentemente tracciati ma senza nome che sono riconducibili proprio a FIN7.

Il sospetto è maturato con l’analisi di una backdoor PowerShell nota come PowerPlant. FIN7 ha continuato a sfruttare PowerShell durante le sue intrusioni, in particolare la backdoor PowerPlant è in sviluppo da due anni. I ricercatori di Mandiant hanno identificato numeri di release vanno dalla 0.012 alla 0.028. PowerPlant è stata impiegata in diverse violazioni, mostrando di possedere funzionalità inedite e aggiuntive che venivano distribuite addirittura mentre l’operazione era in corso di svolgimento.

I ricercatori hanno inoltre identificato nuove versioni del downloader BirdWatch anch’esso in fase di sviluppo, ora tracciate come Crowview e Fowlgaze. Sempre secondo i ricercatori, le tecniche di accesso iniziale di FIN7 si sono diversificate e ora includono la compromissione delle supply chain software e l'uso di credenziali rubate, oltre alle tradizionali tecniche di phishing. È inoltre stato appurato che nelle intrusioni più recenti FIN7 ha utilizzato PowerPlant come malware di prima fase invece dei malware precedentemente impiegati Loadout e / o Griffon.

Un dato importante è che Mandiant ha rilevato sovrapposizioni tecniche con altri gruppi nelle attività di estorsione finalizzata al furto di dati o di distribuzione di ransomware, che fanno intuire che nel tempo gli operatori di FIN7 si sono associati con vari gruppi ransomware.

L’attezione quindi è focalizzata su PowerPlant. Finora i ricercatori hanno appurato che durante il deployment recupera diversi moduli dal server C2, con combinazioni che variano a seconda della necessità. Due dei moduli più comunemente distribuiti sono Easylook e Boatlaunch, disponibili sia in versione da 32 bit che da 64 bit. La prima è un’utility di ricognizione che FIN7 ha utilizzato per almeno due anni per acquisire dettagli quali le informazioni sulla rete target e configurazioni hardware, nomi utente, chiavi di registro, versioni del sistema operativo, dati di dominio, eccetera, dei sistemi ad essa connessi.

Boatlaunch è invece un modulo helper che modifica i processi PowerShell sui sistemi compromessi con una sequenza di istruzioni a 5 byte che si traduce in un bypass AMSI (antimalware scan interface), lo strumento integrato di Microsoft che aiuta a rilevare l'esecuzione dannosa di PowerShell. Significa che Boatlaunch serve per disattivarlo in modo che l’attacco possa proseguire indisturbato.

Un altro nuovo sviluppo è l'evoluzione del downloader Birdwatch, che ora ha due varianti, denominate Crowview e Fowlgaze. Entrambe le varianti sono basate su .NET, ma contrariamente a Birdwatch, presentano funzionalità di autoeliminazione, sono dotate di payload incorporati e supportano argomenti aggiuntivi.

Come Birdwatch, queste nuove varianti supportano il recupero di payload su HTTP e svolgono operazioni di ricognizione di base che indicano agli operatori in remoto quali processi vengono eseguiti sul sistema, qual è la configurazione di rete e quale browser Web viene utilizzato.

La commistione con i gruppi ransomware

Come accennato, una scoperta interessante di Mandiant è il coinvolgimento di FIN7 con vari gruppi ransomware. Nello specifico, gli analisti hanno trovato prove di intrusioni FIN7 rilevate proprio prima di incidenti ransomware ad opera di Maze, Ryuk, Darkside e BlackCat. Non solo: alcune prove confermano che FIN7 ha avuto un ruolo in alcune delle operazioni di Darkside.

#fin

#fin

Lo studio prosegue, così come il monitoraggio. Sarà importante determinare se FIN7 offra ai gruppi ransomware solo l'accesso iniziale alle reti target, o se operi come affiliato mettendo in campo i propri mezzi. Nello studio sono presenti anche gli Indicatori di Compromissione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici