Ransomware BlackCat: scoperte importanti caratteristiche degli attacchi

Analizzando due attacchi perpetrati da BlackCat in Medio Oriente e Stati Uniti, è stato possibile dimostrare i legami fra BlackCat e BlackMatter e tratteggiare le caratteristiche degli strumenti usati.

Il ransomware BlackCat, che si presenta come uno dei più sofisticati in circolazione, è stato protagonista di due incidenti di sicurezza che hanno permesso di raccogliere nuove informazioni sul suo modus operandi. Ricordiamo che parliamo di una minaccia che è stata pubblicizzata dalla fine di novembre 2021 sui forum del dark web in lingua russa, e che ha subito attirato l’attenzione dei ricercatori di cyber security per via dell’arsenale variegato e micidiale che offre ai suoi affiliati.

Una precedente intervista concessa da uno dei rappresentanti dell’organizzazione criminale rivelava che BlackCat si ritiene l’erede di noti gruppi ransomware, come BlackMatter e REvil. L’informazione non stupisce, dato che mediamente questi gruppi restano in attività per pochi anni, poi si sciolgono e gli operatori si dividono in gruppi già esistenti o ne creano di nuovi con alleanze inedite.

Tuttavia, era importante avere una conferma esterna di questa affermazione, che arriva dalla telemetria di Kaspersky in cui si evidenziano le prove che diversi membri del nuovo gruppo BlackCat abbiano legami diretti con BlackMatter. La firma di questo legame è negli strumenti e nelle tecniche impiegati negli attacchi, che si sovrappongono.

Dmitry Galov, security researcher del Team GReAT di Kaspersky, fa notare infatti che “Dopo l’uscita di scena di REvil e BlackMatter, era solo questione di tempo prima che un altro gruppo ransomware prendesse il controllo di questa nicchia”.

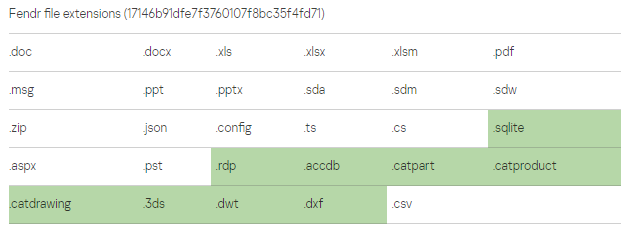

Le estensioni di file per la raccolta automatica e l'esfiltrazione dei dati

Le estensioni di file per la raccolta automatica e l'esfiltrazione dei dati

Le informazioni dettagliate su codice, tattiche e tecniche sono online nel blog ufficiale. In questa sede ci limitiamo a segnalare che BlackCat utilizza un malware scritto con il linguaggio di programmazione Rust, e che grazie alle capacità avanzate di cross-compilation di Rust, BlackCat è in grado di colpire sia i sistemi Windows che Linux. La complessità del malware utilizzato, unita alla vasta esperienza degli attori coinvolti, ha trasformato il gruppo in uno dei player più influenti nell’attuale mercato dei ransomware.

L’analisi degli incidenti

Viste le premesse, è inevitabile approfondire lo studio di questa nuova minaccia. I ricercatori di Kaspersky lo hanno fatto mediante l’analisi di due incidenti cyber di particolare rilievo condotti ricondotti a BlackCat.

Il primo sottolinea il rischio dato dalle risorse di cloud hosting condivise e ha riguardato un provider di soluzioni ERP situato in Medio Oriente e ospitante più siti. Gli attaccanti hanno rilasciato, simultaneamente, due diversi file eseguibili all’interno dello stesso server fisico, riuscendo così a colpire due diverse organizzazioni che il server ospitava virtualmente.

Sebbene il gruppo abbia confuso il server infetto come due diversi sistemi fisici, gli attaccanti hanno lasciato tracce importanti che hanno aiutato a determinare lo stile operativo di BlackCat. I ricercatori di Kaspersky hanno appurato che il gruppo sfrutta le vulnerabilità degli asset condivisi tra risorse cloud. Inoltre, in questo caso, il gruppo ha anche rilasciato un file batch Mimikatz, insieme a file eseguibili e utility di recupero password di rete Nirsoft.

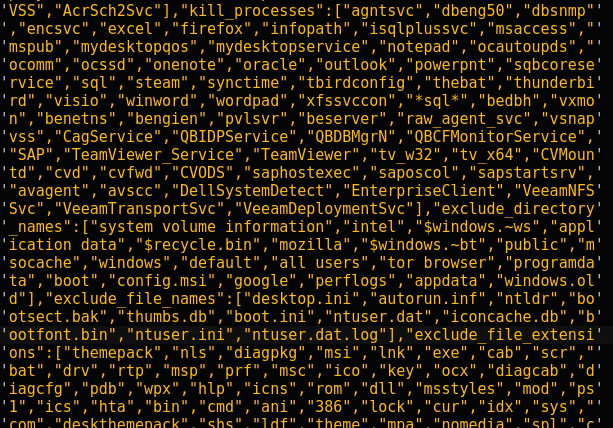

Elenco di processi da chiudere

Elenco di processi da chiudere

Un incidente simile ebbe luogo nel 2019 quando REvil, predecessore di BlackMatter, riuscì a penetrare all’interno di un cloud service che supporta un gran numero di studi dentistici negli Stati Uniti. È altamente probabile che BlackCat abbia adottato alcune di queste vecchie tattiche.

Il secondo incidente mostra un approccio agile al malware personalizzato e come esso viene riutilizzato nelle attività di BlackMatter e BlackCat. Coinvolge una società di petrolio, gas, miniere e costruzioni situata in Sud America, e nuovamente presenta analogie con l’operato di BlackMatter. L’affiliato che si celava dietro questo attacco ransomware – che pare essere diverso da quello dell’attacco menzionato precedentemente - ha tentato non solo di rilasciare il ransomware BlackCat all'interno della rete bersagliata, ma avrebbe anche installato un programma di esfiltrazione modificato e personalizzato, chiamato “Fendr”. Questa utility, nota anche con il nome di ExMatter, era stata già precedentemente utilizzata come tratto distintivo dell’attività malware di BlackMatter.

Le informazioni scoperte da Kaspersky non solo portano alla luce le caratteristiche principali, gli strumenti e le tecniche di cui si serve BlackCat per penetrare all’interno delle reti delle vittime. Permettono anche di proteggere gli utenti dai suoi attacchi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici