Antivirus sul Play Store: sei diffondono un banking malware

Sei antivirus presenti sul Play Store di Google erano in realtà dei malware usati per il furto di credenziali e di dati bancari. Sono stati rimossi, ma sono ancora presenti negli store non ufficiali.

Quando si cerca un antivirus per proteggere i dispositivi mobili, non ci si aspetta certo che sia proprio questa app a rendere i dispositivi più vulnerabili al malware. Invece è quello che hanno scoperto i ricercatori di Check Point Research (CPR) analizzando sei applicazioni presenti sul Play Store. Si spacciavano come antivirus, invece scaricavano e installavano un Android Stealer chiamato Sharkbot.

La funzione di Sharkbot è il furto di credenziali e di informazioni bancarie. Si tratta di un malware che attiva alcuni trucchi peculiari. Prima di tutto, non prende di mira tutte le potenziali vittime, ma solo quelle selezionate, utilizzando la funzione di geofencing per identificare e ignorare gli utenti provenienti da Cina, India, Romania, Russia, Ucraina o Bielorussia.

Sharkbot attira le proprie vittime visualizzando notifiche push che imitano i moduli legittimi di inserimento delle credenziali. Come da copione, quando l'utente immette le informazioni richieste, queste vengono inviate a un server dannoso, da cui viene scaricato il payload dannoso. Anche le tecniche di evasione fanno parte dell'arsenale di Sharkbot: se il malware rileva di essere in esecuzione in una sandbox, si chiude per evitare la detection.

Come detto, le applicazioni malevole individuate da CPR sono sei, che fanno capo a tre account sviluppatore, di cui due risultano attivi dall'autunno del 2021. Alcune delle applicazioni collegate a questi account sono state rimosse dal Play Store, ma esistono ancora sugli store non ufficiali: si consiglia quindi di seguire la regola d’oro di installare di app solo dallo store ufficiale per evitare problemi.

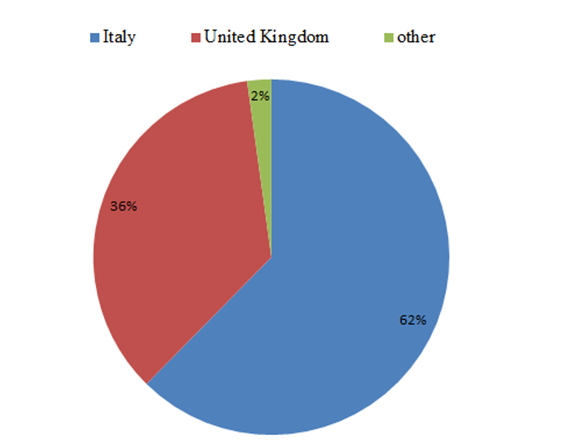

CPR ha contato oltre 1.000 indirizzi IP unici di dispositivi infetti, soprattutto in Italia, dove risiede il 62% delle vittime. Il secondo Paese più colpito è il Regno Unito. Tuttavia, i dati di Google Play Store indicano che le applicazioni dannose sono state scaricate circa 15.000 volte.

Le armi di Sharkbot

Oltre al geofencing descritto sopra, i ricercatori hanno scoperto che un altro aspetto distintivo di Sharkbot è l'uso di DGA (Domain Generation Algorithm), che raramente si vede nel malware Android. Come suggerito dal nome, si tratta di un generatore automatico di nomi di dominio e viene spesso usato dai gestori di botnet e dai cyber criminali dietro alle campagne malware per eludere le misure di sicurezza. In sostanza, un DGA genera centinaia di nuovi domini casuali, tra cui i malware possono transitare durante gli attacchi.

Per quanto riguarda invece le funzionalità di base, Sharkbot implementa il tipico toolkit dei ladri di dati e credenziali. Abusando del servizio di accessibilità onnipresente in Android, fornisce all'applicazione l'accesso a tutti i dati che vengono visualizzati dall'utente. Durante il monitoraggio CPR ha identificato 27 versioni del bot che differivano fra loro principalmente per l’origine della DGA e i campi botnetID e ownerID.

Il malware Sharkbot inoltre implementa 22 comandi che consentono l'esecuzione di vari tipi di azioni dannose sul dispositivo infetto da parte del server di comando e controllo. Quest’ultimo comunica tramite HTTP con richieste POST crittografate. I ricercatori hanno finora contato otto indirizzi IP associati ai server CnC di Sharkbot in momenti diversi.

Conclusioni

L’evoluzione delle minacce cyber in ambito mobile impone di non dare più nulla per scontato. Non è possibile garantire che il nuovo antivirus pubblicato oggi in Google Play non si riveli una minaccia domani. Il malware Sharkbot ne è semplicemente la dimostrazione pratica.

Speciale sicurezza mobile - L'uso massivo degli smartphone per accedere ai dati aziendali e l'esordio del 5G creeranno nuove esigenze di cyber security che i principali produttori di soluzioni per la sicurezza sono già in grado di gestire.

Lo schema degli attaccanti è cambiato, e il malware in quanto tale non viene più caricato direttamente su Google Play. L’esistenza di Google Play Protect, quindi, non deve dare un falso senso di sicurezza: i threat actor evolvono costantemente il proprio malware e ideano continuamente nuovi schemi per eseguire questo malware sui dispositivi delle vittime.

Quello che è accaduto con Sharkbot è che sullo store c’era un software legittimo e “pulito”, che agiva semplicemente da collegamento intermedio con il malware vero. Il fatto che oltre 15.000 utenti abbiano installato l’app malevola significa che le persone sono state ingannate da una bella icona e dalla promessa di "proteggere i loro dispositivi".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici