Tattiche e tecniche del ransomware Conti

La documentazione trapelata dal leak di Conti rivela come i suoi attacchi si propagano all'interno delle reti, quali obiettivi vengono selezionati e quali strumenti sono messi in campo.

I dati esfiltrati al gruppo ransomware Conti continuano a tenere banco. Dopo avere permesso di individuarne la struttura societaria, e avere usato il codice malware per attaccare obiettivi in lingua russa, sono emerse anche alcune Tecniche e Tattiche in uso a questo collettivo criminale. Del resto, era prevedibile: come avevamo già sottolineato, questo leak è una fonte preziosa di informazioni per la threat intelligence e per i ricercatori di cybersecurity in generale.

L’analisi del codice a questo giro è opera di Akamai Security, che ha portato a interessanti rivelazioni aggiuntive su questa temibile minaccia, rispetto a quanto era già noto in passato. Per esempio, il fatto che a seguito di un attacco andato a buon fine gli affiliati si muovono seguendo una timeline di pubblicazione ben precisa, che scandisce la pubblicazione di una quantità di dati esfiltrati sempre maggiore, in proporzione al tempo che la vittima impiega per pagare il riscatto.

L’avvio di un attacco

Tra i materiali trapelati ci sono due documenti per gli affiliati, che descrivono la metodologia di attacco a una rete target e gli obiettivi di propagazione. L’assenza di documentazione relativa alle procedure iniziali di accesso lascia pensare che il vettore sia in qualche modo automatizzato. Sembra che Conti abbia sviluppato vari crawler e scanner, che perlustrano internet alla ricerca di server sfruttabili o violabili, garantendo l'accesso iniziale a una rete vittima o contrassegnandola come violabili.

Tale metodologia prevede tre passaggi chiave ricorrenti: "raccogliere le credenziali, diffondersi, replicare". Se ne deduce che, una volta ottenuto l’accesso al primo endpoint, debba iniziare la propagazione attraverso la rete, cercando di scaricare e decifrare le password, anche con l’uso di hash e tecniche di brute force.

A quel punto l'operatore segue le istruzioni impartite per usare le credenziali ottenute sulla macchina successiva, espandendo il raggio d'azione, per poi riprendere dal primo passaggio fino ad ottenere l’accesso a quanti più sistemi possibili. La documentazione puntualizza anche che i sistemi non debbono essere cifrati prima di avere raggiunto il Domain Controller (DC), in modo da massimizzare l’impatto dell’attacco e da estrarre la maggior parte (se non tutte) le credenziali necessarie per accedere all'intera rete. Il processo sembra essere in gran parte manuale.

Inoltre, poiché la maggior parte della configurazione del dominio è solitamente memorizzata nel DC, i threat actor ottengono informazioni sulla rete stessa (tramite i registri DNS per la maggior parte del dominio), su email, elenchi di indirizzi, informazioni di contatto, banche dati, codice sorgente, informazioni contabili, documenti di progettazione, password (compresi gli hash), credenziali (con i log di accesso per la gran parte della rete e per altre reti), portafogli digitali e altro.

Movimenti laterali

Per raggiungere gli obiettivi, gli operatori di Conti ricorrono a vari strumenti. Sono proprietari solo crypter, trojan e injector impiegati. Il toolkit per il movimento laterale, la propagazione e l'esfiltrazione sembra invece quello standard comune a molti gruppi del cybercrime: Cobalt Strike, Mimikatz e PSExec, eccetera.

La documentazione emersa dal leak rivela inoltre veri e propri manuali con esempi concreti e guide sull'implementazione del movimento laterale. Akami riporta alcuni esempi:

- Remote Windows Management Instrumentation (WMI) usata per lanciare payload da remoto usando /node:.. process call create (è interessante notare che a volte viene usato per attivare effettivamente un processo BITS al fine di scaricare il malware ospitato in remoto o su una condivisione violata)

- PSExec - sia lo strumento Sysinternals stesso che la sua implementazione Cobalt Strike sono utilizzati per l'esecuzione remota di payload

- Remote scheduled task - utilizzando il comando line utility SCHTASKS con il flag /s per creare un task remoto ed eseguire un payload abbandonato

- WinRM - il metodo di esecuzione del codice integrato in Cobalt Strike

- EternalBlue - sfruttando una vulnerabilità di esecuzione di codice remoto in SMB

- BlueKeep - sfrutta una vulnerabilità di esecuzione di codice remoto in RDP

Persistenza e backdoor

Per ottenere la persistenza i threat actori di Conti sfruttano task programmati, chiavi di esecuzione del registro, avvio delle applicazioni di Office, servizi di Windows, opzioni di esecuzione dei file immagine, sottoscrizione di eventi WMI, DLL AppInit, Winlogon userInit, pacchetti di notifica LSASS, Netsh helper DLL.

Inoltre, i manuali menzionano l'installazione di AnyDesk e Atera, così come la modifica della porta RDP (e l'abilitazione a passare attraverso il firewall di Windows), tutto presumibilmente per avere un altro punto di ingresso nel caso in cui la comunicazione andasse persa.

Il modo principale per nascondere la propria presenza ed eludere la detection consiste invece nell'assicurarsi che gli strumenti rilasciati non attivino il rilevamento in prima linea. La documentazione include anche la prova che vengono testati strumenti e tecniche con una serie di antivirus, dimostrando come dropper e injector usati non li attivino grazie all’utilizzo di macchine locali, su cui girano i sistemi antivirus, e di dyncheck, una piattaforma per caricare e analizzare di campioni (simile a VirusTotal, anche se non sembra essere accessibile al momento).

Inoltre, Conti ha alcuni manuali sullo spegnimento di Windows Defender, sia manomettendo la policy dell'host sia disattivando il servizio. La backdoor permanente ottiene indirizzi di comando e controllo da metodi di offuscamento, aiutando anche ad eludere il rilevamento: emercoin dns, Google cache e transazioni bitcoin.

Il salvataggio dei file su disco è scoraggiato, gli script/lolbin sono il metodo di lavoro preferito. I file salvati su disco dovrebbero essere nascosti usando la steganografia (in immagini o file di certificati) o in un modo che possa essere facilmente elencato (registro, flussi di file).

L'escalation dei privilegi passa infine per l'impiego degli strumenti esistenti di local privilege escalation (LPE) disponibili in Cobalt Strike. Inoltre, sembra che Conti si serva della variante LPE di PrintNightmare per creare nuovi amministratori locali per i beacon che vengono eseguiti come utente abituale.

Raccolta delle credenziali

La maggior parte dei manuali di raccolta delle credenziali fa riferimento a Mimikatz, ma l’arsenale completo di Conti include:

- Mimikatz: lsadump, dcsync, pth, token injection

- Zerologon - sfrutta una vulnerabilità netlogon per ottenere una sessione autenticata al controller di dominio e resettare la password krbtgt

- Kerberoast - usato per forzare le password degli utenti del servizio Kerberos dai ticket di servizio

- Zerologon - questa volta usato come modulo di sfruttamento post Cobalt Strike per acquisire una sessione di login al DC per eseguire dcsync

- Credential stealer - probabilmente uno sviluppo interno; scansiona il filesystem locale alla ricerca di password utente memorizzate in file di testo e documenti

Prevenzione e mitigazioni

Dato che la superficie di attacco è sfaccettata, anche la protezione dovrebbe essere a più livelli: non c'è un'unica soluzione che possa mettere immediatamente al sicuro l'utente. Come si vede nella metodologia di attacco, prima che il ransomware venga distribuito viene eseguito un processo sofisticato. Il primo requisito è ovviamente una piattaforma di detection e response di ultima generazione con il supporto attivo di threat intelligence e intelligenza artificiale.

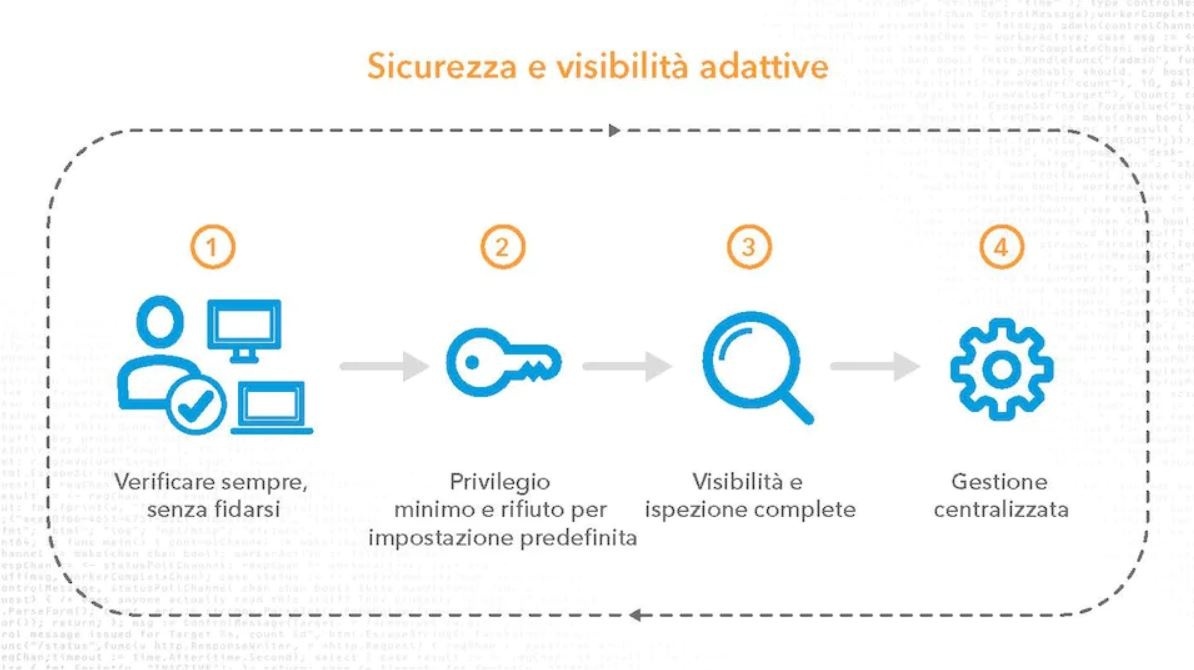

Inoltre, visto che Conti fa affidamento sugli utenti presenti e sulle loro credenziali per il movimento laterale e l'accesso, una buona strategia di contenimento degli attacchi è l'uso di una filosofia Zero Trust, che può inibire e rallentare notevolmente il processo di movimento laterale.

In ambito Zero Trust, anche la segmentazione della rete può giocare un ruolo cruciale perché consente di monitorare i percorsi di comunicazione. Disabilitando i protocolli che possono essere abusati per il movimento laterale (RPC, RDP, WinRM, SSH, ecc.) tra gli endpoint utente, limitando l'accesso alle condivisioni di file (o disabilitandole del tutto su qualsiasi cosa che non sia un fileserver), e limitando l'accesso ai database e ai server di backup si può ridurre notevolmente la superficie di attacco della rete.

Per una maggiore granularità, i metodi di movimento laterale che si basano su RPC (come WMI remoto, attività programmate remote e psexec) possono essere controllati anche a livello di sistema operativo, utilizzando filtri RPC.

Quanto all'ingresso in rete, Conti sfrutta vettori di accesso iniziale quali phishing, sfruttamento delle vulnerabilità e servizi Internet (OWA, SQL injection, Apache Tomcat cgi-bin). Un buon firewall per applicazioni web dovrebbe bloccare la maggior parte dei tentativi di ottenere un punto d'appoggio iniziale all’interno della rete, mentre il patching automatizzato riduce sensibilmente le potenziali vulnerabilità sfruttabili.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici