Cisco chiude una falla critica di bypass dell'autenticazione

Il produttore ha pubblicato la patch, che è da installare urgentemente perché un exploit riuscito potrebbe consegnare a un attaccante l'accesso come amministratore.

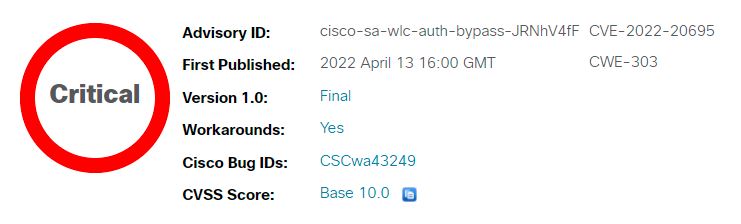

Cisco ha pubblicato la patch che chiude una vulnerabilità critica di sicurezza che interessa il Wireless LAN Controller (WLC). La falla, tracciata con la sigla CVE-2022-20695 e ha un punteggio CVSS di 10 su 10, potrebbe essere abusata da un attaccante remoto non autenticato per assumere il controllo di un sistema target.

Nell'advisory ufficiale Cisco sottolinea che la vulnerabilità è dovuta all'implementazione impropria dell'algoritmo di convalida della password di WLC. Tramite un exploit ben riuscito, un attaccante potrebbe bypassare l'autenticazione e accedere al dispositivo come amministratore. Oppure ottenere privilegi dello stesso livello di un utente amministrativo, a seconda delle credenziali in uso.

Il problema riguarda solo i ì Controller wireless 3504, Controller wireless 5520, Controller wireless 8540, Mobility Express, e Virtual Wireless Controller (vWLC) che eseguono la relese software di Cisco WLC 8.10.151.0 o 8.10.162.0. Inoltre, è richiesta la macfilter radius compatibility configurata come Other.

Cisco Wireless LAN Controller Release 8.9 e precedenti e 8.10.142.0 e precedenti non sono soggetti alla vulnerabilità. Per chiudere la falla ed evitare problemi di cybersecurity è necessario eseguire l'aggiornamento alla versione 8.10.171.0.

Al momento non risultano sfruttamenti attivi in the wild, ma ricordiamo che le falle alle apparecchiature di rete sono sempre una ghiotta opportunità per i cyber criminali. Gli sfruttamenti potrebbero iniziare nel giro di poche ore, quindi è il caso di correre ai ripari e di seguire le indicazioni riportate sulla pagina ufficiale del produttore.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici