Linux: scoperte altre due falle di escalation dei privilegi

Due vulnerabilità di escalation dei privilegi identificate come Nimbuspwn permettono agli attaccanti di distribuire payload sui sistemi Linux vulnerabili. È necessario aggiornare le istanze alla versione più recente.

Linux è interessato da un altro problema di sicurezza. Sono due le vulnerabilità scoperte dal Microsoft 365 Defender Research Team, che concatenate insieme possono permettere a un attaccante da remoto di ottenere privilegi di root sui sistemi Linux vulnerabili, aprendo alla distribuzione di payload (fra cui backdoor e ransomware), e all’esecuzione di altre azioni dannose.

Si tratta delle falle monitorate con le sigle CVE-2022-29799 e CVE-2022-29800, collettivamente denominate come Nimbuspwn. Sono entrambi bug di escalation dei privilegi, radicati in un componente systemd chiamato networkd-dispatcher, un componente progettato per notificare cambiamenti di stato della rete.

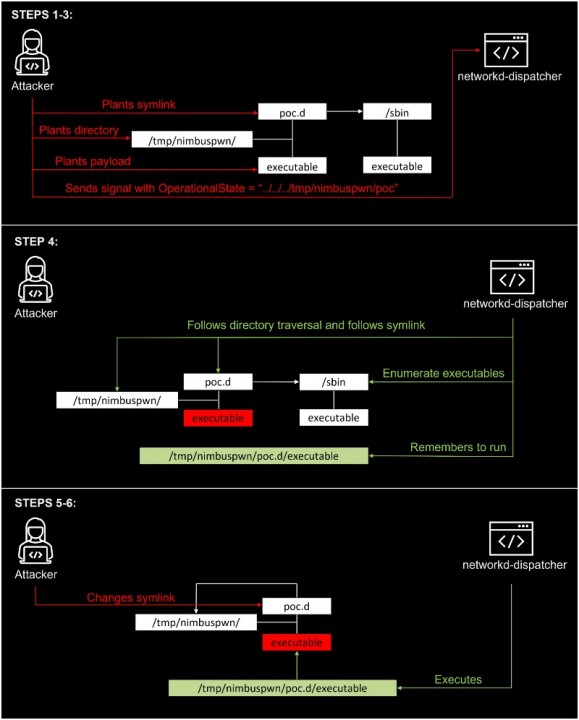

In particolare, si riferiscono a una combinazione di vulnerabilità directory traversal (CVE-2022-29799), symbolic link (noto anche come symlink) e time-of-check to time-of-use (TOCTOU) race condition (CVE-2022-29800). Tale combinazione porta a uno scenario in cui un attaccante che controlla un servizio D-Bus compromesso può introdurre ed eseguire backdoor sugli endpoint.

Secondo i test condotti dai ricercatori, il codice di exploit per sfruttare Nimbuspwn non è altamente complesso da realizzare, e ne consente l’attivazione in molteplici ambienti, incluso Linux Mint. Tutti i passaggi del test sono pubblicati con dovizia di dettaglio sulla pagina ufficiale del blog Microsoft.

Occorre uno stretto monitoraggio

I ricercatori sottolineano che, nonostante la continua evoluzione del panorama delle minacce e delle tecniche di attacco, gli attaccanti continuano a concentrarsi sull'identificazione e sullo sfruttamento di vulnerabilità senza patch e misconfigurazioni come vettore per accedere a sistemi, reti e dati sensibili. Questo costante bombardamento di attacchi abbraccia ormai una vasta gamma di piattaforme, dispositivi e domini e indica inequivocabilmente la necessità di un approccio di gestione delle vulnerabilità completo e proattivo, in grado di identificare e mitigare anche exploit e problemi sconosciuti.

Nel caso specifico di Nimbuspwn, gli utenti e i gestori di networkd-dispatcher dovrebbero aggiornare le proprie istanze alla versione più recente per mitigare il potenziale derivante dallo sfruttamento delle falle indicate. Oltre ai sistemi Windows, l’allerta riguarda da qualche tempo anche Linux, sempre più gettonato nelle campagne del cybercrime per il suo ruolo centrale delle macchine virtuali e nei dispositivi IoT, oltre che per siti web e altro.

Non solo: tempo fa VMware aveva allertato circa il fatto che la scarsa cultura del contrasto alle minacce Linux sta esponendo molti cloud pubblici e privati agli attacchi basati su Linux, nonostante siano obiettivi di alto valore, capaci persino di fornire l’accesso a infrastrutture critiche.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici