Nuovo malware si nasconde nei registri eventi di Windows

Una nuova campagna sfrutta malware fileless iniettati nel file system di Windows. Tecniche e strumenti sono talmente avanzati da far pensare a un APT.

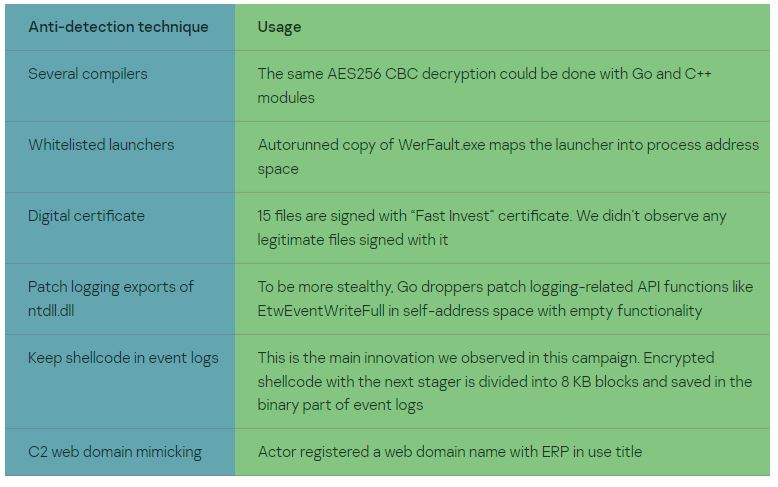

A febbraio 2022 è stata osservata per la prima volta una campagna malevola che sfruttava la tecnica di inserire lo shellcode nei registri eventi di Windows. Questo ha permesso al threat actor di iniettare un malware fileless nel file system e di mettere in atto un'azione che sfruttava varie tecniche e moduli, così da mantenere nascosta la propria presenza il più a lungo possibile.

Fra questi figuravano moduli dropper che applicavano anche delle patch alle funzioni API native di Windows relative al tracciamento degli eventi (ETW) e all'Anti-Malware Scan Interface (AMSI). Inoltre, in fase di ricognizione iniziale gli attaccanti usavano un dominio web C2 che imitava quello legittimo, e server privati virtuali su Linode, Namecheap, DreamVPS.

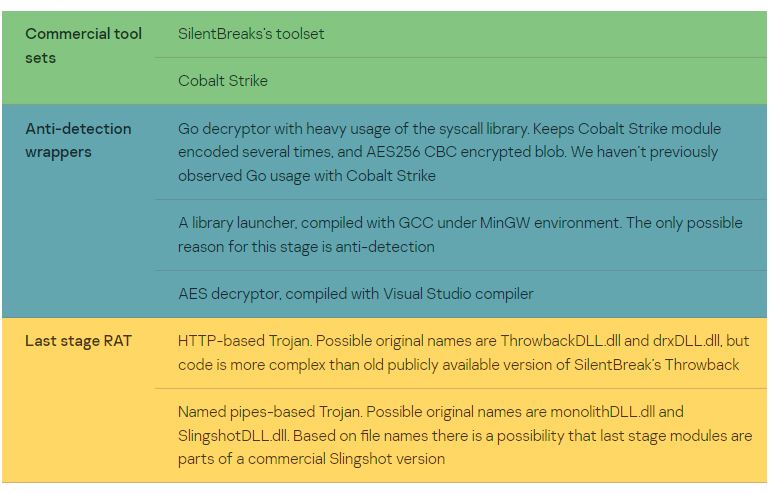

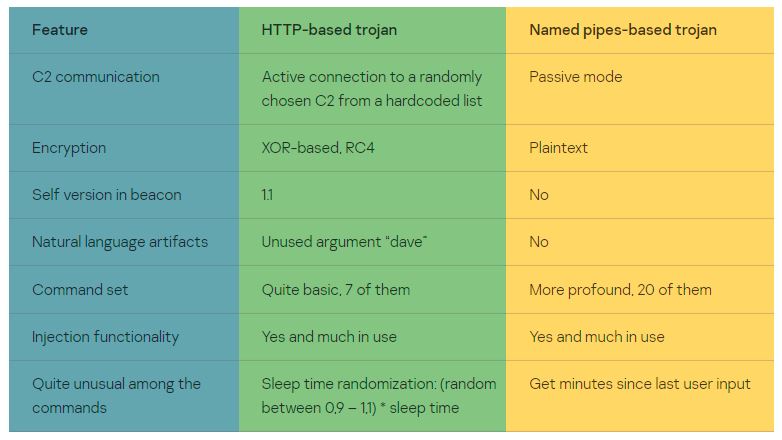

Sono inoltre state impiegate molte soluzioni anti rilevamento, fra cui alcuni moduli firmati con un certificato digitale che all'analisi si è rivelato falso. Sul fronte dei trojan dell'ultimo stadio, rispondevano all'appello alcuni basati su HTTP e named pipe, RAT per la memory injection, diversi strumenti di pentesting commerciali come Cobalt Strike e il set di strumenti NetSPI (l'ex SilentBreak).

A tracciare la catena di infezione di questa campagna sono stati i ricercatori di Kaspersky, che hanno esposto tutti i dettagli in una pagina dedicata con tanto di Indicatori di Compromissione, dopo avere analizzato un campione del malware sul computer di un cliente. Tale malware faceva parte di una campagna "molto mirata".

Un attaccante tecnicamente avanzato

Tecniche e moduli messi in campo nella campagna sono stati definiti "impressionanti" gli esperti hanno il forte sospetto che si tratti di un APT. È fuori discussione l'abilità nell'avere sfruttato moduli personalizzati, oltre a strumenti commerciali.

L'indagine ha monitorato la fase iniziale dell'attacco, quando la vittima è stata indotta con l'inganno a scaricare un archivio RAR dal servizio di condivisione file file.io. In seguito l'attaccante ha messo in campo il modulo Cobalt Strike firmato con un certificato emesso dalla fantomatica azienda Fast Invest ApS. Nella maggior parte dei casi, lo scopo ultimo del malware mirato era esfiltrare dati sensibili dalle vittime.

Le indagini condotte finora non hanno evidenziato coincidenze con campagne associate ad APT noti. Per questo al momento la nuova attività è monitorata come SilentBreak, dal nome dello strumento più utilizzato nell'attacco.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici