Patch Tuesday di maggio: chiuse 74 falle, una zero day

Una vulnerabilità zero-day già sfruttata attivamente e sette falle critiche richiedono l’installazione urgente delle patch pubblicate in questa tornata del Patch Tuesday.

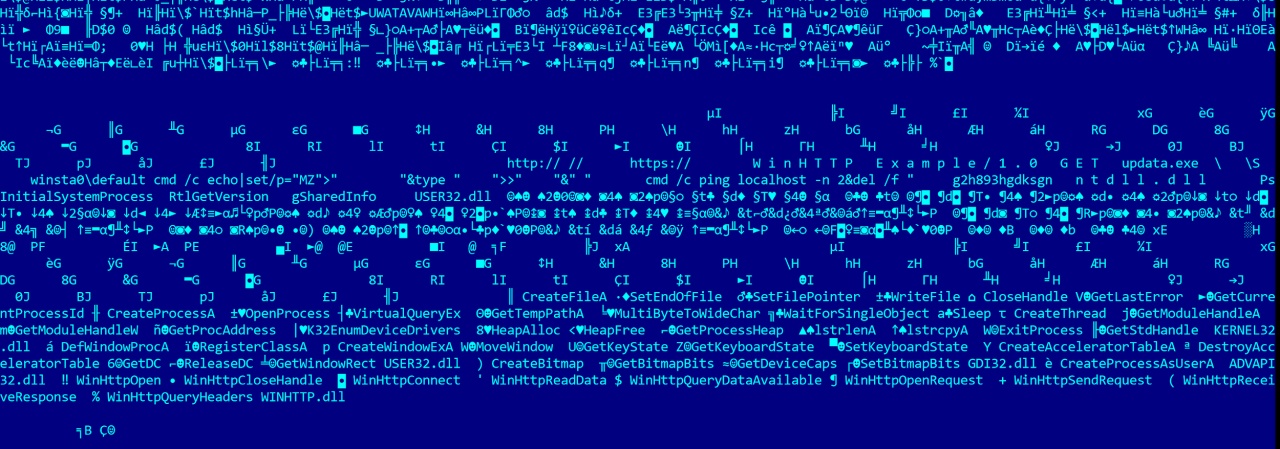

Nel Patch Tuesday di maggio Microsoft ha pubblicato le patch che chiudono 74 vulnerabilità di sicurezza, tra cui una zero-day attivamente sfruttata. Delle altre, sette sono classificate come critiche, 66 come importanti e solo una di bassa gravità. Quanto al tipo di falle, 24 aprono all’esecuzione di codice da remoto (RCE), 21 sono di escalation dei privilegi, 17 divulgazione di informazioni e sei di denial-of-service.

Come sempre, partiamo dal bug che preoccupa maggiormente. È monitorato con la sigla CVE-2022-26925 e ha un punteggio CVSS di 8.1, che raggiungerebbe 9.8 se lo sfruttamento avvenisse in combinazione con la falla nota come PetitPotam.

In attacchi reali sono stati osservati molteplici tentativi di sfruttamento di questa vulnerabilità, e gli exploit disponibili pubblicamente risultano funzionanti. L’exploit osservato consente a un attaccante di autenticarsi come un utente legittimo nell’ambito di un attacco di inoltro NTLM, consegnando l’accesso agli hash dei protocolli di autenticazione. La vulnerabilità interessa tutte le versioni del sistema operativo Windows. Microsoft esorta i clienti ad applicare patch ai controller di dominio per ridurre l'aumento del rischio in questa catena di vulnerabilità.

Quella appena descritta non è l’unica vulnerabilità pubblicamente nota al momento della pubblicazione delle patch. Lo sono parimenti quella monitorata con la sigla CVE-2022-29972, che ha un punteggio CVSS di 8.2 e la CVE-2022-22713 con punteggio CVSS di 5.6. La prima è stata risolta il 15 aprile, apre ad attacchi di tipo Denial of Service in Hyper-V. Ricordiamo che fin da subito era stata contrassegnata come "Exploitation More Likely", ossia ad alto rischio di sfruttamento.

Il colosso di Redmond ha inoltre chiuso diversi bug RCE in Windows Network File System (CVE-2022-26937), Windows LDAP (CVE-2022-22012, CVE-2022-29130), in Windows Graphics (CVE-2022-26927), Windows Kernel (CVE-2022-29133), nella Remote Procedure Call Runtime (CVE-2022-22019) e in Visual Studio Code (CVE-2022-30129). È inoltre rilevante la patch che chiude definitivamente le tre vulnerabilità RCE nella libreria di runtime RPC che furono risolte nell'aprile 2022.

Ultimo ma non meno importante è l’aggiornamento per due vulnerabilità di escalation dei privilegi (CVE-2022-29104 e CVE-2022-29132) e due di divulgazione delle informazioni (CVE-2022-29114 e CVE-2022-29140) nello Spooler di stampa, che è da tempo un bersaglio attraente per gli attaccanti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici