2021 annata record per il ransomware, in crescita attacchi e riscatti

Group-IB presenta il suo report annuale sul ransomware, che è sempre più diffuso e garantisce guadagni in crescita.

Nel 2021 l’ascesa del ransomware è proseguita inesorabile, la richiesta media di riscatto è aumentata del 45%, fino a raggiungere 247.000 dollari, e sui siti di rivendicazione sono stati pubblicati i dati di 986 aziende europee, di cui 148 italiane. Sono queste alcune delle informazioni contenute nel report annuale “Ransomware Uncovered 2021/2022” redatto dal vendor di cybersecurity Group-IB sull'evoluzione della minaccia informatica più temuta dalle aziende. Sono tre i punti principali di attenzione: gli importi dei riscatti, l’ecosistema criminale e i trucchi per bypassare le difese informatiche.

Sul fronte dei riscatti, gli analisti di Group-IB segnalano un aumento dell’avidità dei gruppi ransomware. Hive ha battuto il record del riscatto più alto richiesto: 240 milioni di dollari a MediaMarkt (in Italia MediaWorld), contro un massimo dichiarato di “soli” 30 milioni di dollari nel 2020. Peraltro lo stesso Hive, insieme a Grief, è stato protagonista della più veloce scalata della top 10 delle organizzazioni colpite nell’anno di analisi – almeno stando alle informazioni esfiltrate durante gli attacchi e rese pubbliche sui siti DLS (Data Leak Sites).

Nonostante l’escalation di questi due threat actor, alla testa della classifica delle organizzazioni criminali restano Lockbit, Conti e Pysa, che hanno pubblicato sui propri DLS i dati rispettivamente di 670, 640 e 186 vittime. Fra queste ne figurano anche di italiane: nell’ordine, 45, 25 e 12 vittime.

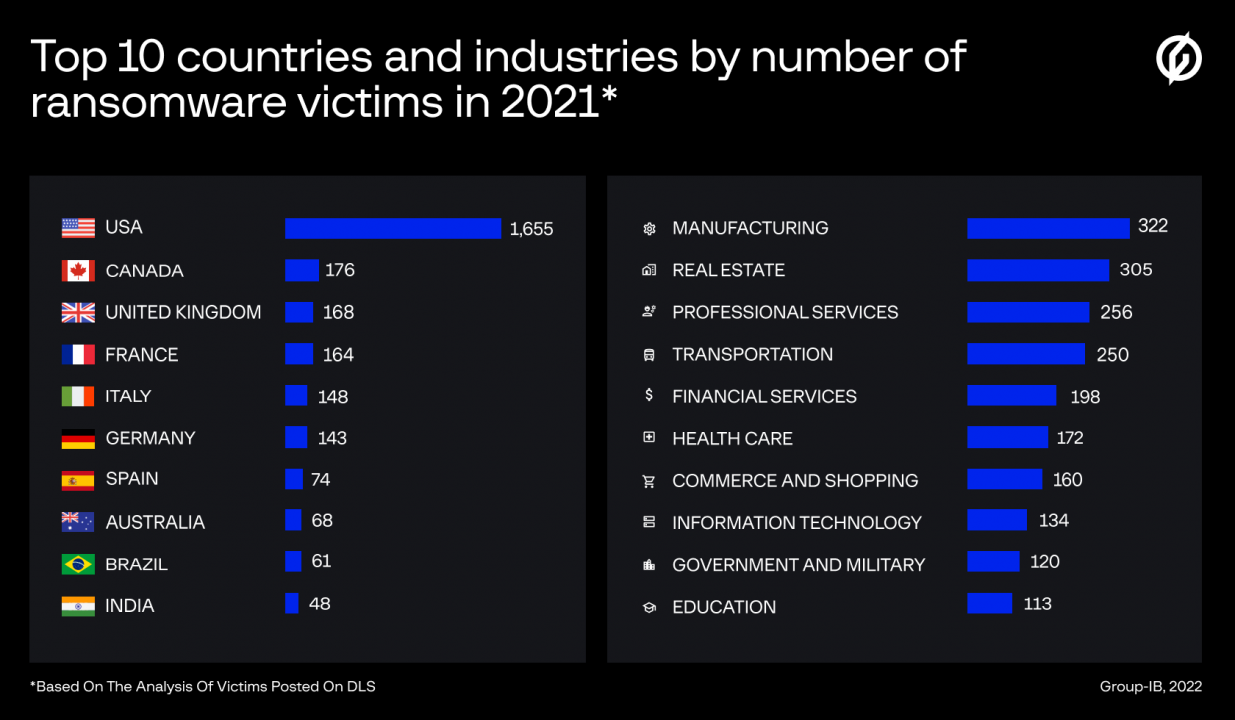

Tra il primo trimestre 2021 e il primo trimestre 2022, i gruppi ransomware hanno pubblicato sui DLS i dati appartenenti ad oltre 3.500 vittime. La maggior parte delle aziende i cui dati sono stati diffusi tramite DLS nel 2021 ha sede negli Stati Uniti (1.655), 986 sono europee. Con 148 vittime i cui dati sono stati esfiltrati e pubblicati sui DLS, l’Italia occupa il quinto posto nella classifica mondiale e il terzo in quella europea, seguita dalla Germania con 143 aziende.

La maggior parte delle organizzazioni i cui dati sono stati divulgati fa capo al settore industriale (322, di cui 28 italiane), immobiliare (305) e dei servizi professionali (256). In Italia risultano colpiti anche il settore dei trasporti (15 aziende) e il commercio (13 aziende). L’accresciuta sofisticatezza del ransomware risulta chiaramente visibile dai tempi di fermo delle vittime, passati dai 18 giorni del 2020 ai 22 del 2021.

Ecosistema criminale

Passando al secondo punto, l’ecosistema criminale, Group-IB ha messo in luce informazioni interessanti circa la catena di montaggio del ransomware. Gli esperti di analisi forense hanno esaminato 700 attacchi nel 2021 concludendo che gli attacchi ransomware operati da esseri umani mantengono uno stabile margine di vantaggio nel panorama delle minacce informatiche degli ultimi tre anni.

Il 2021 è stato caratterizzato dall’ascesa degli Initial Access Broker (IAS) e dalla proliferazione di programmi di Ransomware-as-a-Service (RaaS), che hanno permesso ai cybercriminali inesperti di scendere in campo, facendo lievitare il numero delle vittime. Gli ideatori dei programmi RaaS hanno iniziato a offrire ai propri clienti non solo kit di ransomware, ma anche strumenti per l’esfiltrazione dei dati, al fine di semplificare e snellire le operazioni. Di conseguenza, la tecnica della doppia estorsione si è diffusa in modo ancora più capillare: i dati sensibili delle vittime sono stati esfiltrati per forzare il pagamento del riscatto nel 63% dei casi analizzati.

Trucchi vecchi e nuovi

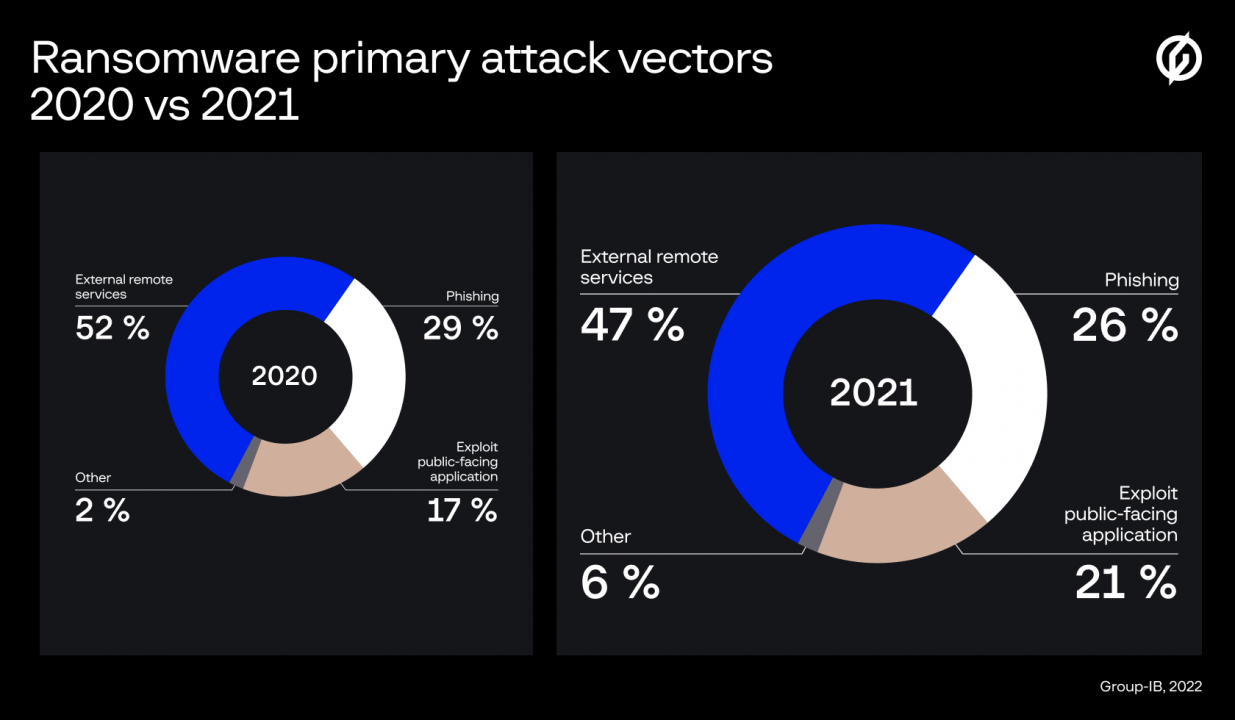

Nonostante i ripetuti allarmi del 2020, anche nel 2021 l’abuso di server RDP esposti su Internet è rimasto il metodo più comune per l’accesso iniziale alle reti target - il 47% di tutti gli attacchi analizzati dagli esperti DFIR di Group-IB è iniziato con la compromissione di un servizio remoto esterno.

Le email di spear phishing contenenti malware comune si sono riconfermate in seconda posizione (26%). L’impiego di malware standard nelle prime fasi di un attacco ha guadagnato popolarità tra gli operatori ransomware, rendendo più complicata l’attribuzione degli attacchi.

Nel 2021 molti bot come Emotet, Qakbot e IcedID sono stati utilizzati da più attaccanti. Il team DFIR di Group-IB ha per esempio osservato che IcedID è stato impiegato da vari gruppi ransomware per assicurarsi l'accesso iniziale. Tra questi Egregor, REvil, Conti, XingLocker, RansomExx.

In generale, numerose organizzazioni ransomware si sono affidate a tecniche abituali e strumenti legittimi durante il corso di un attacco. Sovente sono stati impiegati malware comuni per avviare altre attività a posteriori dell’esecuzione, come per esempio il caricamento di framework come Cobalt Strike (osservato nel 57% degli attacchi).

Tuttavia, sono stati molti i gruppi ransomware che si sono cimentati in approcci inusuali. Gli affiliati di REvil hanno sfruttato vulnerabilità zero-day per attaccare i clienti di Kaseya. BazarLoader, utilizzato nelle operazioni di Ryuk, è stato distribuito tramite vishing (phishing vocale). Le email di phishing contenevano informazioni su abbonamenti a pagamento, che – secondo quanto affermato - potevano essere disdetti telefonicamente. Durante la telefonata, gli attaccanti attiravano la vittima su un sito web fasullo e fornivano istruzioni per scaricare e aprire un documento compromesso, che scaricava ed eseguiva BazarLoader.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici