APT cinese sfrutta una nuova tecnica per lo spionaggio

Una tecnica particolarmente insidiosa consente a un APT cinese di condurre azioni di spionaggio avanzate, senza bisogno dell’interazione degli utenti.

Il gruppo APT di lingua cinese LouYu ha ideato una nuova tecnica per sferrare attacchi man-on-the-side contro una miriade di dispositivi Windows. Un attacco riuscito consente ai criminali informatici di visualizzare e scaricare qualsiasi file memorizzato sul dispositivo target, oltre a poter condurre una ricerca per parole chiave su tutti i documenti.

Gli obiettivi tipici di LouYu sono le organizzazioni diplomatiche straniere con sede in Cina e i membri della comunità accademica, nonché le aziende di difesa, logistica, telecomunicazioni, oltre alle imprese IT di Taiwan, Giappone e Corea del Sud. Tuttavia, i ricercatori di Kaspersky notato attacchi anche in altri Paesi, tra cui Germania, Austria, Stati Uniti, Repubblica Ceca, Russia e India. Al centro dell’attacco è il malware che i ricercatori di Kaspersky hanno soprannominato WinDealer.

Un attacco sofisticato

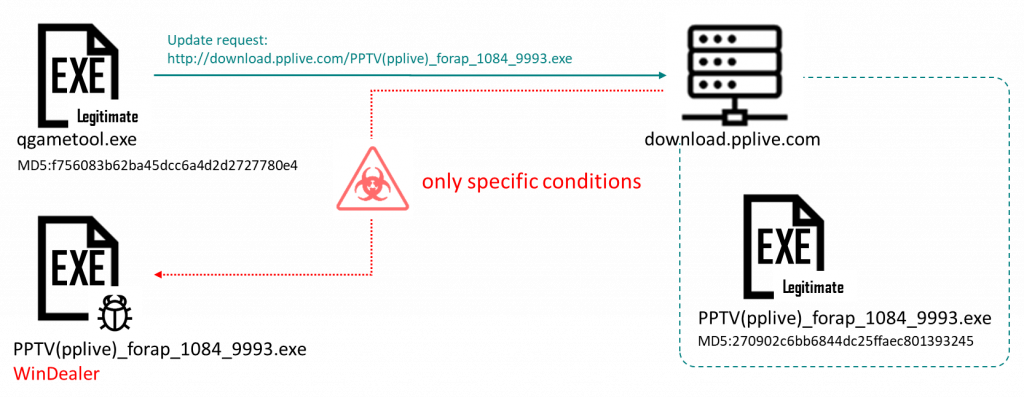

I ricercatori spiegano che la tattica di attacco man-on-the-side consiste nel modificare il traffico di rete in transito per inserire payload dannosi. Come spiegato sul blog ufficiale, un attacco man-on-the-side prevede che nel momento in cui l’attaccante rileva la richiesta di una risorsa specifica sulla rete (grazie alle sue capacità di intercettazione o alla posizione strategica sulla rete dell’ISP), cerca di rispondere alla vittima più velocemente del server legittimo. Se l’attaccante vince la “gara” il computer di destinazione utilizzerà i dati forniti dall’aggressore invece di quelli legittimi. Anche se gli attaccanti non vincono la maggior parte delle “gare”, possono riprovare finché non hanno successo, riuscendo ad infettare la buona parte dei dispositivi.

Un attacco come quello descritto è particolarmente devastante perché non richiede alcuna interazione con l’obiettivo per portare a termine l’infezione. È sufficiente avere un dispositivo connesso a Internet. Inoltre, per proteggersi gli utenti possono solo indirizzare il traffico attraverso un’altra rete. Questo può essere fatto con una VPN, anche se si tratta di un’opzione non valida per tutti i territori, e in ogni caso non sarebbe disponibile sul territorio cinese, che risulta essere l’obiettivo primario.

Il malware

Dapprima scoperto dal TeamT5, il malware impiegato negli attacchi descritti sopra contiene un server di comando e controllo hardcoded dal quale l’attaccante controlla l’intero sistema. Grazie alle informazioni sul server, è possibile bloccare l’indirizzo IP delle macchine con cui il malware interagisce, neutralizzando la minaccia.

Tuttavia, WinDealer si basa su un complesso algoritmo di generazione di IP per determinare quale dispositivo contattare. Questo include una gamma di 48.000 indirizzi IP, rendendo quasi impossibile per l’operatore controllare anche solo una piccola parte degli indirizzi. L’unico modo con cui gli esperti di Kaspersky spiegano questo comportamento di rete apparentemente impossibile è ipotizzare che gli attaccanti dispongano di notevoli capacità di intercettazione su un determinato intervallo di indirizzi IP e possano persino leggere i pacchetti di rete che non raggiungono alcuna destinazione.

I ricercatori del Team (GReAT) sottolineano che lo scopo di questi attacchi è lo spionaggio e che l’unica difesa di cui dispongono le potenziali vittime sono solide procedure di sicurezza, come scansioni antivirus regolari, analisi del traffico di rete in uscita e logging estese per rilevare le anomalie. Sul blog di Kaspersky sono pubblicati tutti gli Indicatori di Compromissione, oltre a maggiori approfondimenti tecnici.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici