Attacchi DDoS in evoluzione: le novità e i numeri

I criminali informatici sono sempre in cerca di nuovi strumenti per aumentare l'impatto e migliorare la redditività. Ecco le new entry in ambito DDoS.

Gli attacchi DDoS stanno guadagnando sempre più spesso gli onori delle cronache dall’invasione ucraina. Gli attacchi distribuiti non sono certo una novità recente: sovraccaricare i server dei servizi target fino a farli collassare è un “trucco” che esiste all’incirca dalla fine degli anni ’90. Nel tempo, tuttavia, le tecniche si sono evolute e - secondo i ricercatori di Akamai - oggi gli attacchi DDoS sono irriconoscibili rispetto a quelli di 10 o 5 anni fa.

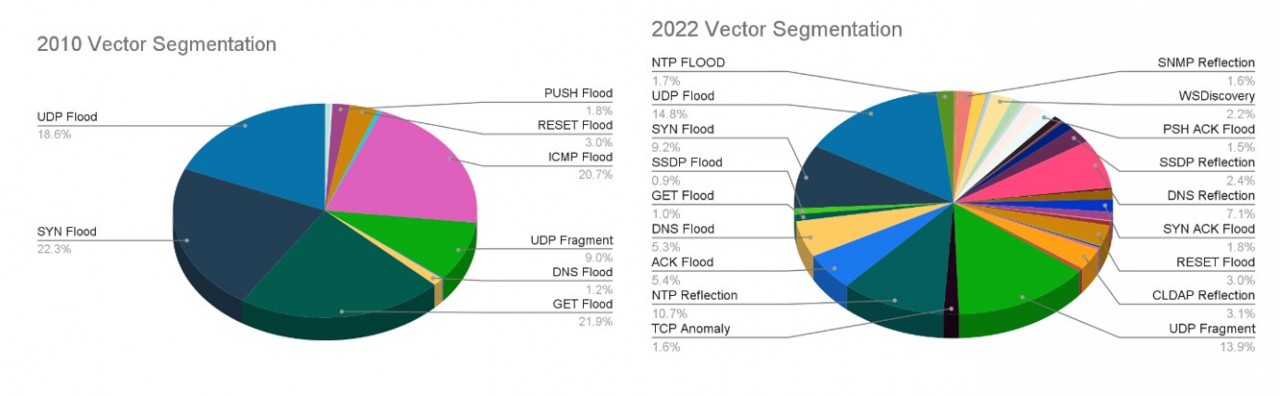

In particolare, alcuni vettori che erano di primaria importanza un tempo, quali i flood ICMP, oggi sono scomparsi perché non reggono il confronto con altri vettori che consentono maggiori amplificazione e conversione. Allo stesso modo, CharGEN e SSDP floods sono diventati popolari fra il 2015 e il 2018, ma oggi si riscontrano raramente per gli stessi motivi indicati sopra. Anche CLDAP reflection, che tanto aveva preoccupato al suo esordio nel 2014, dopo il picco del 2018 ha imboccato la china discendente, e potrebbe presto scomparire.

Oggi e domani

Al posto di queste tecniche troviamo almeno tre novità. La prima è PhoneHome, un nuovo vettore di reflection/amplification con un potenziale coefficiente di amplificazione da record di 4.294.967.296:1. Gli esperti lo hanno visto all’opera nel corso di attacchi DDoS multipli. Il suo punto di forza è l’enorme potenziale di amplificazione, ma con una superficie di attacco limitata.

Un altro nuovo vettore è TCP Middlebox Reflection, che come suggerisce il nome sfrutta le middlebox, come i firewall aziendali e nazionali, per incanalare il traffico verso una vittima. Considerata la presenza capillare di middlebox, può portare a un fattore di amplificazione pari a 65. In più la generazione di richieste da parte di una botnet ai reflector potrebbe aumentare le dimensioni a nuovi record.

Questo fa comprendere quanto le minacce DDoS si stiano evolvendo e la velocità con cui il cambiamento si concretizza. Un concetto figurativamente ben rappresentato dai grafici di Akamai, in cui si mettono a confronto i vettori di attacco del 2010 e quelli del 2022: i primi cinque vettori nel 2010 rappresentavano il 90% di tutti gli attacchi; oggi i primi cinque ne rappresentano solo il 55%. Significa che la frammentazione è aumentata vistosamente, ma che i vettori di attacco che offrono il massimo impatto al minor costo aumenteranno di popolarità e sopravvivranno, gli altri sono destinati a scomparire.

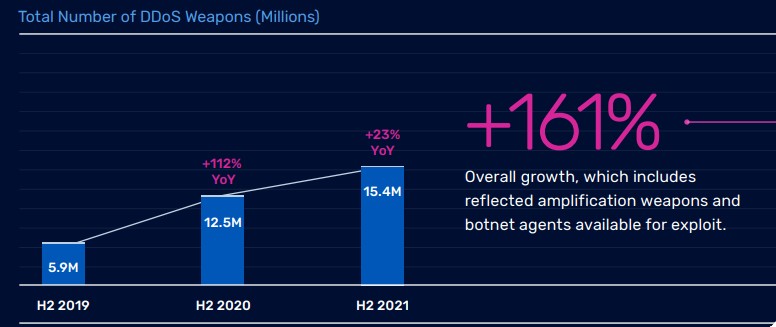

Sempre a proposito di attacchi DDoS è interessante consultare il report DDoS Threat Report 2022 di A10 Networks, in cui si affrontano anche i temi della crescita delle armi DDoS e delle botnet e il ruolo del malware nella propagazione delle armi e degli attacchi DDoS. Più nel dettaglio, anche A10 Networks reputa che le armi DDoS siano in aumento con numeri decisamente preoccupanti: si parla di 15,4 milioni di potenziali “armi” di amplificazione (contro le 5,9 milioni del 2019), con un incremento superiore al 100 per cento anno su anno.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici