Patch Tuesday di luglio: Microsoft corregge 84 vulnerabilità

Una falla zero day già sfruttata attivamente, quattro vulnerabilità RCE e molto altro: ecco le correzioni del Patch Tuesday di luglio.

Nonostante l’annuncio di Windows Autopatch abbia innescato preoccupazioni circa la perdita di importanza del Patch Tuesday, l’appuntamento di luglio fuga qualsiasi timore. Sono state annunciate 84 correzioni di sicurezza, fra cui quattro falle critiche e una che è già in fase di sfruttamento. Nel conto sono inclusi oltre 30 bug nel servizio di disaster recovery Azure Site Recovery; almeno 12 falle che consentono l'esecuzione di codice da remoto; 11 vulnerabilità legate alla divulgazione di informazioni e quattro che permettono di bypassare le funzionalità di sicurezza. La maggior parte delle altre falle consente l’escalation dei privilegi.

Partiamo con la questione più preoccupante: lo zero day monitorato con la sigla CVE-2022-22047, che è già attivamente sfruttato. Si tratta di una falla di escalation dei privilegi nel Windows Client Server Runtime Subsystem (CSRSS), a cui è assegnato un punteggio CVSS di 7.8 su 10. A parte che esistono già degli exploit, i rischi sono legati al fatto che lo sfruttamento è a bassa complessità, e che per mandare a buon fine un attacco sono sufficienti bassi privilegi. In compenso, chi orchestra l’attacco può ottenere i privilegi di System e quindi disabilitare servizi locali come gli strumenti di rilevamento e sicurezza degli endpoint, implementare strumenti come Mimikatz per diffondere rapidamente l’attacco.

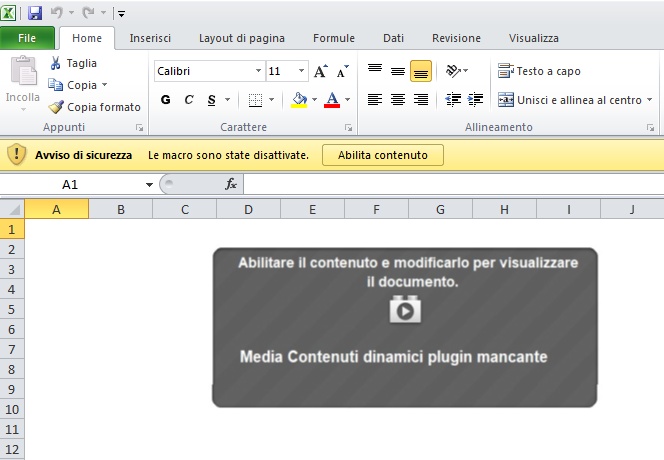

Microsoft non ha fornito ulteriori dettagli, ma gli esperti di settore hanno tracciato immediatamente una linea di connessione fra questa falla e la discussa decisione di qualche giorno fa di sospendere temporaneamente la disattivazione automatica delle macro di Office. La questione è piuttosto semplice: per sfruttare una falla come la 22047 occorre un attacco in più fasi, in cui in genere il primo step è l’iniezione di un malware o lo sfruttamento di un bug di code execution. Entrambe queste ipotesi si realizzano nella diffusione via email di messaggi mirati con allegati che attivano macro dannose. Da qui la polemica sulla decisione di Microsoft, che non accenna a scemare.

Le vulnerabilità RCE

Passiamo alle quattro vulnerabilità critiche RCE. La prima è tracciata con la sigla CVE-2022-30221, ha un punteggio CVSS di 8.8 e riguarda un componente Windows Graphics RCE. Nonostante si tratti di una falla grave, Microsoft considera lo sfruttamento poco probabile perché per mandare a segno un attacco, l’attaccante dovrebbe convincere la vittima a connettersi a un server RDP dannoso, da cui scaricare il malware.

Le falle CVE-2022-22029 e CVE-2022-22039 riguardano invece Windows Network File System (NFS), già soggetto a diversi update di sicurezza negli ultimi mesi. I punteggi CVSS assegnati sono rispettivamente di 8.1 e 7.5, e secondo gli esperti entrambe le vulnerabilità potrebbero essere sfruttate da un attaccante non autenticato per eseguire codice dannoso da remoto. La complessità dell'attacco è ritenuta elevata per entrambe.

Quarto e ultimo bug critico è quello monitorato con la sigla CVE-2022-22038, a cui è assegnato un punteggio CVSS di 8.1. Si tratta di un RCE di Remote Procedure Call Runtime che secondo gli esperti di Zero Day Initiative potrebbe essere potenzialmente wormable.

Per tutti gli altri aggiornamenti, i dettagli sono online sul sito ufficiale di Microsoft. L’installazione delle patch è caldeggiata, considerando che le vulnerabilità non corrette sono fra le prime cause di attacco e che i gruppi criminali più potenti sono disposti a pagare somme altissime per entrare in possesso degli exploit.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici