Callback phishing: hacker impersonano CrowdStrike per entrare in rete

Un attacco informatico, l’alta probabilità che il computer sia infetto, un esperto di una famosa azienda di cyber security incaricato dall’IT aziendale di verificare lo stato del sistema. Ecco una ricetta quasi perfetta per guadagnare l’accesso iniziale alle reti.

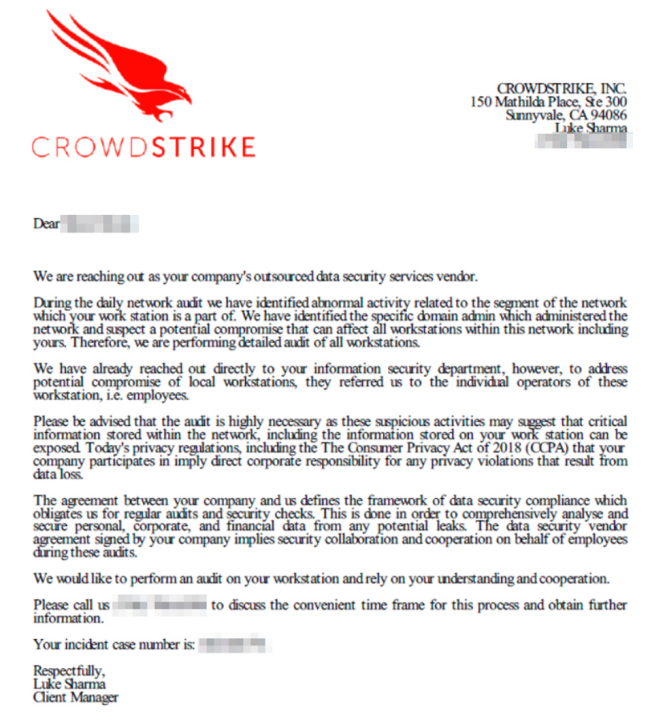

Non ci si deve fidare di nessuno. Non è un vecchio modo di dire, ma un nuovo avviso di sicurezza emesso dai ricercatori dell’azienda di cyber security CrowdStrike, coinvolta suo malgrado in una campagna di phishing che abusa del suo marchio e usa come esca un attacco di rete che ha compromesso il loro computer, sollecitando un controllo di sicurezza approfondito.

Nell’avviso pubblicato sul blog ufficiale gli esperti scrivono che la campagna ha abusato dei marchi di “note aziende di sicurezza informatica, tra cui CrowdStrike”. Parliamo di una serie di campagne di callback phishing, che hanno l’obiettivo di consegnare agli attaccanti l'accesso iniziale alle reti aziendali.

Nell’ultimo anno se ne sono viste molte. Il nome è dovuto al fatto che i cyber criminali impersonano aziende note che richiedono di chiamare un numero per risolvere un problema, annullare un rinnovo dell'abbonamento o discutere di un problema qualsiasi. In questo caso una potenziale infezione informatica.

L’idea fu inizialmente del gruppo Conti con le campagne BazarCall del 2021, poi ne sono seguite sempre di più, comprese alcune basate sulla vendita e installazione di antivirus. Nel caso in esame, l’esca è inedita. Gli attaccanti si spacciamo per esperti di sicurezza che chiedono di essere contattati con urgenza per risolvere un grave problema di sicurezza.

Quando la vittima contatta il numero indicato, gli attaccanti mettono in atto tecniche di social engineering per convincerli a installare un software di accesso remoto sui propri dispositivi. Fra le argomentazioni, viene tirato in ballo un audit quotidiano della rete durante la quale il fasullo esperto del brand (CrowdStrinke in questo caso) ha identificato attività anomale legate al segmento della rete di cui fa parte la postazione di lavoro della vittima.

L’interlocutore prospetta la situazione drammatica di una potenziale compromissione di tutte le workstation, e la necessità urgente di eseguire un audit dettagliato di tutti gli endpoint, con il consenso già accordato dal dipartimento di sicurezza aziendale. La vittima, presa in contropiede, accetta la procedura, fornendo in realtà il controllo remoto del suo endpoint, e l’accesso all'intero dominio Windows grazie all’impiego di strumenti per i movimenti laterali.

La fine della catena di attacco è fin troppo prevedibile: furto di dati, potenziale distribuzione di un ransomware con crittografia dei dispositivi infetti, richiesta di riscatto. L’ipotesi non è campata in aria, dato che secondo gli esperti di un’altra azienda di security, AdvIntel, il mittente di questa campagna sarebbe il gruppo ransomware Quantum - e l’altra azienda impersonata sarebbe Mandiant.

L’ipotesi di Quantum sarebbe inoltre motivata dal fatto che molti hacker che hanno abbandonato Conti a seguito della sua posizione politica si sarebbero riciclati in Quantum, una delle operazioni ransomware di targeting aziendale in più rapida crescita in questo momento.

Considerata l’attenzione mediatica verso i crimini informatici che aumenta l’angoscia dei dipendenti, e lo smart working che porta molti lavoratori a operare distanti dal proprio team IT, le probabilità che un attacco di questo tipo e con queste argomentazioni vada a buon fine sono elevate.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici