Tre fasi per proteggere l’azienda dagli eventi programmati

Comprendere l’ambiente, anticipare le minacce e sopravvivere agli attacchi: la ricetta di Mandiant in tre fasi per far fronte agli attacchi legati ai temi di attualità.

Dal 2020 la cronaca cyber ha spesso narrato di attacchi cyber a tema. Durante la pandemia hanno spopolato quelli a tema COVID, rimpiazzati lo scorso hanno da quelli sulla campagna vaccinale e quest’anno persino quelli sulla guerra in Ucraina. Molti esperti nel corso del tempo hanno argomentato che i cyber criminali sfruttano l’attualità per andare a segno più facilmente.

Non è un caso, quindi, che l’anno sia disseminato di ondate anche meno eclatanti di quelle citate, ma altrettanto profittevoli per il cybercrime. Sono legate per esempio al periodo di versamento delle tasse, al Black Friday o ad eventi sportivi di portata globale. A quest’ultimo proposito nel 2022 ci aspetta una sfilza di occasioni d’oro per gli attaccanti: il Tour de France, gli Europei di nuoto, quelli femminili di calcio in Inghilterra, la Coppa del Mondo FIFA.

Questo spinge Stuart McKenzie, Senior VP di Mandiant Consulting, a esortare le aziende a comprendere l’ambiente quando si allestisce la sicurezza informatica. Altrimenti detto: se gli attaccanti sono sempre sul pezzo, pronti a cavalcare la notizia di attualità o il fenomeno mediatico, lo devono essere altrettanto i difensori.

Un’occhiata quotidiana all’attualità (social media, i blog, i forum, i siti di notizie e le app di messaggistica) serve per individuare la notizia del momento: per esempio oggi l’ondata di caldo, i Mondiali di atletica di Eugene, la crisi di governo, il pagamento delle tasse, il saldo delle vacanze, i bonus statali. Più che soddisfare una curiosità o aggiornarsi sulla situazione, per un responsabile della security questi contenuti dovrebbero costituire un campanello d’allarme per muoversi con anticipo.

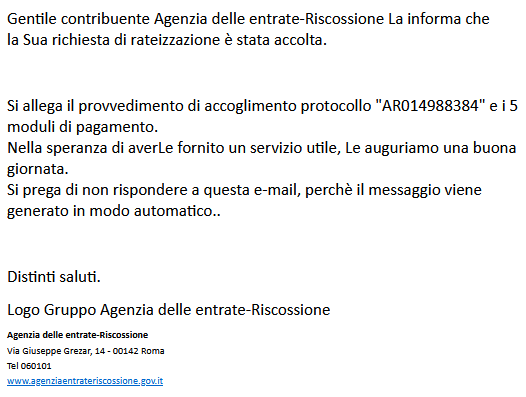

Un messaggio di pohishing a tema tasse

Un messaggio di pohishing a tema tasse

Per esempio, per fare security awareness ai dipendenti sui rischi immediati prevedibili. Per muoversi proattivamente in cerca di segnali di attacco di particolari gruppi o campagne che risultano più attivi. O, ancora, per creare alert focalizzati sulle vulnerabilità emergenti e sfruttate, nonché per le minacce attuali e imminenti.

McKenzie indica poi una seconda fase: anticipare le minacce. Se il lavoro di preparazione è stato svolto bene, non appena l’evento inizierà bisognerà passare a una modalità di difesa attiva, che prevede la convalida continua dei controlli di sicurezza e la difesa delle risorse critiche.

L’obiettivo è chiaro: difendere i cosiddetti gioielli della corona, inibendo l’accesso degli attaccanti all’obiettivo desiderato. In questa fase è vitale il monitoraggio degli eventi in tempo reale, che si ottiene con una situation room in cui convogliano tutte le informazioni e le comunicazioni delle operazioni, dell’intelligence e dell’organizzazione. L’attuazione di attività proattive di hunting per comportamenti privi di indicatori, convalida continua dell’efficacia dei controlli di sicurezza.

La terza è ultima fase è quella di sopravvivenza agli attacchi, riassumibile in tre passaggi: rispondere, contenere e rimediare. Il fatto che si verificheranno degli attacchi non è una sconfitta, o una indicazione che le prime due fasi non sono state svolte bene. La realtà dei fatti è che, nonostante tutte le difese innalzate, gli attacchi ci saranno.

Chi si è preparato bene risponderà adeguatamente e riuscirà a garantire continuità al business aziendale. Raccoglierà i frutti del lavoro di intelligence perché sarà in grado di comprendere in tempi brevi tattiche, tecniche e procedure impiegati dagli attaccanti, di conseguenza attuerà una risposta adeguata e una gestione della crisi ben fatta. Gli altri subiranno danni più o meno ingenti.

Il percorso da seguire è complesso, ma il numero degli incidenti cyber in continua crescita e i danni che causano impongono a tutti di affrontare il problema. Anche alle aziende medio piccole, che spesso non dispongono delle competenze, del tempo e dei capitali da investire in queste attività. Ecco perché stanno riscuotendo un crescente successo gli MSP, che offrono un mix di prodotti e servizi adeguato, a prezzi flessibili.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici