LockBit 3.0: l’evoluzione del RaaS più potente in circolazione

Con la più recente evoluzione, il gruppo ransomware LockBit si è affermato come uno dei più potenti RaaS sulla piazza. Sarà sempre più difficile ostacolare i suoi attacchi.

LockBit è una minaccia consolidata, oltre che uno dei gruppi ransomware più attivi a livello globale. Dall’esordio a metà 2019 ha mietuto centinaia di vittime e subìto una lunga serie di evoluzioni che lo hanno reso sempre più potente e temibile. Oggi è protagonista della cronaca italiana per il presunto attacco all’Agenzia delle Entrate, peraltro negato da Sogei, ma il suo potenziale va ben oltre l’impressione che gli osservatori esterni possono essersene fatti.

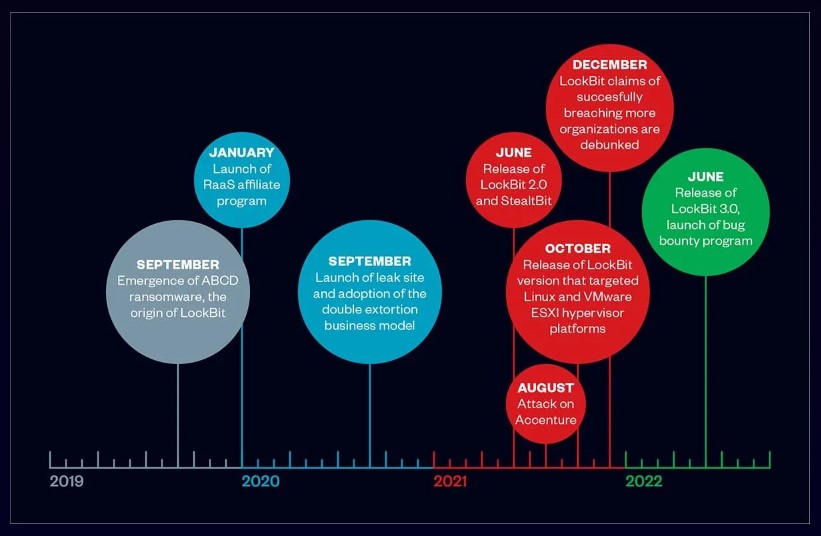

Come ha spiegato nel dettaglio TrendMicro, ci sono alcune pietre miliari che hanno fatto di LockBit la temibile minaccia informatica che è oggi. Prima di tutto il fatto che questo gruppo ha adottato, fin dall’inizio del 2020, il modello Ransomware-as-a-Service (RaaS), inaugurando un programma di affiliazione articolato e ben architettato per il reclutamento e il marketing per gli affiliati.

A settembre 2020 è stata la volta del sito di rivendicazione, nell’ambito dell’applicazione del modello di business della doppia estorsione: prima cifrare i dati delle vittime, gli attaccanti ne fanno una copia. Gli attaccanti possono così chiedere due riscatti: uno per restituire l’accesso ai dati, l’altro per evitarne la pubblicazione (causando danni d’immagine, potenziali multe per il mancato rispetto delle normative vigenti sulla conservazione dei dati, eccetera).

L’aspetto tecnico è sempre stato uno dei punti di forza di LockBit, che a giugno 2021 ha creato e iniziato a usare il malware StealBit che automatizza l'esfiltrazione dei dati. È una pietra miliare del cybercrime, che coincide con il rilascio di LockBit 2.0, e che permette agli affiliati inesperti di portare avanti senza intoppi una delle fasi più critiche dell’attacco. Sempre con LockBit 2.0 sono arrivate anche la crittografia più veloce ed efficiente sul mercato e l’automatizzazione della distribuzione del malware.

Non è finita, perché a ottobre 2021 LockBit è fra i primi gruppi a comprendere che per potenziare il proprio raggio d’azione sfruttando la trasformazione digitale deve ampliare il numero dei sistemi attaccabili. Nasce così la nuova arma per la crittografia degli host Linux, e in particolare delle macchine virtuali VMware ESXi.

Anche il senso del business e l’importanza delle collaborazioni esterne è sempre stato una peculiarità di LockBit, che è noto per assumere Initial Access Broker, cooperare con altri gruppi criminali (come l'ormai defunto Maze), sponsorizzare concorsi nel darkweb per scoprire e arruolare sviluppatori di talento. È grazie a questo percorso che, all’alba degli attacchi protagonisti delle cronache odierne, LockBit si presentava come una delle imprese criminali più organizzate, potenti e temibili.

LockBit 3.0

A giugno del 2022 i ricercatori di cybersecurity fissano la nascita di LockBit 3.0, noto anche come LockBit Black. Evoluzione della prolifica famiglia LockBit, deve la sua genesi alla necessità di chiudere alcuni bug critici nel codice di LockBit 2.0, che erano emersi a marzo 2022. Il lavoro si è concentrato sull'aggiornamento delle routine di crittografia e sull'aggiunta di diverse nuove funzionalità ideate per ostacolare il lavoro dei ricercatori di security.

E per assicurarsi che il lavoro fosse ben fatto, a giugno 2022 il gruppo ha promosso un programma di bug bounty. SentinelOne, che ha studiato approfonditamente la nuova release, segnala che l'adozione di LockBit 3.0 da parte degli affiliati è stata rapida, tanto che l’elenco delle vittime sul nuovo sito di rivendicazione è abbondante.

La funzione di ricerca nel nuovo sito di rivendicazione

La funzione di ricerca nel nuovo sito di rivendicazione

Qui troviamo le prime novità: ci sono più mirror del sito di rivendicazione, che è anche ben pubblicizzato per poter essere facilmente trovato. Inoltre, è stato aggiunto uno strumento di ricerca istantanea per consentire una rapida consultazione delle informazioni. Un’idea, quest’ultima, che ha caratterizzato anche le recenti novità di BlackCat.

Sul fronte finanziario, LockBit 3.0 introduce nuove funzionalità di gestione degli affiliati, e l’opzione di Zcash per i pagamenti delle vittime, in affiancamento ai già esistenti Monero e Bitcoin. Oltre al bug bounty, è prevista una ricompensa di 1 milione di dollari per chiunque possa scoprire l'identità del gestore del programma.

Payload, crittografia e tecniche anti evasione

I payload aggiornati mantengono tutte le funzionalità che erano già presenti in LockBit 2.0. La consegna iniziale dei payload è ancora gestita tramite framework di terze parti come Cobalt Strike. Lungo la catena di attacco intervengono poi altri malware, che a loro volta depositano il ransomware vero e proprio sul sistema. I payload sono file Windows PE standard che devono essere eseguiti con i privilegi di amin: qualora non siano disponibili i privilegi necessari, viene tentato un bypass UAC (CMSTP).

|

|

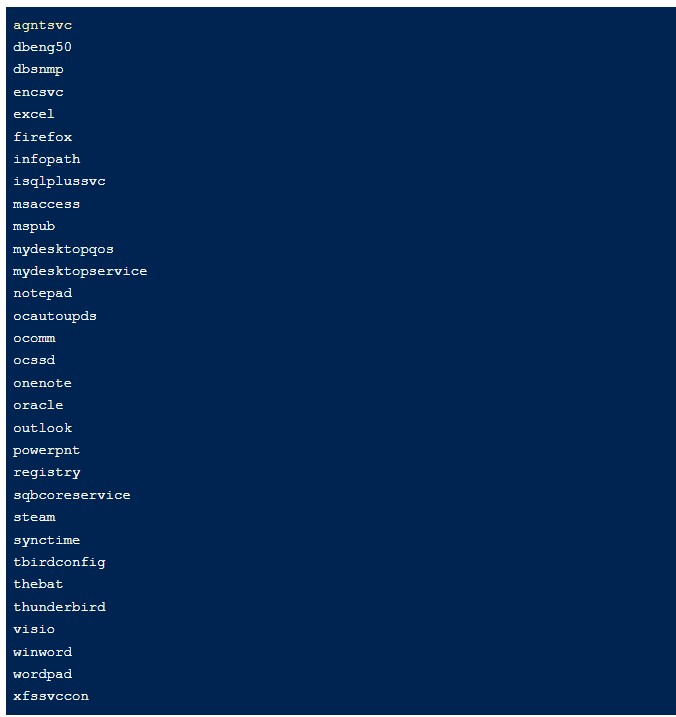

Servizi che vengono chiusi da LockBit 3.0

Come con le versioni precedenti, LockBit 3.0 tenta di identificare e terminare servizi specifici, come per esempio gli antivirus, e raggiunge la persistenza tramite l'installazione di System Services. Inoltre, LockBit 3.0 scrive una copia di sé stesso in %programdata% e successivamente si avvia da questo processo.

La fase di crittografia è estremamente rapida, anche quando si diffonde agli host adiacenti. I ricercatori sottolineano che i payload ransomware sono stati in grado di crittografare completamente il loro host di prova in meno di un minuto.

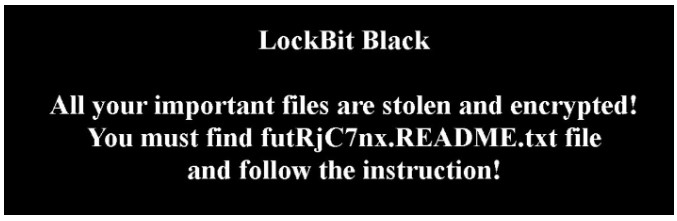

LockBit 3.0 deposita le note di riscatto e modifica allo sfondo del desktop tramutandolo in un semplice messaggio di testo su uno sfondo nero. Da notare che l'estensione aggiunta ai file cifrati è differente per ciascuna campagna. Dopo l'infezione, le vittime di LockBit 3.0 sono invitate a prendere contatto per la contrattazione tramite il sito TOR di "supporto".

LockBit 3.0 utilizza una varietà di tecniche per ostacolare l'analisi statica e dinamica, che presentano molte somiglianze con il codice del ransomware BlackMatter. Fra le tante i ricercatori segnalano l'offuscamento e la risoluzione dinamica degli indirizzi e sofisticate tecniche anti-debug, come per esempio l’uso di una passphrase per l’esecuzione dei payload, che varia per ogni campione o campagna. Un escamotage che avevano usato in precedenza anche Egregor e BlackCat.

Lo sfondo del desktop modificato dopo l'attacco

Lo sfondo del desktop modificato dopo l'attacco

Conclusione

Grazie alle novità accennate e ai noti problemi di Conti LockBit è di fatto diventato uno dei RaaS più prolifici e potenti in circolazione. Gli sviluppatori di LockBit hanno dimostrato di avere il know-how tecnico per continuare ad evolversi. Gli esperti di cyber security si aspettano quindi di dover gestire gli attacchi di LockBit ancora a lungo. Per questo Trend Micro e SentinelOne hanno pubblicato una serie di Indicatori di Compromesso e tecniche MITRE ATT&CK di supporto alle azioni difensive.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici