La crisi economica favorisce il reclutamento di aspiranti hacker

Gli attacchi ransomware e BEC sono i più diffusi, e per portarli avanti i gruppi cyber hanno ideato campagne di reclutamento invitanti che spesso coinvolgono ex dipendenti e chi fatica a sbarcare il lunario.

I programmi di affiliazione dei gruppi ransomware offrono ai principianti corsi e assistenza per la creazione degli attacchi, oltre a strumenti automatizzati che compensano le lacune tecniche e garantiscono l’esito positivo degli attacchi. Soprattutto, riconoscono agli affiliati una fetta importante dei profitti, con un programma di reclutamento molto allettante in una situazione socio-economica difficile come quella attuale.

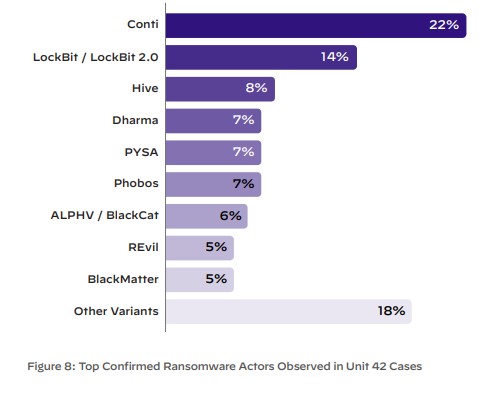

L’argomento è stato al centro del recente report di HP linkato sopra, ed è fra le novità di alcuni dei maggiori gruppi criminali, come LockBit 3.0 e BlackCat. È anche motivo di preoccupazione per gli esperti della Unit 42 di Palo Alto Newtorks, che nel report 2022 Unit 42 Incident Response Report allertano sul rischio che questa politica possa spingere un numero maggiore di persone a ricorrere alla criminalità informatica per sbarcare il lunario.

Come ha argomentato Wendi Whitmore, SVP e Head of Unit 42 di Palo Alto Networks, “il crimine informatico è un’attività facile da intraprendere perché caratterizzato da costi contenuti e ritorni spesso elevati. Gli attori delle minacce non qualificati o alle prime armi possono facilmente accedere a strumenti come l’hacking-as-a-service sempre più diffusi e disponibili sul Dark Web”.

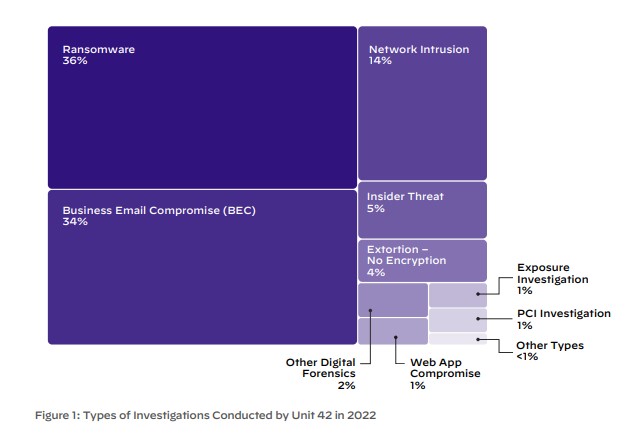

L’allerta dev’essere alta da parte delle aziende sia pubbliche che private, che devono difendersi da un’ondata sempre crescente di attacchi, soprattutto ransomware e BEC. Sono queste, infatti, le due tipologie di attacco registrare più massivamente (nel 70% dei casi) dall’analisi di un campione di 600 casi di Incident Response (IR).

Settori colpiti e tecniche d’attacco

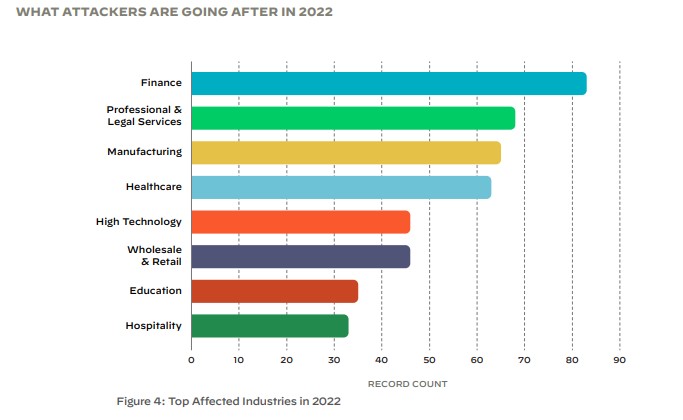

I settori più colpiti sono finanza, servizi professionali e legali, industria manifatturiera, sanità, tecnologia, commercio all’ingrosso e al dettaglio. In tutti i casi, come ben noto, il vettore di accesso iniziale più gettonato è il phishing, seguito dallo sfruttamento di vulnerabilità note e dagli attacchi brute force. Insieme, questi vettori di attacco costituiscono il 77% delle cause principali delle intrusioni.

Vale la pena fare una precisazione per quanto riguarda le vulnerabilità: oltre la metà di quelle sfruttate riguarda ProxyShell (55%), seguito da Log4J (14%), SonicWall (7%), ProxyLogon (5%) e Zoho ManageEngine ADSelfService Plus (4%). Nel 28% dei casi questi attacchi sono andati a buon fine per la mancanza di un’adeguata procedura di patch management.

Ad agevolare il buon esito degli attacchi sono poi la mancanza dell’autenticazione a più fattori e di VPN per l’accesso remoto. Per quanto riguarda il capitolo degli attacchi brute force, il 13% delle aziende non risulta disporre di misure di mitigazione per garantire il blocco dell’account in caso dell’inserimento ripetuti di password errate.

Ultimo ma non meno importante, nel 44% dei casi le organizzazioni che hanno subìto l’attacco non disponevano di una soluzione di sicurezza per il rilevamento e la risposta degli endpoint (EDR) o per il rilevamento e la risposta estesi (XDR), oppure non era completamente implementata sui sistemi inizialmente colpiti.

Le cifre degli attacchi

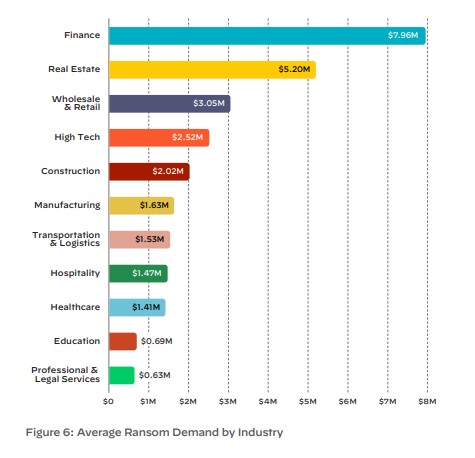

Secondo i dati editi dalla Unit 42, ogni quattro ore viene pubblicata sui siti di leak una nuova vittima di ransomware. Il tempo di permanenza medio (ovvero il tempo che gli attori delle minacce trascorrono in un ambiente mirato prima di essere individuati) è di 28 giorni, le richieste di riscatto hanno raggiunto i 30 milioni di dollari, mentre i pagamenti effettivi sfiorano gli 8 milioni di dollari, in aumento rispetto ai risultati del Ransomware Report di Unit 42 del 2022.

Il settore finanziario e quello immobiliare sono quelli che hanno ricevuto le richieste di riscatto più alte, con una media rispettivamente di quasi 8 milioni di dollari e 5,2 milioni di dollari. Sul fronte BEC, il tempo medio di permanenza è di 38 giorni e l’importo medio rubato ammonta a 286.000 dollari.

Sia i ransomware che gli attacchi BEC non sono certo una novità. Il problema è che il reclutamento di aspiranti hacker è pressante, e più aumenta il numero degli attaccanti più si moltiplicano gli attacchi. Fra le nuove leve rientrano anche i dipendenti insoddisfatti, a cui è offerto denaro in cambio delle loro credenziali. Unit 42 calcola che il 75% dei casi di minaccia insider coinvolga appunto ex-dipendenti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici