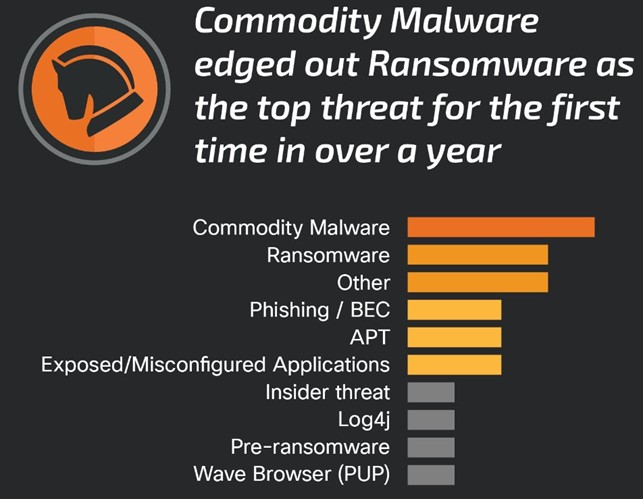

I malware a buon mercato superano i ransomware

I commodity malware sono diventati la minaccia numero uno per la cybersecurity. Costano poco, è facile averli e usarli e sono l’ideale per scaricare payload dannosi.

Sono stati i malware a buon mercato la maggiore minaccia per la sicurezza informatica fra aprile a giugno 2022. Non fanno notizia come i gruppi ransomware, non chiedono riscatti milionari. Ma fanno molti danni, e sono talmente tanti che la loro attività si è guadagnata il podio delle minacce, senza richiedere particolari abilità o spese elevate ai loro utilizzatori.

Parliamo dei cosiddetti commodity malware, ossia i malware non personalizzati, facilmente reperibili sul dark web, sia a pagamento che gratuitamente. Emotet e Trickbot ne sono un esempio classico, ma elencarli tutti non è impossibile perché sono centinaia, molti dei quali usati anche per veicolare il ransomware. Sono i protagonisti del Quarterly Report: Incident Response Trends in Q2 2022 di Cisco Talos Incident Response (CTIR) che consegna loro la medaglia d’oro per la principale minaccia cyber.

Il dato è di per sé una news importante, ma è altrettanto importante comprenderne i motivi, che secondo i ricercatori sono da riallacciare a diversi fattori. Il primo è lo scioglimento di diversi gruppi ransomware, tra cui Conti, che ha disseminato il web di piccoli gruppi di affiliati. L’altro è la recrudescenza di alcuni trojan inviati via email, dopo le intense attività di contrasto delle Forze dell'ordine e delle aziende tecnologiche.

I protagonisti

I protagonisti del trimestre in esame, oltre ai due sopraccitati, sono stati il RAT Remcos, l’infostealer Vidar, Redline Stealer e Qakbot (Qbot), un noto trojan bancario impiegato per la distribuzione di payload dannosi. Remcos è attivo almeno dal 2016 e ha la capacità di rilevare gli input della tastiera e dell'audio, acquisire screenshot, raccoglie dati dalla clipboard e molto altro ancora. Di recente è stato rilevato in una campagna di phishing ai danni di una struttura medica statunitense, in cui un file Xls distribuiva una variante di Remcos.

Qakbot è stato invece protagonista di un attacco di thread hijacking, in cui i criminali informatici sfruttavano account email compromessi per interferire con le conversazioni e cercare di rubare denaro a un'amministrazione locale statunitense. Redline Stealer è invece stato usato in un attacco che mirava ad aggirare l’autenticazione MFA agli ambienti Office 365, Workday e Citrix VDI.

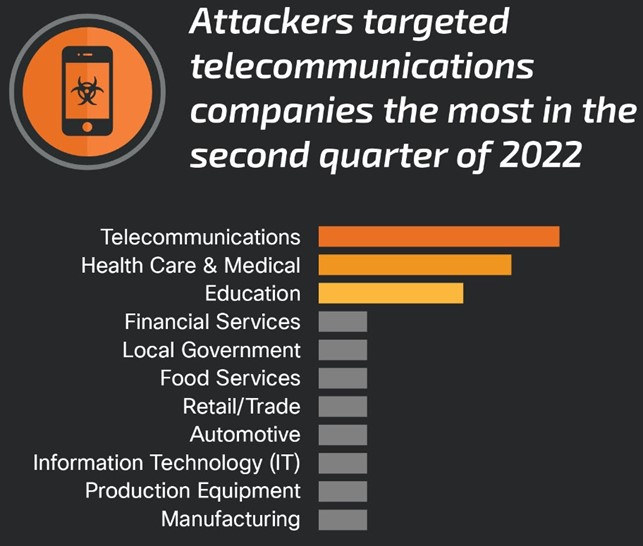

Vittime e vettori d’attacco

Il settore verticale più bersagliato continua a essere quello delle telecomunicazioni, in linea con il trend che lo vedeva tra i primi già nel quarto trimestre del 2021 e nel primo trimestre del 2022, seguito da vicino dai settori dell'istruzione e della sanità.

Per quanto riguarda i vettori d’attacco, nel periodo in esame si sono moltiplicati gli episodi in cui i criminali informatici hanno cercato di sfruttare applicazioni pubbliche mal configurate o vulnerabili, fra cui Log4Shell. Fra le lacune che hanno maggiormente favorito gli attacchi ci sono invece la mancanza di MFA e le misconfigurazioni di Active Directory.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici