Microsoft blocca di nuovo le macro di Office, gli attaccanti s’ingegnano

Crollano le campagne di phishing che fanno uso di file Office con macro malevole, crescono quelle con allegati LNK.

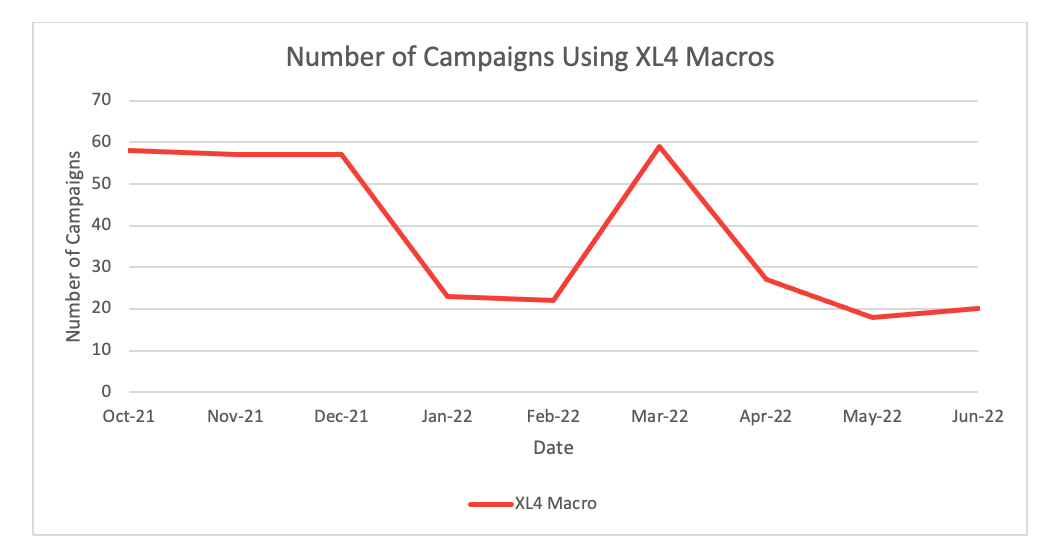

Le macro di Office sono nuovamente disabilitate per default, dopo il rollback per l’introduzione delle modifiche richieste dagli utenti. Gli esperti di phishing non hanno perso tempo e hanno iniziato a tirare le somme dell’effettiva utilità di questa idea, accolta con grande sollievo dalla community di sicurezza informatica. A mettere nero su bianco gli effetti benefici del provvedimento è Proofpoint, che in un nuovo report ha esaminato le statistiche delle campagne dannose portate avanti fra ottobre 2021 e giugno 2022 e ha emesso un verdetto chiarissimo: l’uso delle macro di Office è calato del 66%, mentre quello di file come ISO, SCAPE e RAR è cresciuto del 175%.

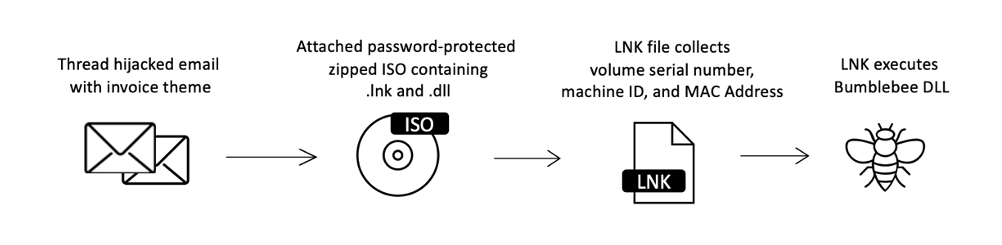

È la prova che tutti attendevano sull’effettiva necessità di sbarrare uno dei canali preferenziali della diffusione di phishing. Purtroppo la reattività e la flessibilità del cybercrime è proverbiale, e in men che non si dica i programmatori hanno ideato nuovi modi per colpire le potenziali vittime. Invece degli allegati di Office con macro dannose, hanno iniziato a distribuire gli stessi payload malevoli con altri stratagemmi. Sembra che ora i file da cui guardarsi siano ISO, RAR e allegati LNK (Windows Shortcut).

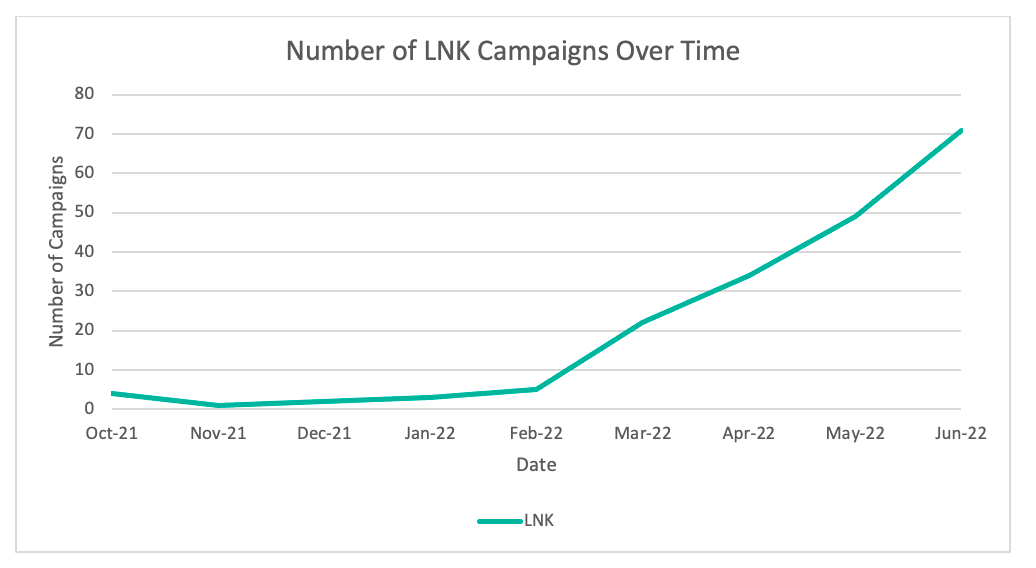

Più nel dettaglio, l'uso di file LNK è esploso a febbraio 2022, subito dopo l'annuncio di Microsoft. È in quel periodo che si registra un’impennata degli allegati LNK dannosi pari al 1.675% rispetto al dato di ottobre 2021. Il salto è stato tale da promuovere immediatamente LNK come arma preferita dei dieci gruppi di minacce monitorati da Proofpoint, fra cui Emotet, Qbot e IcedID.

La scelta di LNK non è casuale: questi file possono essere utilizzati per eseguire quasi tutti i comandi per i quali l’utente è autorizzato, inclusa l'esecuzione di script PowerShell utile per scaricare ed eseguire malware da origini remote. Proofpoint ha inoltre osservato un aumento significativo nell'uso di allegati HTML, anche se i volumi di distribuzione in questo caso sono contenuti.

Una sfida impari

Il report di Proofpoint fa comprendere che ogni volta che viene adottato un provvedimento efficace da parte dei difensori, gli attaccanti cambiano tattica e bisogna ricominciare da zero. Ma come ha sottolineato il vendor, quello incassato a questo giro è uno dei più grandi cambiamenti nel panorama delle minacce email nella storia recente. La lotta continua e – fino a quando non si riuscirà ad anticipare gli attaccanti – l’unica cosa da fare sarà chiudere tutte le porte che usano. Ora l'attenzione si concentrerà su PDF e LNK.

Detto questo, i numeri sono solo una parte della storia. Bisogna ancora capire come la disattivazione delle macro di Office influisca sull'efficacia delle campagne malware: convincere le potenziali vittime ad aprire un allegato .docx o .xls era molto semplice, perché tutti usano file di questo formato per lavorare o studiare. Sarà più difficile istigare il malcapitato utente a decomprimere archivi ZIP (spesso protetti da password per bypassare le soluzioni di sicurezza) e ad aprire file dall’estensione sconosciuta ai più.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici