Nuovo framework micidiale sviluppato in Cina

Potrebbe essere presto adottato dagli APT cinesi al posto di Cobalt Strike il nuovo framework Manjusaka studiato dai ricercatori di Cisco Talos.

Si chiama Manjusaka il nuovo framework post-exploitation usato da un gruppo cinese al posto del ben noto Cobalt Strike, o in parallelo ad esso. La scoperta è merito dei ricercatori di Cisco Talos, che erano stati chiamati a indagare sull’incidente occorso a un cliente, e si sono trovati davanti due codici differenti: quello di Cobalt Strike e quello nuovo, sconosciuto. Secondo gli esperti è proprio quest’ultimo ad avere il potenziale per diventare prevalente in tutto il panorama delle minacce.

Il motivo è nel suo funzionamento: Manjusaka utilizza istallazioni scritte nel linguaggio di programmazione multipiattaforma Rust (che lo rende utile per attaccare sia Windows che Linux), mentre i suoi binari sono scritti nell'altrettanto versatile GoLang. I ricercatori hanno rintracciato una versione gratuita e completamente funzionante del server di comando e controllo scritta in GoLang, con interfaccia utente in cinese semplificato, che può generare con estrema facilità nuove installazioni con configurazioni personalizzate.

Inoltre, Manjusaka dispone di installazioni RAT (Remote Access Trojan) che supportano l'esecuzione di comandi, l'accesso ai file, la ricognizione della rete e altro ancora. La minaccia è già attivamente sfruttata. Gli esperti ne hanno avuto un esempio con una campagna di phishing a tema COVID-19 diffusa in Tibet: gli allegati infetti depositavano sui computer infetti dei beacon Cobalt Strike che però non venivano sfruttati come toolkit di attacco primario, bensì per scaricare Manjusaka.

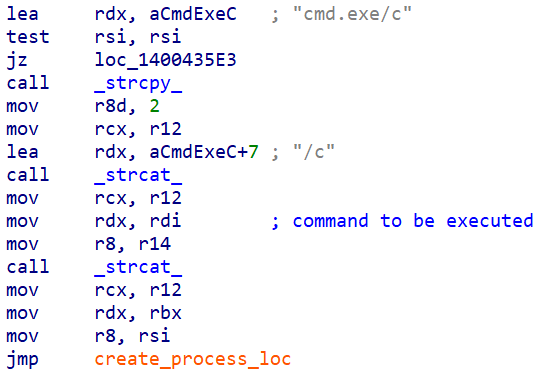

Esecuzione di comandi arbitrari

Esecuzione di comandi arbitrari

Entrambe le versioni (Windows e Linux) hanno indicativamente le stesse funzionalità e implementano meccanismi di comunicazione simili. Le installazioni comprendono un RAT e un modulo di gestione dei file, ciascuno con funzionalità distinte. Il RAT supporta l'esecuzione di comandi arbitrari, colleziona credenziali memorizzate nei browser, SSID e password Wi-Fi, e rileva connessioni di rete (TCP e UDP), nomi di account, gruppi locali, eccetera.

Inoltre, può rubare le credenziali Navicat Premium, acquisire schermate del desktop, elencare i processi in esecuzione e persino controllare le specifiche hardware. Il modulo di gestione dei file può creare directory, ottenere percorsi di file completi, leggere o scrivere contenuti di file, eliminare file o directory e spostare file.

L’alba della rivoluzione

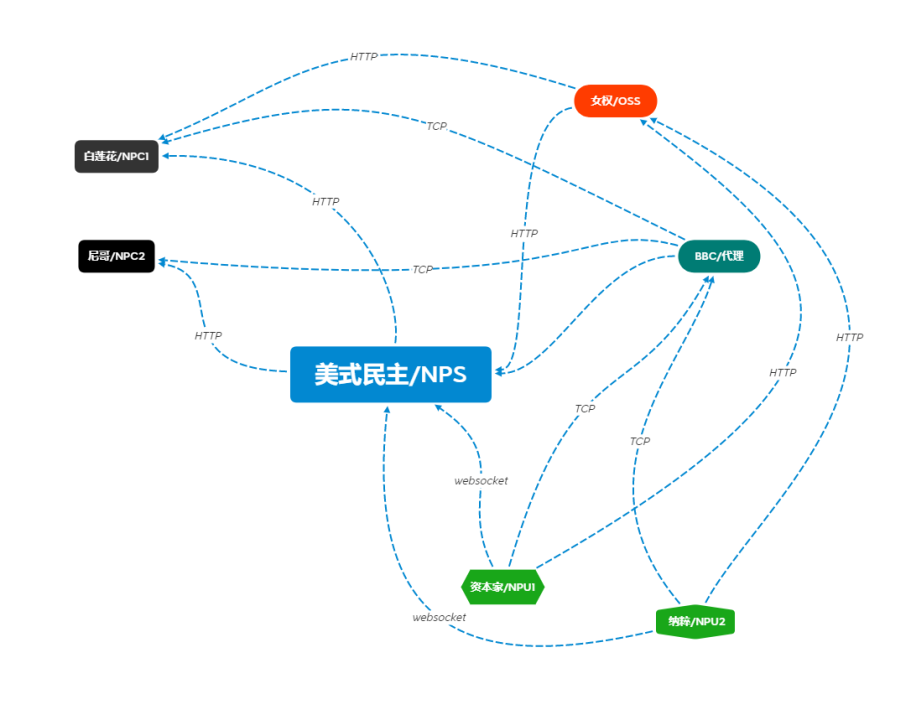

I ricercatori di Cisco Talos stimano che al momento Manjusaka sia in uso a titolo di test, che è una buona notizia perché significa che non è nella fase conclusiva di sviluppo. Lo testimonia anche il fatto che i ricercatori hanno rintracciato un post promozionale dell’autore in cui figura un diagramma di progettazione raffigurante componenti che non erano presenti nelle versioni analizzate: o non erano presenti nella versione gratuita analizzata, o devono ancora essere sviluppate.

Diagramma di progettazione

Diagramma di progettazione

Dopo averlo visto all’opera, tuttavia, gli esperti sono dell’idea che Manjusaka sia un framework già abbastanza potente così com’è perché "contiene tutte le funzionalità che ci si aspetterebbe, ed è scritto nei linguaggi di programmazione più moderni”. Inoltre, reputano che lo sviluppatore del framework possa facilmente integrare nuove piattaforme target come MacOSX o versioni meno popolari di Linux, come quelle in esecuzione sui dispositivi embedded.

I potenziali destinatari principali di questa arma cyber potrebbero essere gli APT cinesi, considerato che la email di phishing, i menu del server C2 e le opzioni di configurazione del malware erano scritte in cinese. Talos stima che gli sviluppatori si trovino nella regione del Guangdong. Quella che ci si aspetta a questo punto è una transizione, con un lento abbandono di Cobalt Strike dopo la fase iniziale di affiancamento, per passare poi in via definitiva a usare solo Manjusaka. Sulla pagina ufficiale della ricerca sono indicati anche alcuni Indicatori di Compromissione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici