Falso CFO sferra attacchi BEC

Gli attacchi Business Email Compromise sono sempre più subdoli e difficili da identificare, ecco un esempio recente.

Diffidare della email di mittenti sconosciuti, o di un brand spesso impersonato negli attacchi di phishing è ormai nel DNA di molti dipendenti. Ma se la comunicazione arriva dal CFO (Chief Financial Officer) ed è indirizzata a un dipendente del finance della medesima azienda? È quanto accaduto in un attacco di cui è stata involontariamente protagonista un'importante organizzazione sportiva, che è uscita indenne dalla trappola grazie all’intervento di Avanan, una Check Point Software company.

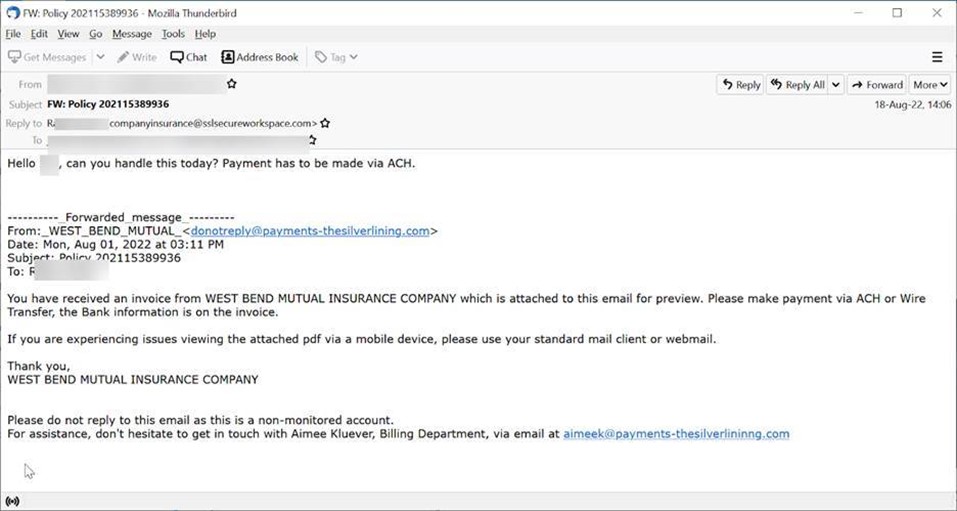

Quello di cui parliamo è un attacco Business Email Compromise in piena regola, in cui gli attaccanti hanno impersonato un’alta carica aziendale per incassare con l’inganno un cospicuo pagamento. L’attuazione pratica è stata da manuale: i cyber criminali hanno creato un account fasullo del CFO dell'azienda, quindi hanno generato una email che sembrava inoltrata dal CFO, con la richiesta e le istruzioni dettagliate per inviare un bonifico istantaneo a una compagnia assicurativa. Inutile dire che se il dipendente avesse abboccato il denaro sarebbe stato recapitato su un conto corrente intestato agli attaccanti, e difficilmente sarebbe stato possibile recuperarlo.

Gli errori nella email truffa

La compagnia assicurativa destinataria del pagamento esisteva davvero, era la West Bend Mutual e l'URL nell'indirizzo del mittente era effettivamente tratto dal loro slogan. Insomma, c’erano tutti gli ingredienti per trarre in inganno. A non avere funzionato sono stati i dettagli. Il primo e più importante è che l'indirizzo “reply-to” era diverso dall'indirizzo email della società. Inoltre, l'email “Get in touch” in basso riporta “Silver Linning” anziché “Silver Lining”.

Il problema degli attacchi BEC ha una portata notevole: tra luglio 2019 e dicembre 2021 le perdite che hanno causato sono aumentate del 62 percento, e in tutto il 2021 si calcolano perdite per 40 milioni di dollari – contro i 10 milioni di dollari del 2020. Per non cadere in trappola gli esperti consigliano di seguire una lista di best practice, fra cui quella più importante è il vecchio slogan della reclame che recitava “una telefonata ti salva la vita”. In altre parole, è bene chiedere riscontro al presunto mittente usando un canale diverso dalla email.

Va da sé che sia poi imperativo leggere tutta la comunicazione dall’inizio alla fine prestando attenzione a eventuali incongruenze, errori ortografici o discrepanze. Bisogna osservare tutto, anche banner e link, e verificare che tutti gli indirizzi corrispondano. L’IT dovrebbe per prassi implementare l'autenticazione a più fattori per tutti gli account, in particolare per le email, e configurare gli account per notificare l’utente quando ci sono modifiche.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici