Botnet infetta 30.000 host con un codice banale ma efficace

Un codice banale piuttosto facile da traccia, senza nemmeno soluzioni per l’offuscamento, è stato impiegato per infettare 30.000 host in tutto il mondo.

Si chiama 8220 Gang il gruppo di cyber criminali attivo dalla metà del 2021, che infetta cloud host e gestisce botnet e provider di criptovalute. I ricercatori di SentinelOne sono sulle sue tracce da tempo e segnalano che durante l’estate hanno ampliato la propria rete di bot a circa 30.000 host a livello globale, sfruttando vulnerabilità di Linux e delle diffuse applicazioni cloud, oltre a configurazioni scarsamente protette. In una recente campagna, il gruppo è stato osservato mentre utilizzava una nuova versione della botnet IRC, il miner di criptovaluta PwnRig e il suo script di infezione generico.

I ricercatori descrivono 8220 Gang come “uno dei tanti gruppi crimeware a bassa competenza”. Il gruppo -che si ritiene abbia origine cinese - è anche noto come 8220 Mining Group (dal nome della porta che usava originariamente per le comunicazioni C2), ed è stato segnalato per la prima volta pubblicamente da Talos nel 2018. Colpisce per lo più utenti cloud che gestiscono applicazioni e servizi Linux vulnerabili o mal configurati.

A seguito all’infezione iniziale, gli attacchi fanno uso di SSH brute forcing per automatizzare i tentativi di diffusione locali e globali. Le vittime che utilizzano l'infrastruttura cloud (AWS, Azure, GCP, Aliyun, QCloud) vengono spesso infettate tramite host accessibili pubblicamente che eseguono Docker, Confluence, Apache WebLogic e Redis. Non c’è un target geografico nella scelta delle vittime, selezionate per lo più in funzione della loro accessibilità a Internet.

Codice nuovo e vecchio convivono nello script di infezione

Codice nuovo e vecchio convivono nello script di infezione

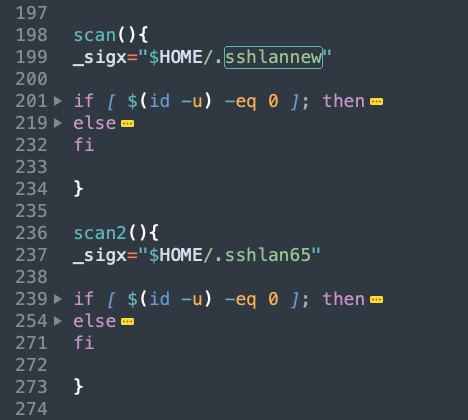

Lo script di infezione iniziale funge da codice principale per il funzionamento della botnet. Anche se non dispone di soluzioni per l’offuscamento, risulta molto efficace nella sua funzione infettiva. La funzionalità di base di tale script è ben nota ai ricercatori, perché è stata riutilizzata da molti gruppi amatoriali di mining di criptovaluta e individui in cerca di profitto.

Il codice non ha alcuna eleganza e contiene funzioni inutilizzate o obsolete, per questo è facile da tracciare, anche se 8220 Gang e altri gruppi apportano modifiche più volte al mese. Alla fine di giugno 2022, per esempio, il gruppo ha iniziato a utilizzare un file separato soprannominato Spirit per gestire alcune delle funzionalità di SSH brute force al di fuori dello script. Spirit contiene un elenco di circa 450 credenziali hardcoded per il brute forcing SSH, con combinazioni del nome utente root e delle password predefinite.

Un altro esempio di evoluzione è l'uso di liste di blocco: sia 8220 Gang sia e altri gruppi fanno uso di liste di blocco nello script di infezione per evitare di infettare ospiti specifici, come gli honeypot dei ricercatori, che potrebbero mettere a rischio le loro attività illecite. Nonostante le minime differenze di implementazione e la periodica riorganizzazione di funzioni specifiche, comunque, lo script di infezione risulta efficace, come dimostrato dall’espansione della botnet, che nelle ultime settimane ha raggiunto quasi 30.000 vittime a livello globale. Sul sito di SentinelOne sono pubblicati tutti i dettagli e un lungo elenco di Indicatori di Compromissione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici