BlackBasta, il ransomware che ha attaccato 75 aziende in 4 mesi

Un gruppo ransomware emergente, probabilmente composto da criminali informatici esperti. Gli attacchi, che colpiscono sia Windows che Linux, sono diversificati a seconda delle vittime.

Ci sono anche vittime italiane fra le 75 che BlackBasta ha messo a segno in quattro mesi di attività dal momento della sua prima rilevazione. Sono proprio i numeri ad accendere i riflettori su un RaaS (Ransomware-as-a-Service) che ha dimostrato di essere una minaccia formidabile, come dimostra l’uso della doppia estorsione e di strumenti e tattiche che rivelano un arsenale d'attacco di tutto rispetto.

Le maggiori aziende di cybersecurity stanno studiando da vicino questa minaccia, che nonostante sia in attività da aprile 2022 non si può definire esordiente. Trend Micro ha aggiornato la sua precedente pubblicazione includendo informazioni interessati.

Un esordio scoppiettante

Il 20 aprile 2022 un utente che si faceva chiamare "Black Basta" offriva nei forum del darkweb una quota dei profitti dei suoi attacchi ransomware in cambio delle credenziali di accesso alle reti aziendali di imprese situate nei paesi di lingua inglese, tra cui Australia, Canada, Nuova Zelanda, Regno Unito e Stati Uniti.

Due giorni dopo, l'American Dental Association (ADA) ha subito un attacco informatico che ha paralizzato più sistemi. I dati presumibilmente rubati durante l’attacco sono stati pubblicati sul sito di rivendicazione di Black Basta solo 96 ore dopo. Da allora il collettivo non si è più fermato: a giugno aveva già attaccato 50 organizzazioni in tutto il mondo, a fine agosto il numero delle vittime aveva già superato le 75 unità.

Chi è Black Basta

Il primo dato interessante che i ricercatori hanno scoperto su Black Basta è che non sembra distribuire il suo malware a caso. Anche il fatto che gli operatori si siano rivolti al dark web per acquisire credenziali di accesso e abbiano codificato un ID univoco in ogni build di Black Basta tradisce una matura conoscenza di come funziona una “azienda” ransomware.

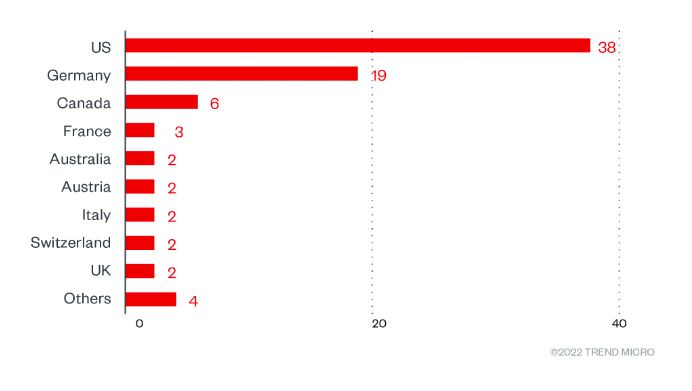

La distribuzione geografica delle organizzazioni vittime di BlackBasta dal 1 aprile al 31 luglio 2022 (Fonti: il sito di rivendicazione di BlackBasta e la ricerca OSINT di Trend Micro)

La distribuzione geografica delle organizzazioni vittime di BlackBasta dal 1 aprile al 31 luglio 2022 (Fonti: il sito di rivendicazione di BlackBasta e la ricerca OSINT di Trend Micro)

La conclusione è che Black Basta è un gruppo di nuova formazione, ma gli individui che vi operano sono quasi certamente criminali informatici esperti. Lo pensano sia i ricercatori di Trend Micro sia quelli di MalwareHunterTeam, con questi ultimi che ipotizzano addirittura una connessione con il disciolto collettivo russo Conti. Fra le affinità ci sarebbero la stretta somiglianza fra i siti di rivendicazione e pagamenti delle due realtà criminali, e alcuni comportamenti degli affiliati.

Dopo i guai a cui è andato incontro Conti a seguito della sua posizione filorussa, il gruppo si era disciolto in sottogruppi più piccoli, ed era altamente prevedibile che gli affiliati contrari alla posizione politica dei gestori si sganciassero e si riciclassero in altre attività.

Le tecniche di BlackBasta

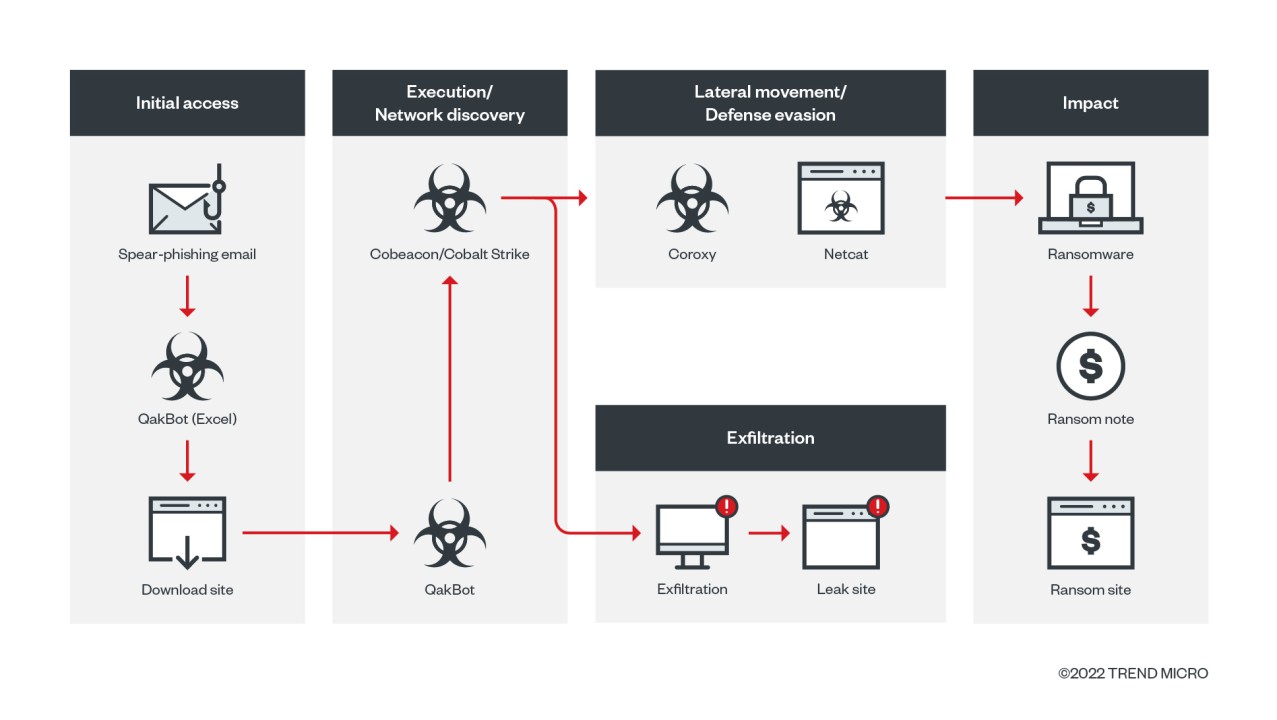

Inizialmente si presumeva che il gruppo utilizzasse credenziali di accesso alla rete aziendale acquistate o rubate per infiltrarsi nelle reti delle sue vittime, ma l’analisi di Trend Micro di una serie di campioni monitorati sconfessa questa ipotesti. Sembra più probabile una correlazione tra il trojan Qakbot e il ransomware Black Basta.

Quello che è certo è che Black Basta ha continuato ad evolversi nel tempo. A giugno 2022 è stato sorpreso a utilizzare il trojan bancario QakBot per ottenere il primo accesso in una rete target e come mezzo per attuare i movimenti laterali e per sfruttare la vulnerabilità PrintNightmare. Esaminando un attacco ai danni di un cliente di Trend Micro, Black Basta è stato appunto distribuito da QakBot, che tradizionalmente è molto gettonato per la distribuzione di ransomware, come insegnano i casi di MegaCortex, PwndLockerm, Egregor, ProLock e REvil (Sodinokibi). Di recente QakBot è stato usato anche per sfruttare la vulnerabilità zero-day conosciuta come Follina.

La attack chain di Black Basta

La attack chain di Black Basta

In ogni caso la attack chain varia a seconda del target, e oltre a Quakbot vengono spesso impiegati comandi PowerShell e strumenti di terze parti come Netcat per eseguire la scansione del sistema o della rete compromessi. Black Basta sfrutta inoltre i Criteri di gruppo per disabilitare Windows Defender e Centro sicurezza e riavvia il computer della vittima in modalità provvisoria sempre per aggirare eventuali applicazioni antimalware.

Non solo: BlackBasta fa uso di diversi strumenti e pezzi di malware per diffondere il suo ransomware ad altri sistemi remoti nella rete: BITSAdmin, PsExec, Windows Management Instrumentation (WMI), Rdp. Cobeacon e Rclone servono invece per per esfiltrare i dati rubati su un server di comando e controllo.

Per quanto riguarda la fase di cifratura dei dati, BlackBasta utilizza l'algoritmo ChaCha20 per crittografare i file con una chiave RSA-4096 pubblica inclusa nell'eseguibile. In circolazione sono state trovate diverse build con funzioni diverse: una riavvia il sistema della vittima in modalità provvisoria prima di eseguire la crittografia. Una contiene solo le funzionalità principali del ransomware, e ne esistono altre. Trend Micro ha pubblicato un elenco dettagliato di IoC e di tattiche e tecniche Mitre ATT&CK impiegate negli attacchi.Sempre a giugno, è stata scoperta una build Linux del ransomware che crittografa le macchine virtuali VMware ESXi. Dai dati collezionati da inizio attività al 31 luglio di quest’anno risulta che le vittime non sono solo di lingua inglese, anzi, il secondo Paese più attaccato da BlackBasta dopo gli USA è stata la Germania.

Gli attacchi di Black Basta hanno colpito per lo più imprese edili, seguite da quelle che si occupano di servizi professionali. Le aziende di medie dimensioni sono le preferite da questo collettivo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici