Potenziale problema di sicurezza in Teams, Microsoft minimizza

Una ricerca di Vectra AI ha rilevato una falla in Microsoft Teams che il produttore minimizza, ma potrebbe essere sfruttata dagli infostealer.

L’app desktop di Microsoft Teams è affetta da una vulnerabilità della sicurezza che può consentire a un attaccante di accedere a token e account di autenticazione con MFA attivata. Ad essere influenzate sono le release per Windows, Linux e Mac. L’applicazione, secondo quanto spiegato dai ricercatori di Vectra AI, archivia i token di autenticazione utente in testo non crittografato, senza proteggere l'accesso agli stessi.

L’autore dello studio, Connor Peoples, spiega che "questo attacco non richiede autorizzazioni speciali o malware avanzato per andare a segno causano gravi danni interni". L’unica limitazione è che l’attaccante deve avere accesso locale al sistema in cui è installato Microsoft Teams per poter rubare i token e utilizzarli poi per accedere all'account della vittima. Questo abbassa notevolmente la criticità del problema, tanto che secondo Microsoft non è necessaria l’applicazione di una patch. Almeno non urgentemente.

La scoperta

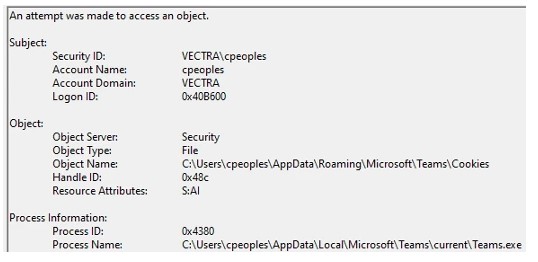

Tutto è iniziato quando Vectra ha analizzato Microsoft Teams cercando un modo per rimuovere gli account disattivati dalle app client. I ricercatori hanno individuato un file ldb con token di accesso in testo non crittografato. Gli stessi token hanno permesso agli esperti di Vectra di avere accesso alle API di Outlook e Skype. Inoltre, gli analisti hanno scoperto che la cartella "Cookie" conteneva anche token di autenticazione validi, insieme a informazioni sull'account, dati di sessione e tag di marketing.

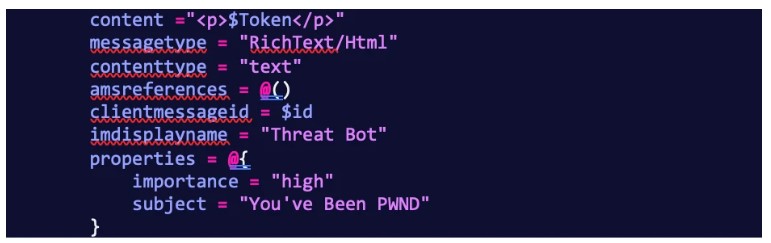

Gli esperti hanno sviluppato un exploit abusando di una chiamata API che consente di inviare messaggi a sé stessi. Utilizzando il motore SQLite per leggere il database dei cookie, i ricercatori hanno ricevuto i token di autenticazione come messaggio nella loro finestra di chat.

Alla luce di quanto rilevato, i ricercatori esprimono preoccupazione circa il fatto che questa falla possa essere abusata dagli infostealer (malware per il furto di informazioni), che sono uno dei payload più distribuiti nelle campagne di phishing. In questo caso, tuttavia, le informazioni oggetto di furto sarebbero i token di autenticazione di Microsoft Teams, che permetterebbero a loro volta di accedere da remoto, bypassando la MFA all'account.

Tutto parte dal fatto che Microsoft Teams è basato su un framework Electron: non si tratta di un’applicazione a sé stante, ma viene eseguita in una finestra del browser, completa di tutti gli elementi richiesti da una normale pagina web – quindi cookie, stringhe, registri, eccetera. Le cosiddette applicazioni Electron sono molto diffuse, basti pensare a Trello, Slack, WordPress e molte altre.

Per impostazione predefinita il framework Electron non supporta la crittografia o le posizioni dei file protetti, quindi se da una parte è versatile e facile da usare, dall’altra i ricercatori di Vectra non lo reputano abbastanza sicuro per lo sviluppo di prodotti mission-critical, a meno che non venga applicata un'ampia personalizzazione e un lavoro aggiuntivo.

Come tutelarsi?

Vectra consiglia di usare la versione browser del client Microsoft Teams, in modo da beneficiare dalle protezioni aggiuntive del browser Microsoft Edge contro i leak di token. In alternativa si possono impostare delle regole, descritte con minuzia nel post ufficiale di Vectra AI.

Differente è la questione per gli utenti Linux, che avrebbero come unica opzione la scelta di una differente suite di collaboaration. In questo caso la scelta non poi così sofferta, considerato che comunque Microsoft ha annunciato il termine del supporto dell'app per Linux entro dicembre.

Non resta che attendere le mosse di Microsoft, che potrebbe affrontare la questione in una futura versione del prodotto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici