Splunk Enterprise 9.0, l’importanza di visibilità e automatizzazione

Automatizzare le attività di routine e appoggiarsi all’AI per individuare preventivamente i problemi sono i cardini della cybersecurity moderna, e della piattaforma Splunk Enterprise 9.0.

Le evoluzioni degli attacchi cyber degli ultimi mesi hanno chiarito che dotarsi di un prodotto di security efficiente non basta più per difendere le risorse aziendali. La trasformazione digitale con annessa transizione cloud e multicloud hanno espanso la superficie d’attacco e reso difficile disporre di una visibilità completa sulle infrastrutture. Per questo si è reso necessario semplificare alle persone che devono gestire le infrastrutture la capacità di analizzare i log e di capire a fondo che cosa stesse accadendo nelle infrastrutture stesse.

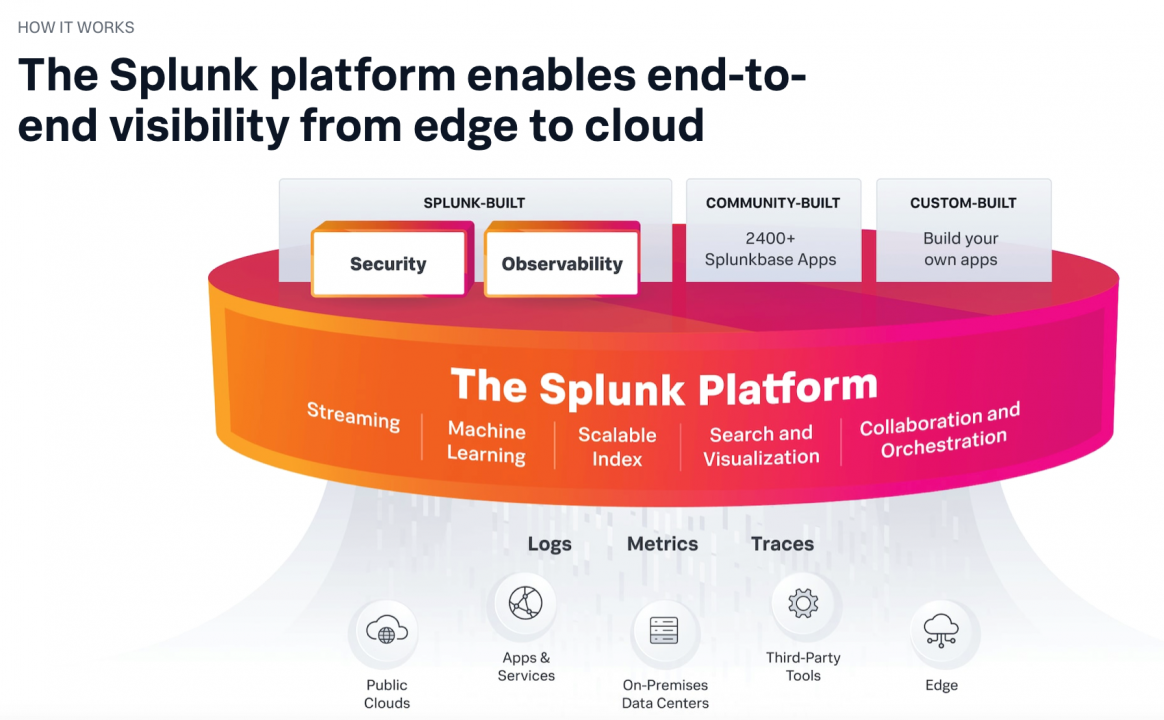

Ne abbiamo parlato con Gian Marco Pizzuti, Area Vice President di Splunk per l’Italia, che ha sottolineato proprio come l’azienda abbia intrapreso un percorso evolutivo che ha portato ad ampliare lo spazio di analisi, promuovendosi dall’infrastruttura al mondo security, applicativo e di processo. Il risultato è una piattaforma - Splunk Enterprise 9.0 – che consente ai gestori delle infrastrutture una visibilità end-to-end di tutto quello che accade.

Pizzuti sottolinea che “Splunk entra in gioco, permettendo di avere visibilità end-to-end su quelli che sono i dati all'interno dell'azienda, soprattutto in un momento in cui la superficie di attacco diventa sempre più distribuita. Pensiamo a due mega trend, che sono il cloud e il remote working: per il gestore la superficie diventa più complessa, e al contempo è sempre più variegato il modo in cui gli attaccanti - con molta pazienza e con molti fondi - in un momento così geopoliticamente intenso, hanno mezzi e opportunità per scatenare attacchi”. È il motivo per il quale Splunk è stata premiata da Gartner, che l’ha inserita negli ultimi otto quadranti fra i leader di tool quali i SIEM.

Intelligenza artificiale e machine learning

Le soluzioni di Splunk si basano su Intelligenza Artificiale e machine learning, per un'analisi del dato che poi restituisca un valore su cui lavorare per analisti e threat intelligence. “Abbiamo visto l’evolvere del ruolo delle persone che lavoravano alla nostra piattaforma – prosegue Pizzuti – dalla classica posizione di data scientist a quella di machine learning scientist, perché oggi da una piattaforma ci si aspetta che abbia la capacità di fare in modo che le risorse sempre più rare, ma sempre a più valore come quelle umane, si possano concentrare sugli elementi più importanti, e lasciare a un algoritmo intelligente le attività più routinarie”.

Gian Marco Pizzuti, Area Vice President di Splunk per l’Italia

Gian Marco Pizzuti, Area Vice President di Splunk per l’Italia

Da qui alcune delle proprietà della piattaforma Splunk, che è in grado di identificare laptop con le patch mancanti, password che non sono state cambiate, piuttosto che vulnerabilità conosciute e comportamenti fuori dall’ordinario. Questa automazione permette alle persone e agli analisti dei SOC di concentrarsi invece su quello che è più qualitativo.

Alla recente conferenza mondiale, Splunk ha rilasciato gli aggiornamenti delle main release di tutte le piattaforme, tra cui Splunk Enterprise 9.0. Una delle nuove feature rilasciate permette di implementare una serie di algoritmi (tutti cloud services), che permettono agli operatori dei SOC e di cyber security di avere degli insight sulla propria infrastruttura e di automatizzare alcune attività. L’azione riguarda sia le infrastrutture cloud-based sia quelle ibride. Questo è possibile grazie a un algoritmo di machine learning che lavora su dati reali, non su campioni.

I tratti distintivi della piattaforma Splunk

A caratterizzare la piattaforma Splunk sono la piattaforma unica e la capacità di individuare la genesi dei problemi che si verificano, per indirizzare subito la giusta risposta. Non stiamo parlando solo di un SIEM, ossia di una piattaforma di correlazione degli eventi. Come puntualizza Pizzuti, “abbiamo aggiunto la componente processuale e quella di behavioral analytics sia per quanto riguarda gli utenti, sia sintetica relativa alle macchine. Estendere la piattaforma anche al mondo applicativo e a quello cloud dal nostro punto di vista è stata una necessità, perché non si può più lavorare a silos”. Per questo la piattaforma di Splunk collabora e coesiste con altre piattaforme nelle infrastrutture dei clienti. “Uno dei due punti di forza che evidenzio è che, fin dalla progettazione, quella di Splunk è stata concepita come una piattaforma aperta: abbiamo più di 2.850 punti di contatto. La collaborazione coinvolge realtà che producono dati quali SAP, Salesforce, Zscaler. È questa integrazione che permette al prodotto di funzionare in qualsiasi contesto in cui viene calato” compresi manufacturing, energia, automotive, in cui c’è una forte componente di prodotti legacy. Secondo elemento è l'ecosistema dei partner: sono migliaia le aziende certificate sulla piattaforma Splunk. Questo permette ai clienti di poter contare su un landscape molto ampio su cui cercare aiuto nell'implementazione di nuove nuovi piattaforme tecnologiche.

Skillgap e contesto geopolitico

Pizzuti evidenzia l’impegno sul territorio e i contatti con gli atenei per contribuire alla formazione di risorse altamente specializzate mediante corsi di formazione. Un processo che favorisce una maggiore integrazione e un agevole inserimento nel mercato del lavoro, in un momento di forte mancanza di figure professionali.

Splunk, che lavora con i principali istituti bancari, con le utilities e con molti altri settori, ha un punto di osservazione privilegiato su quella che è la situazione di security in Italia legata al contesto geopolitico attuale. Pizzuti ammette che quello che stiamo vivendo è un momento particolarmente stressante. Era già in atto la volontà di regolamentare la sicurezza, “il conflitto in Ucraina sta amplificando la difficoltà: osserviamo quotidianamente tentativi di attacchi. Splunk dispone di un team a livello mondiale che produce gratuitamente contenuti per i clienti della piattaforma: analisti esperti osservano quanto accade in ogni in ogni country, e quando si verifica un attacco genera report informativi e suggerimenti su come ottimizzare la piattaforma per essere pronti a rispondere a questo tipo di attacchi”. Questo approccio è l’incarnazione del Mission statement che Oltreoceano è legato al brand Splunk: trasformare i dati in azione. Significa che utilizzare la piattaforma non dev’essere utile soltanto per capire cos’è successo, ma è utile per abilitare i clienti a trasformare dati e competenze in azione.

Detto questo, le utilities sono quelle attualmente sotto maggiore stress (come confermano anche i recenti attacchi), soprattutto è sotto pressione la capacità di contenere i costi di risposta alle minacce in un momento difficile per le aziende anche sotto l’aspetto economico. “Ad esempio – argomenta Pizzuti - noi stiamo tentando di strutturare tutta una serie di soluzioni che permettano ai clienti di efficientare i costi. Di recente abbiamo rilasciato una nuova funzione che si chiama Ingest Actions, che permette al cliente di non portare necessariamente tutta la tecnologia nella nostra piattaforma. Questo permette di poter tenere i dati laddove è più giusto che siano: quelli vivi e sensibili su una piattaforma più costosa, quelli meno importanti che devono solo essere archiviati su supporti meno onerosi dal punto di vista finanziario”.

Investimenti e PNRR

Come in tutti i settori tecnologici, anche in quello della cyber security ci sono dei trend, spesso legati ai piani dei vendor più che alla necessità del cliente. Il vendor deve sempre tenere presente che chi si occupa di cybersecurity non porta avanti solo un piano industriale, deve osservare le necessità del cliente e le sue necessità. È per questo che Splunk è una piattaforma aperta: l’esigenza dei clienti era riuscire a osservare non solo i dati provenienti dalla loro infrastruttura, ma anche da altre piattaforme. Inoltre, un leader di settore ha la capacità di osservare come le applicazioni vengono utilizzate dagli utenti e migliorare questa esperienza d’uso. “Io penso che in questo momento noi siamo leader – nicchia Pizzuti - siamo indirizzati nella giusta direzione per poter fare tesoro della nostra esperienza e restituirla ai clienti sotto forma di un valore che ci è riconosciuto dai dai nostri clienti”.

Per quanto riguarda il PNRR, “in ambito security sto vedendo iniziative coordinate che secondo me hanno un’ottima impostazione e – se portate avanti in modo adeguato - possono dare delle risposte importanti. La situazione è indubbiamente difficile perché osservo statistiche mondiali su MTTD (Mean Time To Detect) e MTTR (Mean Time To Response) da cui emerge che le aziende impiegano anche centinaia di giorni per capire di essere sotto attacco. La creatività nel perpetrare attacchi sorprende, tant’è vero che tutti i Paesi sono in difficoltà a contrastare gli attacchi. Io penso che la strada intrapresa in Italia sia quella corretta, soprattutto penso di poter dire che l'indirizzamento che vedo è sincronizzato con la posizione europea”.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici