Il World Economic Forum punta sulla resilienza informatica

È inaccettabile una trasformazione digitale insostenibile, esclusiva o inaffidabile. Occorre riorganizzare l’approccio alla creazione di una resilienza informatica olistica.

La trasformazione digitale, come parte della quarta rivoluzione industriale, creerà un valore aggiuntivo stimato in 100.000 miliardi di dollari per l'economia mondiale entro il 2025. A parte gli indiscussi vantaggi, questo progresso sta alimentano problemi di cybersecurity che necessitano di essere affrontati con urgenza. A tal proposito il World Economic Forum è al lavoro per aumentare la resilienza nell'intero ecosistema digitale.

Pubblicato a gennaio 2022, il report Global Cybersecurity Outlook ha identificato un ampio divario di percezione tra i manager aziendali e i responsabili della sicurezza sulla posizione di resilienza informatica delle rispettive organizzazioni. Il 92% dei manager intervistati ritiene che la resilienza informatica sia integrata nelle strategie di gestione del rischio aziendale, ma solo il 55% dei responsabili della sicurezza concorda.

Non solo: lo stesso report rileva che solo il 19% dei security manager reputa la propria azienda resiliente. Il 58% degli intervistati ritiene che i propri partner e fornitori siano meno resilienti della propria azienda, e l'88% è preoccupato per la resilienza informatica delle piccole e medie imprese coinvolte nel proprio ecosistema.

Cyber Resilience Index e Cyber Resilience Framework

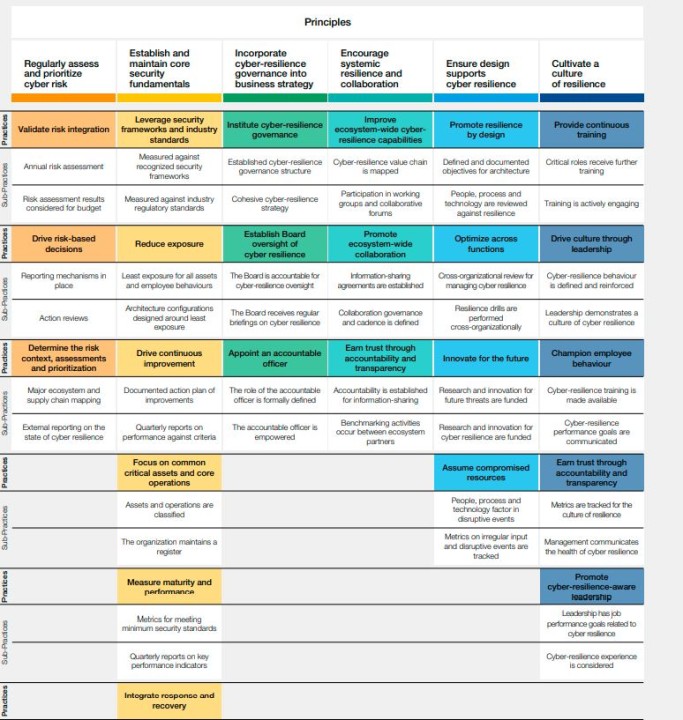

La comprensione dell'impatto dei rischi informatici sull’operatività di un’azienda è un elemento complesso ma critico per rafforzare la resilienza informatica. A questo proposito è stato realizzato il Cyber Resilience Framework (CRF), che fornisce una base chiara e flessibile su cui un'azienda può definire e comprendere chiaramente che cosa significa avere una solida resilienza informatica sotto l’aspetto organizzativo. Il Cyber Resilience Index (CRI), invece, fornisce al settore pubblico e privato un sistema per misurare la resilienza stessa.

Il lavoro da fare è tanto, e dev’essere svolto singolarmente da ciascuna realtà produttiva, grande o piccola che sia. Il WEC sintetizza i problemi attuali in quattro punti: molte aziende hanno una prospettiva ristretta della resilienza informatica, concentrata principalmente sulla risposta agli incidenti e sul ripristino della situazione antecedente a un attacco. Manca una comprensione comune di resilienza. Troppe aziende non riescono a misurare la propria resilienza informatica. Non ultimo, manca trasparenza sia all’interno delle singole aziende sia verso i partner, in merito alle carenze della propria posizione di resilienza informatica.

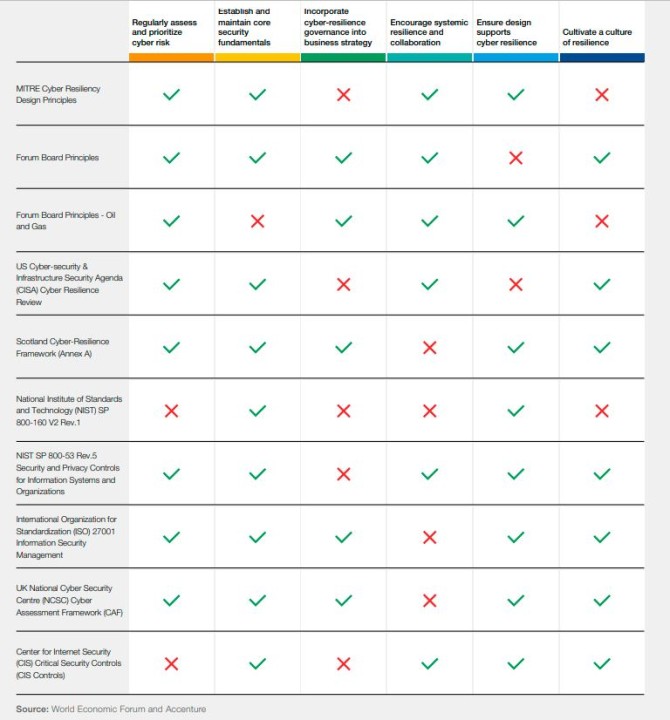

Il CRF si compone di sei principi chiave, a cui sono associate pratiche e sotto-pratiche con cui i responsabili della sicurezza possono realizzare e migliorare la resilienza informatica organizzativa della propria azienda. Una volta assimilati i principi del CFR si possono valutare le proprie prestazioni in tal senso tramite il CRI, che misura quantitativamente la resilienza informatica utilizzando misure di performance rispetto alle best practice indicate nel CRF.

Il CRI in sostanza è un indicatore della resilienza informatica alle aziende, utile per aumentare la consapevolezza della situazione. Inoltre identifica le tendenze, all'interno e tra i settori, che possono consentire alle imprese di confrontare la propria resilienza informatica con quella del proprio settore e tra i settori all'interno dell'intero ecosistema.

Priorità al rischio informatico

L’elemento fondante per la definizione della resilienza è il CFR, descritto nel dettaglio in un documento pubblicato di recente dal World Economic Forum. Il primo principio del CFR è valutare periodicamente e dare priorità al rischio informatico. Questo comporta prima di tutto procedere con la contestualizzazione, ossia la comprensione del ruolo di un’azienda all'interno dell'ecosistema e le relative interdipendenze. Ciascun settore è più soggetto a determinati rischi, che provengono da tutti i componenti dell’ecosistema. In questa fase è necessario analizzare la supply chain, la catena del valore, tutti i possibili scenari e l'impatto ad essi associato.

Su questa base si può definire la tolleranza aziendale al rischio, il suo valore e l'esposizione al rischio cyber. Sono elementi che devono essere necessariamente integrati nella strategia aziendale, quantificando il budget e l'allocazione delle risorse per la loro gestione. Attenzione: tale valutazione non è una tantum, ha validità di un anno.

Per colmare il divario di percezione tra i manager aziendali e i responsabili della sicurezza di cui si parlava sopra, è necessario definire chiari canali di comunicazione da usare per informare il management sulle circostanze che potrebbero portare l’azienda a superare le proprie soglie di tolleranza al rischio, così che le decisioni siano consapevoli.

Fare riferimento ai framework

Alla luce dei rischi stabiliti al punto precedente, il secondo principio è fare riferimento ai framework di sicurezza, standard di settore riconosciuti e normative di conformità. Si fa riferimento per esempio al NIST, alla certificazione ISO 27001 e altro. Questo passaggio consente di concentrarsi sugli asset critici, applicando o aggiungendo funzionalità di sicurezza. La classificazione degli asset dev’essere iscritta in un registro apposito.

Si passa quindi alla riduzione dell’esposizione: in virtù dei passaggi precedenti, l’azienda garantisce che le cyberminacce possano colpire solo un gruppo circoscritto di risorse che possono essere monitorate e difese in modo più efficace. Come ben noto, le minacce cyber si evolvono a ritmo incalzante, per questo sono previsti in questa fase dei meccanismi di miglioramento continuo basati sul panorama in continua evoluzione. Solo al termine di questi passaggi si può passare alla definizione e al mantenimento dei fondamenti di base della cybersecurity.

Governance e resilienza

Il terzo principio consiste nell’incorporare la governance della resilienza informatica nella strategia aziendale. Significa gestire la resilienza informatica in modo olistico in tutta l'azienda, dall'alto verso il basso, in base a una strategia coesa e allineata agli obiettivi aziendali. A questo proposito occorre attuare una struttura di governance della resilienza informatica, un organigramma, un modello operativo e ruoli chiaramente definiti con le rispettive responsabilità. La supervisione spetta a Consiglio di Amministrazione, che per svolgere questo ruolo dev’essere periodicamente informato sullo stato della resilienza informatica rispetto agli obiettivi prefissati. Il motivo per il quale è importante questo passaggio, che ha anche una componente istituzionale, è che così facendo si guadagna fiducia attraverso la responsabilità e la trasparenza verso i partner dell'ecosistema, così da promuovere una collettività più resiliente.

Collaborazione

Il quarto principio prevede di incoraggiare la resilienza e la collaborazione all'interno del proprio ecosistema. Significa caricarsi della responsabilità di aggregazione e comunicazione delle pratiche di cyber-resilienza, partecipare ad attività di benchmarking e alle revisioni delle best practice insieme ai partner dell'ecosistema. Si crea così una cultura della collaborazione, che agevola la definizione di obiettivi strategici per la condivisione delle informazioni e la collaborazione attiva con i colleghi del settore, aumentando le capacità collettive di resilienza informatica, bilanciando in modo appropriato innovazione, preparazione, protezione, risposta e ripristino.

Progettazione resiliente e cultura della resilienza

A questo punto è semplice soddisfare le indicazioni del quarto principio: garantire che la progettazione supporti la resilienza informatica. Significa creare fin dalle fasi di ricerca e sviluppo team, processi e tecnologie resilienti, che assicurino la soddisfazione del principio della minima esposizione al rischio. In questa fase ormai l'azienda consente alle proprie risorse informatiche di assorbire gli eventi avversi come parte delle normali operazioni, e di continuare a soddisfare i requisiti di prestazione e qualità.

Le basi ormai sono solide, va da sé che i dipendenti a tutti i livelli siano in condizione di comprendere e mettere in pratica comportamenti di resilienza informatica. È quindi scontato che i responsabili della sicurezza siano in grado di gestire la resilienza informatica dell'azienda. Resta solo da incentivare a proseguire con i comportamenti virtuosi, legando obiettivi di performance lavorativa all'efficacia della resilienza informatica dell'organizzazione nel suo complesso. È indicata la formulazione di regole ben definite, premi, criteri di successo, e misure correttive associate al comportamento cyber-resiliente, per tutti i dipendenti aziendali, e tutti seguono periodicamente corsi di formazione che consentono loro di identificare e comunicare le minacce.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici