Calo degli attacchi RDP e dei malware collegati al conflitto Ucraino

Gli attacchi RDP non fanno più paura e ad agosto sono calate anche l’attività di Emotet e il ransomware a sfondo politico.

Il trimestre estivo, tra maggio e agosto 2022, è stato quello finora più tranquillo sotto il profilo degli attacchi cyber tradizionali, che in passato hanno massivamente sfruttato Remote Desktop Protocol (RDP) e Emotet. Lo certifica il Threat Report T2 2022 edito da ESET, che mette inoltre in luce anche il mutamento del ransomware a sfondo ideologico, l'attività di Emotet, le esche di phishing più utilizzate e molto altro.

Partiamo dagli attacchi RDP: avevano tenuto banco nel primo anno di pandemia, quando i cyber criminali hanno approfittato della decentralizzazione del lavoro per colpire i milioni di dipendenti che utilizzavano questa soluzione per lavorare da casa. Ora molti sono tornati in ufficio, e chi lavora ancora da remoto ha ormai trovato soluzioni più sicure. Inoltre, gli esperti di ESET attribuiscono parte di questo decremento al conflitto tra Russia e Ucraina. Il link è indiretto: gli attaccanti – sia quelli politicamente schierati sia quelli motivati finanziariamente - hanno obiettivi ed esche differenti.

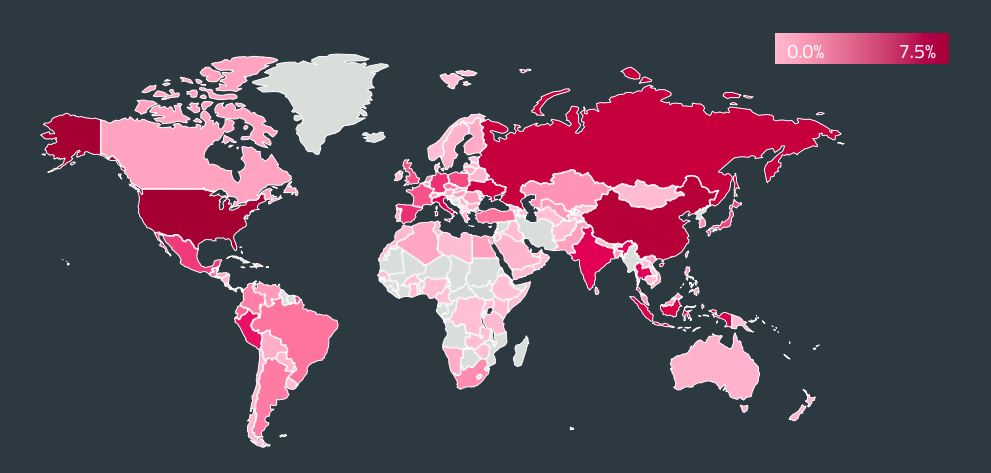

Il conflitto Ucraino entra in prepotenza nell’ambito security anche per un altro aspetto: dalle rilevazioni di ESET figura che gli indirizzi IP russi hanno continuato a essere responsabili della maggior parte degli attacchi RDP. La Russia risulta inoltre il Paese più bersagliato dal ransomware, con attacchi spinti da motivi politici o ideologici correlati al conflitto. Al contrario delle prime settimane di guerra, invece, l’ondata di hacktivismo è diminuita.

Rilevamenti Ransomware nel periodo in esame

Rilevamenti Ransomware nel periodo in esame

Passiamo a Emotet, i cui operatori si sono presi una pausa estiva ad agosto, forse complice la decisione di Microsoft di disabilitare le macro VBA nei documenti provenienti da Internet. La concentrazione si è spostata su campagne basate su file LNK.

I passi avanti della threat intelligence

Il Threat Report T2 2022 è anche l’occasione per riepilogare le scoperte e i risultati più importanti ottenuti dagli esperti di ESET. Tra questi vale la pena ricordare una versione aggiornata del loader di malware ArguePatch del gruppo APT Sandworm e di un payload Lazarus in app colpite da trojan. I ricercatori hanno poi analizzato un'istanza della campagna Lazarus Operation In(ter)ception che ha preso di mira i dispositivi macOS durante lo spearphishing nelle crypto-waters. Una delle detection più rilevanti riguarda una vulnerabilità di buffer overflow nel firmware UEFI di Lenovo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici