APT Polonium affiliato all’Iran colpisce tramite i servizi cloud più diffusi

Uno sguardo da vicino a Polonium, un gruppo APT affilitato al Governo iraniano che per ora colpisce bersagli israeliani.

Si chiama Polonium il gruppo APT affiliato all’Iran che sta seminando attacchi contro il Libano. La prima a documentarne l’attività è stata Microsoft a giungo 2022, le attività vanno avanti almeno da settembre 2021. Nel tempo Polonium ha colpito vari settori verticali, spaziando fra ingegneria, informatica, giustizia, comunicazioni, branding e marketing, media, assicurazioni e servizi sociali.

Secondo i ricercatori di ESET Research, Polonium ha sede in Libano e coordina le proprie attività con altri soggetti affiliati al Ministero dell'Intelligence e della Sicurezza iraniano. È un player di minacce molto attivo che dispone di un vasto arsenale di tool malware che vengono costantemente aggiornati e sviluppati.

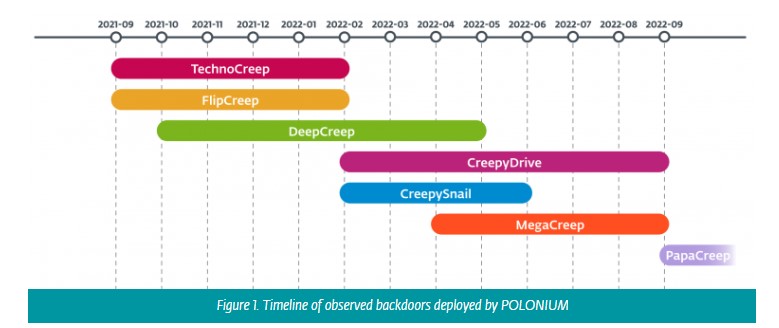

Sulle tracce di Polonium ci sono i ricercatori ESET, che hanno analizzato le backdoor personalizzate e i tool di cyberspionaggio utilizzati da questo attore e finora mai esplorati. In tutto sono cinque le backdoor analizzate, tutte contraddistinte dal suffisso “-Creep”, ma il set di strumenti di Polonium ne conta ben sette. CreepyDrive sfrutta i servizi cloud OneDrive e Dropbox per il C&C, CreepySnail esegue i comandi ricevuti dall'infrastruttura degli attaccanti. DeepCreep e MegaCreep utilizzano rispettivamente i servizi di archiviazione file Dropbox e Mega, mentre FlipCreep, TechnoCreep e PapaCreep ricevono i comandi dai server degli attaccanti.

Il gruppo ha anche sviluppato diversi moduli personalizzati per spiare i propri bersagli, scattando screenshot, registrando sequenze di tasti, spiando la webcam, aprendo shell inverse, esfiltrando file e altro ancora. Una caratteristica comune a diversi tool è lo sfruttamento di servizi cloud come Dropbox, Mega e OneDrive per le attività di command and control (C&C). Le informazioni e i report ufficiali su Polonium sono scarsi e scarni, probabilmente perché gli attacchi del gruppo sono altamente mirati e il vettore di compromissione iniziale non è noto.

Sul blog ufficiale di ESET sono pubblicati stralci di codice usato negli attacchi, i dettagli tecnici delle attività studiate e gli Indicatori di Compromissione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici