Ransom Cartel è il RaaS che ha raccolto l’eredità di REvil?

I ricercatori di Unit 42 di Palo Alto Networks hanno riscontrato forti somiglianze e sovrapposizioni tecniche fra il codice del ransomware Ransom Cartel e quello di REvil.

Il travaso di affiliati da un gruppo ransomware all’altro, che si rincontra ogni volta che un collettivo chiude i battenti, è protagonista di una nuova storia raccontata dagli esperti della Unit 42 di Palo Alto Networks. Tutto inizia da una vecchia conoscenza: REvil, il famigerato ransomware-as-a-service di matrice russa protagonista di decine di efferati attacchi cyber, fra cui quello contro Colonial Pipeline.

Si riteneva che il gruppo si fosse sciolto dopo la pressante rappresaglia delle forze dell’ordine occidentali, con l’FBI che ne aveva bloccati i server e una raffica di arresti in Romania e in Russia. Era ovvio fin dall’inizio che non sarebbe stato possibile assicurare alla giustizia tutti gli affiliati, il cui numero era ed è peraltro sconosciuto.

Molti si ritiene siano confluiti nel collettivo BlackMatter insieme ad alcuni esponenti di DarkSide, probabilmente altri hanno costituito un nuovo gruppo, che va sotto al nome di Ransom Cartel, apparso a metà dicembre 2021. È proprio questa new entry che è stata studiata da vicino da Unit 42, facendo emergere diverse somiglianze. La prima è che sia Ransom Cartel che REvil sono RaaS che eseguono attacchi a doppia estorsione. Questo elemento da solo non basta, considerato che oggi giorni i gruppi RaaS abbondano e che le doppie estorsioni sono ormai la regola, più che l’eccezione.

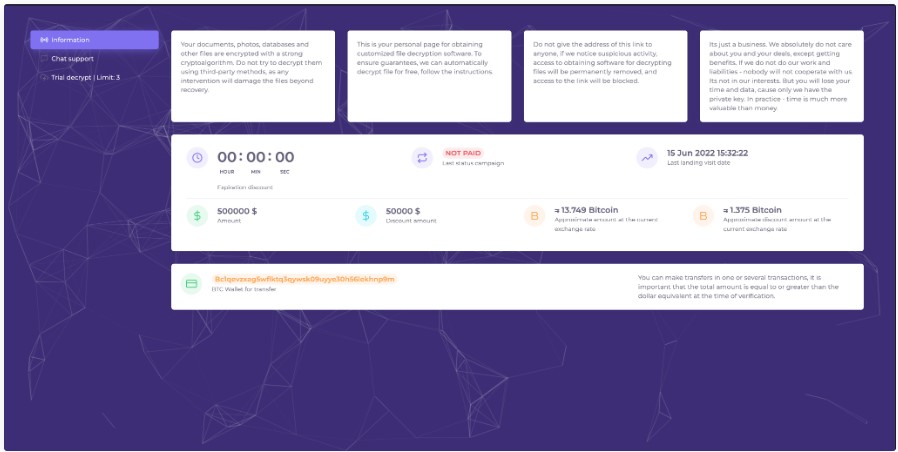

Sito TOR di Ransom Cartel

Sito TOR di Ransom Cartel

L’altro fatto determinante è che il codice usato da Ransom Cartel è lo stesso di REvil, migliorato. La tempistica può essere un indizio chiarificatore: REvil è uscito di scena appena un paio di mesi prima dell’emergere di Ransom Cartel. Per questo i ricercatori hanno fin da subito iniziato a chiedersi se quello che stavano studiando fosse un rebrand di REvil o un attore di minacce non collegato ai russi, ma che ne riutilizzava o imitava il codice.

Ci si aspettava che la morte di REvil non ne avesse uccisa l’influenza dannosa, e Ransom Cartel ne è la dimostrazione. Dopo avere studiato attentamente il codice gli esperti hanno concluso che gli operatori di Ransom Cartel debbano avere avuto accesso alle versioni precedenti del codice sorgente del ransomware REvil, e che quindi in un certo momento storico dev’esserci stata una relazione tra i due gruppi, anche se potrebbe non essere stata recente.

Ransom Cartel

Unit 42 ha osservato le prime violazioni da parte del gruppo Ransom Cartel a gennaio 2022 negli Stati Uniti e in Francia. Le organizzazioni colpite appartenevano a diversi settori, tra cui istruzione, manifatturiero, utility ed energia. Quanto alla doppia estorsione a cui abbiamo accennato sopra, Unit 42 ha osservato che il gruppo adotta un approccio aggressivo, minacciando non solo di pubblicare i dati rubati sul proprio sito di leak, ma anche di inviarli a partner e concorrenti della vittima, e alla stampa nel tentativo di causare gravi danni alla reputazione.

Tipicamente Ransom Cartel ottiene l'accesso iniziale a un ambiente tramite credenziali compromesse, uno dei vettori più comuni utilizzato dagli operatori di ransomware. Queste includono dati di accesso per servizi remoti esterni, protocollo di Remote Desktop (RDP), di Secure Shell (SSH) e reti private virtuali (VPN), ampiamente disponibili nel dark web e affidabili per accedere alle reti aziendali.

Pagina di rivendicazione di Ransom Cartel

Pagina di rivendicazione di Ransom Cartel

Le credenziali possono essere ottenute tramite attività degli stessi operatori ransomware o acquistandole da un broker di accesso iniziale. Data la redditività del ransomware, questi broker hanno probabilmente rapporti di lavoro con gruppi RaaS in base all'importo che sono disposti a pagare.

L’aspetto più preoccupante è che Unit 42 ha osservato Ransom Cartel crittografare server VMWare ESXi sia Windows che Linux, in attacchi alle reti aziendali - che è un altro punto d’incontro con l’attività di REvil. Il suo attore utilizza uno strumento chiamato DonPAPI, mai visto in incidenti precedenti, in grado di individuare e recuperare le credenziali protette di Windows Data Protection API (DPAPI), noto come DPAPI dumping. Alla pagina della ricerca sono indicati tutti i dettagli tecnici finora scoperti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici