Ransomware: attacchi aumentati del 466% dal 2019

L’aumento degli attacchi ransomware va di pari passo con quello delle vulnerabilità e dei gruppi a cui fanno capo gli incidenti cyber. Occorre un cambio di approccio basato sul rischio.

Gli attacchi ransomware sono aumentati del 466% dal 2019 a oggi e vengono usati sempre di più per anticipare i conflitti internazionali, come nel caso di quello Russo-Ucraino e nella cyberguerra tra Iran e Albania. Il dato è contenuto nel Ransomware Report di Ivanti del 2° e 3° trimestre 2022, in cui è spiegato anche che la maggior parte dei team IT e di sicurezza sono carenti di informazioni complete su tutte le vulnerabilità esistenti, con grosse lacune anche sulle minacce più dannose

Vulnerabilità che sono un altro importante tallone d’Achille per le aziende: Ivanti ha contato infatti 35 vulnerabilità associate al ransomware nei primi tre trimestri del 2022 e 159 exploit attivi. Seguendo il framework MITRE ATT&CK, complessivamente risultano 323 nuove vulnerabilità associate al ransomware. Di queste, 57 portano a ottenere il controllo completo del sistema, dall'accesso iniziale all'esfiltrazione dei dati, mentre due nuove vulnerabilità (CVE-2021-40539 e CVE-2022-26134) sono state sfruttate da gruppi quali AvosLocker e Cerber.

Oltre a questo, preoccupa l’annoso problema della crescita del gruppi ransomware: ci sono almeno 10 nuove famiglie di ransomware (Black Basta, Hive, BianLian, BlueSky, Play, Deadbolt, H0lyGh0st, Lorenz, Maui e NamPoHyu), che contribuiscono a portare il computo complessivo a 170. Ivanti sottolinea poi la sottile linea che unisce phishing e ransomware: risultano 101 CVE assegnate ad attacchi di phishing, che notoriamente costituiscono il primo anello della catena di attacco dei gruppi ransomware.

Tipicamente le vittime inconsapevoli vengono tratte in inganno con esche attinenti all’attualità o all’ambito in cui opera la vittima. I playload dannosi sono di tutti i tipi, dai malware alle backdoor. Ovviamente questo passaggio implica l’interazione umana, da qui la necessità di fare uso delle email ingannevoli.

Cambio di passo

Quello che occorre, secondo gli esperti che hanno realizzato il report, è un cambio di passo da parte delle aziende nella gestione delle vulnerabilità. Invece di rifarsi ai database di vulnerabilità e minacce, occorre un approccio basato sul rischio, che vede la sua attuazione in tecnologie automatizzate capaci di correlare dati provenienti da fonti diverse (scanner di rete, database interni ed esterni delle vulnerabilità e penetration test), quantificare il rischio, fornire avvisi preventivi, prevedere eventuali attacchi e assegnare la giusta priorità alle attività di remediation.

A evidenziare ulteriormente la necessità di sostituire i tradizionali processi di protezione contro le minacce è il fatto che molte soluzioni antivirus di oggi non rilevano parecchie vulnerabilità, e la stessa ricerca ha evidenziato che 18 vulnerabilità collegate al ransomware non vengono rilevate dagli antivirus più diffusi. Preoccupante è inoltre l’impatto del ransomware sulle infrastrutture critiche, evidenziando tra i settori più colpiti quello sanitario (47,4%), energetico (31,6%) e del manufacturing (21,1%).

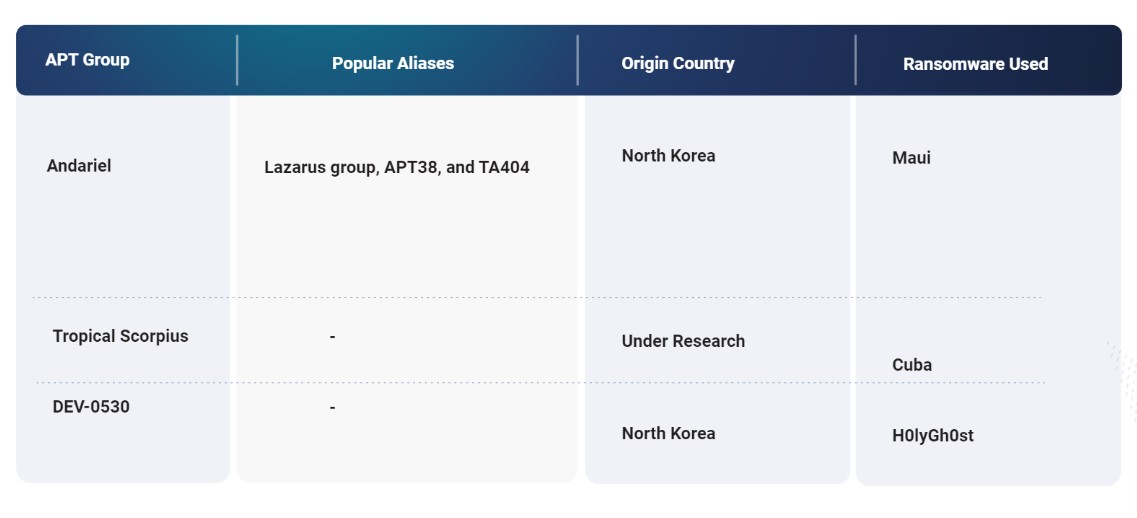

Gruppi APT che sfruttano i ransomware nei propri attacchi

Gruppi APT che sfruttano i ransomware nei propri attacchi

Tendenze future

Ivanti sottolinea infine alcune tendenze che si stanno concretizzando. Il malware con funzionalità cross-platform è molto richiesto perché permette di colpire facilmente più sistemi operativi attraverso un single codebase. Nel lungo periodo, dopo la presunta chiusura di gruppi di rilievo come Conti e Dark Side, le organizzazioni devono aspettarsi l'emergere di nuove reti di ransomware che potrebbero riutilizzare o modificare il codice sorgente e altri strumenti adottati dai predecessori.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici