Il lato oscuro della sicurezza delle email

File e collegamenti dannosi aggirano la barriera dei prodotti tradizionali di sicurezza della posta elettronica, lasciando le aziende vulnerabili. Servono software di nuova generazione.

I software per la sicurezza delle email individuano e bloccano con facilità le minacce conosciute. Come si comportano quando incontrano minacce inedite? La domanda è lecita, dato che i criminali informatici creano svariate "mutazioni" di malware per cercare di fare breccia nei sistemi di sicurezza. Basti pensare a Emotet, Dridex, Maze, Lokibot, Wannacry e altri. È di questo che si è occupato uno studio di BitDam.

Gli esperti hanno usato campioni molto recenti di file dannosi proventi da varie fonti, e le hanno qualificate come minacce sconosciute. Le hanno spedite via email a caselle protette di Office365 ATP, G-Suite Enterprise e Proofpoint. BitDam ha quindi misurato sia la quantità minacce che hanno oltrepassato i controlli, sia il Time To Detect (TTD).

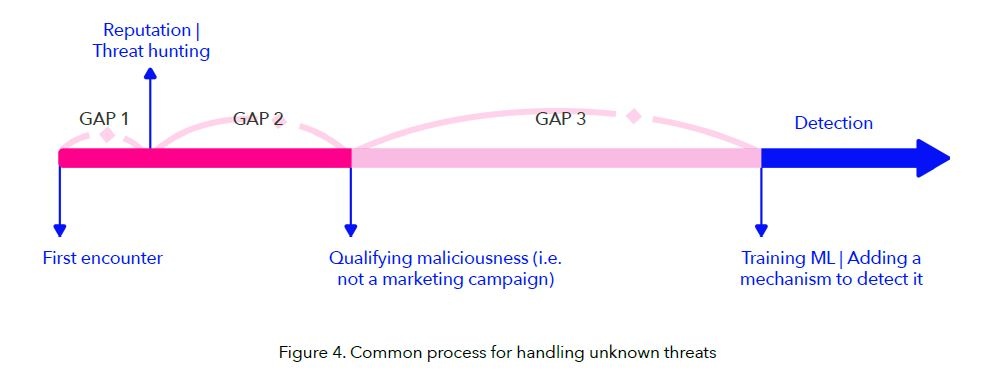

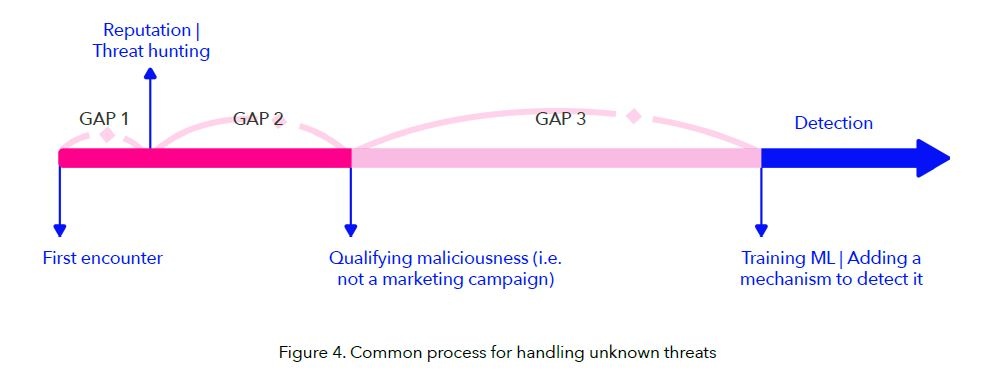

Il risultato è un tasso di mancata rilevazione incluso fra il 20 e il 40% e un tempo di rilevazione di 24-48 ore. I dati sono sufficienti per dimostrare che le aziende non sono adeguatamente protette dagli attacchi basati sulla posta elettronica. Questo perché i prodotti tradizionali dipendono pesantemente dalle minacce note e dai dati ad essi relativi. Per chiarirsi le idee, basta un'occhiata al grafico qui sotto.

L'immagine sintetizza il processo utilizzato da molti fornitori di sicurezza per gestire le minacce sconosciute. Quando incontrano il primo campione di una minaccia sconosciuta, lo "vedono" (GAP 1) e necessitano di tempo per qualificarlo come dannoso (GAP 2). A tal proposito potrebbero servire aggiornamenti software per rilevare il campione (GAP 3). È un metodo che funzionava quando i criminali informatici non rinnovavano velocemente e costantemente le minacce.

L'immagine sintetizza il processo utilizzato da molti fornitori di sicurezza per gestire le minacce sconosciute. Quando incontrano il primo campione di una minaccia sconosciuta, lo "vedono" (GAP 1) e necessitano di tempo per qualificarlo come dannoso (GAP 2). A tal proposito potrebbero servire aggiornamenti software per rilevare il campione (GAP 3). È un metodo che funzionava quando i criminali informatici non rinnovavano velocemente e costantemente le minacce.

Al contrario, le piattaforma di sicurezza di nuova generazione devono analizzare rapidamente i dati, e convertire immediatamente le minacce sconosciute in potenziali minacce reali. Non dipendono dai dati, separano le informazioni certamente "pulite" da quelle che non sono identificabili come tali. Così facendo il TTD viene azzerato e la sicurezza garantita. Grazie all'apprendimento automatico, confrontano poi i nuovi dati con il pregresso, e agiscono attivando i protocolli di sicurezza necessari.

Gli esperti hanno usato campioni molto recenti di file dannosi proventi da varie fonti, e le hanno qualificate come minacce sconosciute. Le hanno spedite via email a caselle protette di Office365 ATP, G-Suite Enterprise e Proofpoint. BitDam ha quindi misurato sia la quantità minacce che hanno oltrepassato i controlli, sia il Time To Detect (TTD).

Il risultato è un tasso di mancata rilevazione incluso fra il 20 e il 40% e un tempo di rilevazione di 24-48 ore. I dati sono sufficienti per dimostrare che le aziende non sono adeguatamente protette dagli attacchi basati sulla posta elettronica. Questo perché i prodotti tradizionali dipendono pesantemente dalle minacce note e dai dati ad essi relativi. Per chiarirsi le idee, basta un'occhiata al grafico qui sotto.

L'immagine sintetizza il processo utilizzato da molti fornitori di sicurezza per gestire le minacce sconosciute. Quando incontrano il primo campione di una minaccia sconosciuta, lo "vedono" (GAP 1) e necessitano di tempo per qualificarlo come dannoso (GAP 2). A tal proposito potrebbero servire aggiornamenti software per rilevare il campione (GAP 3). È un metodo che funzionava quando i criminali informatici non rinnovavano velocemente e costantemente le minacce.

L'immagine sintetizza il processo utilizzato da molti fornitori di sicurezza per gestire le minacce sconosciute. Quando incontrano il primo campione di una minaccia sconosciuta, lo "vedono" (GAP 1) e necessitano di tempo per qualificarlo come dannoso (GAP 2). A tal proposito potrebbero servire aggiornamenti software per rilevare il campione (GAP 3). È un metodo che funzionava quando i criminali informatici non rinnovavano velocemente e costantemente le minacce.Al contrario, le piattaforma di sicurezza di nuova generazione devono analizzare rapidamente i dati, e convertire immediatamente le minacce sconosciute in potenziali minacce reali. Non dipendono dai dati, separano le informazioni certamente "pulite" da quelle che non sono identificabili come tali. Così facendo il TTD viene azzerato e la sicurezza garantita. Grazie all'apprendimento automatico, confrontano poi i nuovi dati con il pregresso, e agiscono attivando i protocolli di sicurezza necessari.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS