Ransomware rappresenta il 40% degli attacchi

Nel terzo trimestre il ransomware ha dominato ancora la scena, con la tecnica della doppia estorsione e lo sfruttamento di vulnerabilità note. In aumento anche le attività APT.

Fra luglio e settembre 2022 il ransomware ha continuato ad essere la principale minaccia cyber per le aziende, ma è emerso anche un nuovo aumento dell'attività APT. La mancanza dell’autenticazione a più fattori (MFA) rimane uno dei maggiori ostacoli alla sicurezza aziendale. Sono alcuni dei dati contenuti nel Quarterly Report: Incident Response Trends in Q3 2022 di Cisco Talos Incident Response (CTIR).

In sostanza non ci sono novità rispetto a un trend che ormai prosegue dal 2020, con l’espansione di alcuni gruppi ransomware e importanti incidenti di sicurezza informatica che colpiscono le organizzazioni di tutto il mondo. Non è un caso che il trimestre in esame sia stato caratterizzato da varianti di ransomware di alto profilo già viste in precedenza, come Hive, e ha visto anche la prima apparizione del ransomware Black Basta.

Minacce fra ransomware e APT

A differenza del passato, nessuna famiglia di ransomware è stata osservata due volte negli incidenti che si sono chiusi nel trimestre in esame. Secondo gli esperti è un effetto collaterale della tendenza alla democratizzazione degli attacchi osservata fin dallo scorso anno. Oltre alle sopraccitate famiglie di alto profilo (il cui rientra anche Conti), è da sottolineare la comparsa di famiglie di ransomware emergenti, tra cui Cerber (aka CerberImposter), Entropy e Cuba.

Atteggiamento ormai comune è l’esfiltrazione di dati sensibili a supporto della ben nota tecnica di doppia estorsione. Gli esperti sottolineano poi lo sfruttamento delle falle comunemente note come Log4j (CVE-2021-44228, CVE-2021-45046 e correlate).

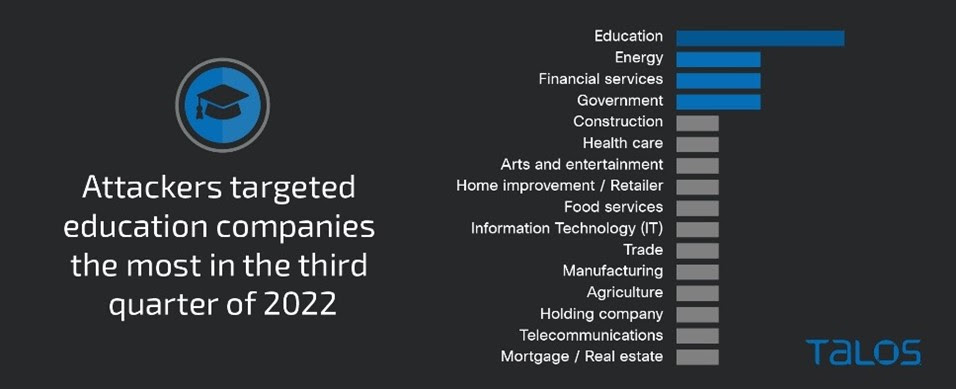

Sul fronte APT il report rimarca l'attività APT MuddyWater sponsorizzata dallo stato iraniano, l'attività di Mustang Panda e di Deep Panda, con quest’ultimo che ha sfruttato le vulnerabilità Log4j. A proposito del targeting, CTIR segnala che sono stati presi di mira un'ampia varietà di settori verticali, tra cui istruzione, energia, servizi finanziari, assistenza sanitaria, produzione industriale e attrezzature, PA locale, produzione, immobiliare, telecomunicazioni e servizi pubblici. Il vertical più mirato è stato quello delle telecomunicazioni, seguendo la tendenza del trimestre precedente, e seguito a stretto giro da istruzione e PA.

Vettori iniziali e punti deboli

Nella maggior parte dei casi è stato molto difficile identificare un vettore iniziale. In molti casi gli avversari hanno sfruttato applicazioni rivolte al pubblico che erano vulnerabili a Log4j. In un incidente ransomware Cerber ha colpito una holding sfruttando due note vulnerabilità di GitLab (CVE-2021-22204 e CVE-2021-22205) per caricare ed eseguire codice da remoto, concedendo infine l'accesso non autorizzato a quel sistema nel contesto dell'account "git".

Sono abbondati poi i casi in cui l’intrusione è stata agevolata dalla mancanza dell’autenticazione a più fattori (MFA). A questo proposito gli esperti ricordano che l'autenticazione a più fattori è un modo efficace per impedire agli attaccanti di ottenere accessi indesiderati.

È stato anche osservato l’ampio impiego di tecniche MITRE ATT&CK. Fra quelle più osservate in fase di incident response gli esperti segnalano un aumento delle interazioni in cui l'accesso iniziale è stato ottenuto tramite phishing con un link o un documento dannoso. Onnipresente è stato poi l’aumento delle tecniche che si basano sullo sfruttamento di applicazioni pubbliche prive di patch e vulnerabili, delle tecniche di evasione delle difese informatiche e una dipendenza da utility come PsExec e Cobalt Strike, oltre che dei software di accesso remoto, come TeamViewer e ScreenConnect.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici