Come offrire visibilità e funzionalità di sicurezza Zero Trust

Zero Trust è il concetto che va per la maggiore quando si parla di sicurezza delle reti aziendali, ma non tutte le implementazioni sono sicure. Ecco il modo corretto di procedere.

Il punto di contatto iniziale durante un attacco informatico è raramente l’obiettivo effettivo. Gli aggressori spesso accedono alle reti da una postazione di lavoro o da una risorsa IoT meno sicura e lavorano da lì ottenendo l’accesso a host e account con privilegi più elevati.

Ecco perché il concetto di Zero Trust è cresciuto in modo significativo negli ultimi due anni, poiché le applicazioni cloud e il lavoro a distanza hanno ridefinito il perimetro di sicurezza. Le risorse e i servizi aziendali moderni spesso aggirano i modelli di sicurezza fondati sul perimetro aziendale, che si basano su firewall di rete e reti private virtuali (VPN) e sono diventati obsoleti. Un’architettura Zero Trust fondamentalmente considera ostili tutte le entità di una rete e non consente l’accesso alle risorse finché l’account e l’host non sono stati autenticati individualmente e autorizzati a utilizzare quella specifica risorsa. Zero Trust garantisce che anche se un host o un account è compromesso, ulteriori movimenti laterali vengano bloccati all’interno della rete.

Le lacune degli approcci di solo accesso

Tuttavia, questo approccio Zero Trust, comunemente visto nelle soluzioni di Privileged Access Management e Identity Access Management, si basa ancora su decisioni di sicurezza single point-in-time che utilizzano un elenco predefinito di identità privilegiate. Questo approccio presenta diversi problemi, uno dei quali è l’implementazione.

Massimiliano Galvagna, Country Manager per l’Italia di Vectra AI

Massimiliano Galvagna, Country Manager per l’Italia di Vectra AI

Uno dei problemi riguarda i semplici errori di configurazione. Ciò è particolarmente comune negli ambienti cloud a causa delle competenze differenziate richieste per gestire la complessità delle risorse cloud, che cambiano continuamente, rispetto a quelle tradizionali on-premise.

Un altro problema è che, una volta concesso, l’accesso può essere facilmente manipolato dagli aggressori con metodi quali l’abuso di credenziali e l’escalation dei privilegi. Entrambi i metodi sono particolarmente difficili da rilevare per i professionisti della sicurezza. Raramente hanno visibilità sulle credenziali utilizzate in rete rispetto a quelle assegnate dagli identity provider (IdP).

Visibilità e valutazione continua dei privilegi

Per colmare questo divario è necessario estendere il metodo di autenticazione e autorizzazione a monte, monitorando continuamente gli account e le identità utilizzate per accedere alla rete e al cloud. Ecco perché la visibilità e l’analisi sono state la componente principale dell’Ecosistema Zero Trust di Forrester.

Secondo Gartner, “i responsabili della sicurezza e del rischio devono adottare un approccio strategico in cui la sicurezza sia adattiva, ovunque e in ogni momento”. Gartner chiama questo approccio strategico “continuous adaptive risk and trust assessment”, o CARTA, e sostiene che “con un approccio strategico CARTA, dobbiamo progettare ambienti aziendali digitali in cui il rischio e la fiducia sono dinamici e devono essere valutati continuamente dopo la valutazione iniziale”.

Con il monitoraggio, è possibile osservare se i comportamenti si discostano dalle aspettative in modo rischioso e comunicarlo ai professionisti della sicurezza per determinare se l’accesso alle funzionalità debba essere adattato o rimosso del tutto. Il monitoraggio delle interazioni che si verificano effettivamente rivela ciò che accade in un ambiente specifico.

L’utilizzo dell’Intelligenza Artificiale (AI) per ottenere un quadro Zero Trust

L’Intelligenza Artificiale viene utilizzata per individuare efficacemente e dare priorità agli attacchi nascosti in tempo reale all’interno dei servizi cloud come Microsoft Office 365, Azure AD, il cloud, il data center, l’IoT e le reti aziendali, prima che gli aggressori causino danni irreparabili all’organizzazione. Una piattaforma basata sull’Intelligenza Artificiale consente ai team di sicurezza di prevenire gli attacchi prima, nelle fasi iniziali della catena di attacchi, garantendo che le applicazioni essenziali per la continuità aziendale siano disponibili e accessibili all’intera forza lavoro distribuita su più sedi.

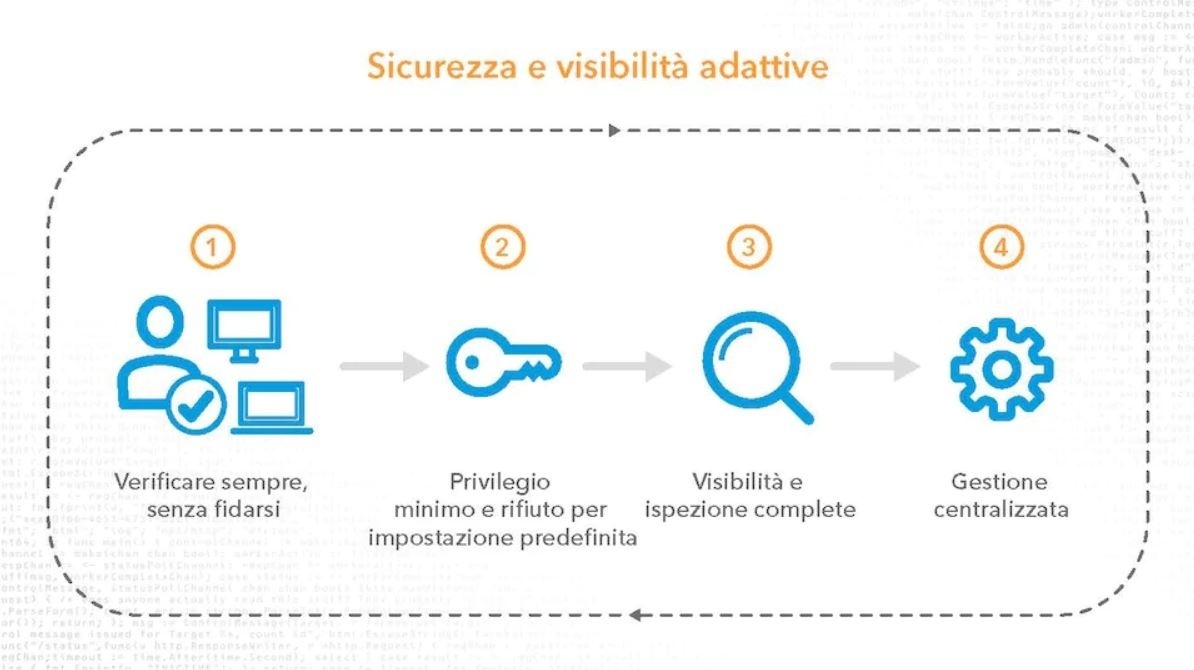

Come componente chiave di un quadro Zero Trust, una piattaforma basata sull’Intelligenza Artificiale contribuirà a fornire visibilità e analisi su tre principi guida:

- Verificare esplicitamente. Autenticare e autorizzare sempre in base a tutti i dati disponibili, tra cui l’identità dell'utente, la posizione, la condizione del dispositivo, il servizio o il carico di lavoro, la classificazione dei dati e le anomalie.

- Utilizzare l’accesso meno privilegiato possibile. Limitare l’accesso degli utenti con criteri adattivi basati sul rischio e sulla protezione dei dati per proteggere sia i dati sia la produttività.

- Ipotizzare una violazione della sicurezza. Ridurre al minimo il raggio d’azione delle violazioni e prevenire i movimenti laterali segmentando l’accesso in base alla rete, all’utente, al dispositivo e all’applicazione. Verificare che tutte le sessioni siano crittografate end-to-end. Utilizzare gli analytics per ottenere visibilità, guidare il rilevamento delle minacce e migliorare le difese.

Per ottenere questa visibilità, è necessario che siano pienamente osservati:

- gli host che accedono ai workload

- i server o i servizi che contengono i workload

- gli account utente o i servizi che vengono sfruttati.

I comportamenti di account, host e servizi devono essere costantemente monitorati e i modelli di Intelligenza Artificiale supervisionati e non supervisionati devono essere applicati per assegnare un punteggio a questi comportamenti in base alla minaccia, alla certezza e alla priorità del rischio.

Di conseguenza, viene fornita una valutazione continua dei privilegi in tempo reale. Ciò consente ai team di sicurezza di disporre delle informazioni giuste per anticipare quali risorse saranno prese di mira dagli aggressori e di intervenire rapidamente contro l’uso malevolo dei privilegi negli ambienti cloud e ibridi.

Analisi degli accessi privilegiati

Una parte fondamentale del motore di valutazione delle minacce si chiama Privileged Access Analytics (PAA). Anziché basarsi sui privilegi concessi a un’entità o a un essere agnostico rispetto ai privilegi, la PAA si concentra sul modo in cui le entità utilizzano effettivamente i propri privilegi all’interno della rete. È noto come “privilegio osservato”.

Questa visione è simile al modo in cui gli aggressori osservano o inferiscono le interazioni tra le entità. Per avere successo, è indispensabile che i difensori pensino in modo simile agli avversari. La PAA inizia raggruppando le identità osservate in cluster basati sulla somiglianza. Questo raggruppamento è la base di partenza per distinguere modelli di accesso normali e anormali. Ulteriori modelli vengono poi applicati per rilevare gli attacchi di accesso più comuni.

Un account, ad esempio quello di un amministratore di dominio, può avere i diritti di accesso a qualsiasi sistema all’interno dell’intera rete. Tuttavia, è probabile che non lo faccia abitualmente e quindi il suo privilegio osservato potrebbe essere inferiore a quello di un account di servizio utilizzato per distribuire aggiornamenti software a migliaia di sistemi in rete.

Conclusione

Le minacce informatiche sono onnipresenti nella società moderna. L’autenticazione degli utenti è e rimarrà un elemento chiave della sicurezza per proteggere dal furto di identità e dall’accesso non autorizzato a reti e dati. Ogni organizzazione deve avere una strategia per garantire che tutti gli utenti, sia all’interno sia all’esterno della rete, siano autenticati, autorizzati correttamente e che le impostazioni di sicurezza siano continuamente convalidate prima che venga loro concesso l’accesso ad applicazioni e dati. La buona notizia è che gli analisti della sicurezza dispongono ora degli strumenti necessari per identificare e dare priorità ai privilegi osservati nelle loro reti.

Massimiliano Galvagna è Country Manager per l’Italia di Vectra AI

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici