Rapporto Clusit: Europa sotto attacco, tornano espionage e cyber warfare

La fotografia del Rapporto Clusit sulla situazione cyber del primo semestre 2022 è impietosa: gli attacchi contro l’Europa sono aumentati, crescono espionage e cyber warfare in conseguenza del conflitto ucraino. La consapevolezza è apprezzabile, ma da sola non basta.

Era difficile pensare che la situazione di cybersecurity potesse peggiorare rispetto agli anni precedenti, in particolare dopo 11 anni di rapporti Clusit in cui la situazione non aveva ha mai soddisfatto qualsivoglia aspettativa positiva. Invece, anche dopo l’annus horibbilis della pandemia, il peggioramento si è puntualmente ripresentato, ed è anche consistente. Non è una questione di ostinata mancanza di ottimismo, sono i dati che parlano, per bocca di Andrea Zapparoli Manzoni del Comitato direttivo Clusit, che ha presentato i dati contenuti nell’edizione di ottobre del Rapporto Clusit 2022 relativa al primo semestre dell’anno in corso.

Più attacchi, soprattutto in Europa

A questo giro le complicazioni del quadro cyber sono in buona parte da addebitare alla situazione geopolitica, che ha influito su ogni aspetto della sicurezza cyber in gran parte del mondo, Italia compresa. Per il focus sull'Italia rimandiamo agli interventi del Presidente Clusit Gabriele Faggioli e del Direttore Generale di ACN Roberto Baldoni. Zapparoli Manzoni mette l’accento sull’incremento sia numerico degli attacchi sia sulle conseguenze che questi hanno comportato.

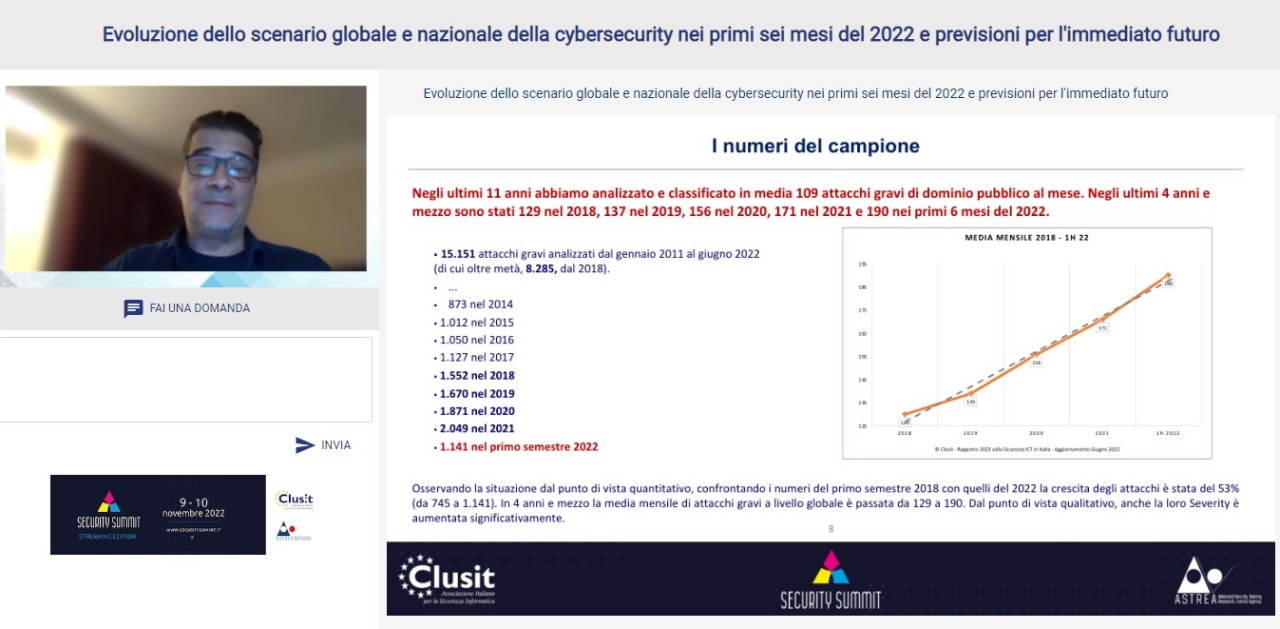

Sotto l’aspetto numerico, la media mensile globale degli attacchi individuati e classificati da Clusit è passata da 129 del 2018 a 190 nei primi sei mesi del 2022. In tutto, dal 2011 Clusit ha analizzato un totale di 15.000 attacchi, di cui 1.141 solo nel primo semestre del 2022, con un aumento del 53% rispetto allo stesso periodo del 2018. In sostanza, riassume Zapparoli Manzoni, “in quattro anni il fenomeno è raddoppiato”, pur tenendo conto del fatto che il volume analizzato da Clusit è solo una piccola parte del numero di attacchi che si sono effettivamente perpetrati, e che in buona parte restano sconosciuti.

L’aumento generalizzato spaventa nel momento in cui si passa alla distribuzione geografica delle vittime: in percentuale è calata la quantità di attacchi perpetrati contro il Nord America (dal 45 al 38%), mentre quella europea è aumentata, passando dal 21 al 26 percento del totale. E sono aumentati in modo sensibile gli attacchi verso bersagli sufficientemente grandi da avere sedi in diversi Paesi (che nei grafici Clusit indica come several/multiple), che ormai sono un terzo del totale (26%, contro il 19% del 2021).

Su questo tema la chiave di lettura è biunivoca. Da un lato è merito della recente normativa UE che obbliga alla discolosure, perché fa emergere attacchi che prima non diventavano di dominio pubblico. La compliance a tale normativa ha portato a un miglioramento delle comunicazioni nella direzione della trasparenza, anche se secondo gli esperti di Clusit non siamo ancora al livello degli Stati Uniti.

Tuttavia, Zapparoli Manzoni rimarca la verità dei numeri, che rivelano come in realtà non sia solo una questione di disclosure: una buona parte degli attacchi è stato volutamente condotto verso bersagli europei, per lo più in conseguenza della sopraccitata situazione geopolitica. Non a caso, Clusit mostra una slide con lo spaccato degli attacchi ripartiti mensilmente, in cui si nota che il picco del primo trimestre ha coinciso con l’invasione armata della Russia ai danni dell’Ucraina, ossia il mese di marzo 2022.

L’impatto degli attacchi è sempre più duro

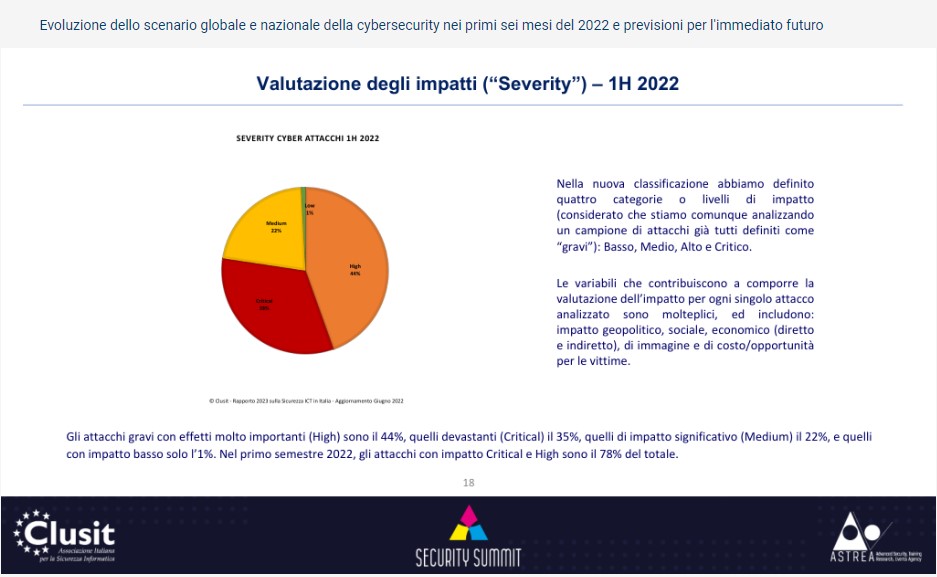

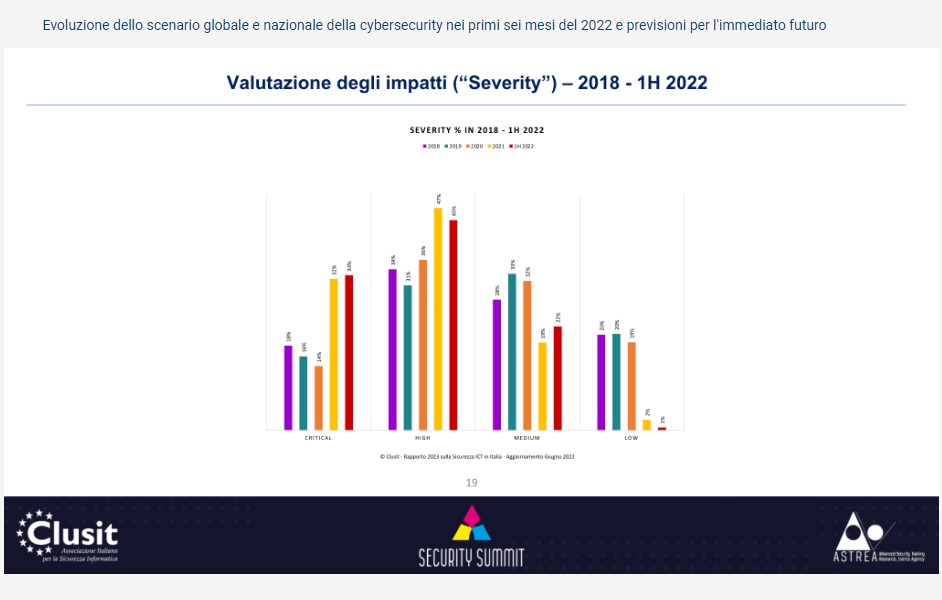

Come hanno specificato gli esperti Clusit nelle precedenti edizioni del rapporto, l’analisi quantitativa degli incidenti cyber è solo una parte dell’equazione, a cui si deve integrare la severity degli attacchi stessi per ottenere un quadro reale e verosimile della situazione. Sintetizzando, per severity s’intende l’impatto di ogni singolo attacco, che può essere sul piano geopolitico, sociale, economico, d’immagine, o una combinazione di questi. Questo parametro di fatto funge da moltiplicatore dei danni, e nel momento in cui la severity aumenta di pari passo con il numero di attacchi (come accaduto nel primo semestre 2022) è il segnale che siamo indirizzati verso una situazione fortemente negativa.

I numeri al riguardo sono chiarificatori. Clusit ha definito quattro gradi di impatto: High identifica gli attacchi gravi con effetti molto importanti; Critical identifica gli attacchi devastanti; Medium quelli di impatto “solo” significativo, Low quelli a basso impatto.

Dalle analisi condotte sugli incidenti analizzati fra gennaio e giugno 2022, quasi la metà (il 44%) è stato classificato come High. Gli incidenti con effetti critici sono stati il 35%. In altre parole – riassume Zapparoli Manzoni – “significa che nel nostro campione gli attacchi con effetti gravi corrispondono al 78%, quelli di livello Medium sono il 22 percento, mentre la categoria Low è irrisoria (1%). È un campanello di allarme circa il fatto che gli attaccanti stanno colpendo durissimo alcune categorie merceologiche, e non possiamo aspettarci un miglioramento miracoloso. Mitigare e gestire questa situazione richiede uno sforzo enorme. La consapevolezza finalmente c’è, adesso bisogna mettere in campo le risorse, gli investimenti e anche cambiamenti di approccio e normativi per fronteggiare la situazione”.

|

|

Chi sono gli attaccanti

La parte del Rapporto Clusit da emerge maggiormente l’ingerenza geopolitica della determinazione degli attacchi è quello relativo all’analisi degli attaccanti. Per meglio comprendere i dati attuali, vale la pena fare un breve excursus sui dati dell’edizione precedente del Rapporto, quando la maggior parte degli attacchi era addebitabile al cybercrime, l’hacktivismo era sostanzialmente scomparso e le percentuali delle attività di espionage e cyberwarfare erano molto basse.

Nell’edizione di ottobre 2022 del Rapporto Clusit spicca il ritorno dell’attivismo di natura politica a supporto delle varie fazioni in conflitto (+414,3%). Sono aumentati sensibilmente gli attacchi con finalità di spionaggio (+62,1%) e sono cresciute ancora di più le attività riferibili ad attività di vera e propria information warfare (+119,2%).

È proprio la crescita esponenziale di spionaggio e information warfare a far decrescere la percentuale del cybercrime dopo il picco del 2021 che era legato alla pandemia. Non significa che quest’ultimo fenomeno sia in via di diminuzione, ma che gli altri sono cresciuti in percentuali maggiori. Da annotare poi, sempre nell’ambito del conflitto armato, che sono tornati gli attacchi DDoS, che nella classificazione Clusit non hanno mai avuto grande importanza, ma sono visibilmente aumentati sia per numero sia per dimensioni.

Vittime e strumenti di attacco

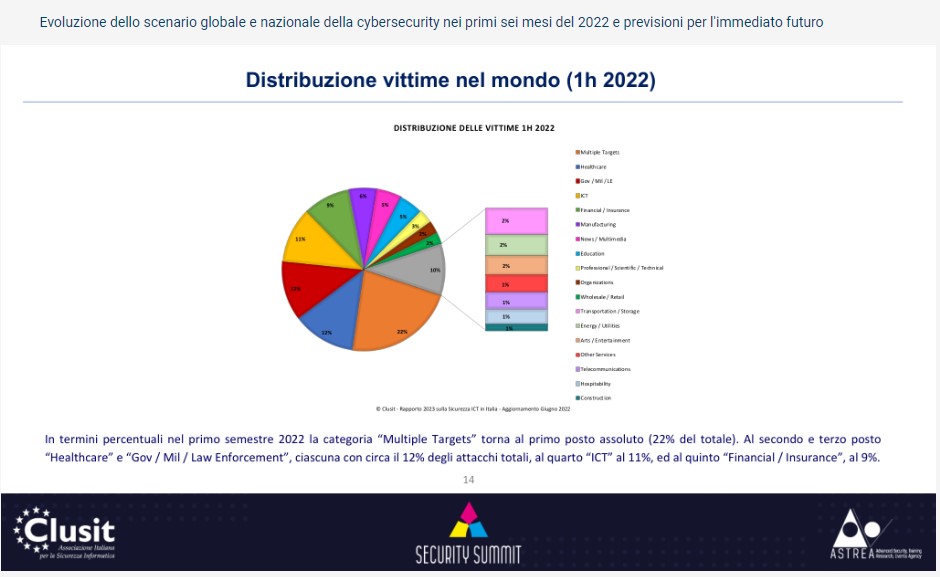

Sul fronte delle vittime, al primo posto figurano come anticipato i bersagli multipli, ossia gli attacchi che vengono scatenati contestualmente contro diversi soggetti. Il contrario dello scorso anno, quando gli attacchi erano altamente mirati. Nel periodo in esame hanno costituito un quinto del totale degli attacchi. Seguono i vertical healthcare e governativo, quindi i settori ICT e financial.

Da notare che le prime 13 categorie rappresentano il 90% del campione, indicando chiaramente la predilezione degli attaccanti per alcuni settori merceologici in particolare. In relazione al financial, Zapparoli Manzoni sottolinea il ritorno agli attacchi cyber da parte di gruppi estremisti, attivisti e state sponsored con l’obiettivo di rastrellare fondi.

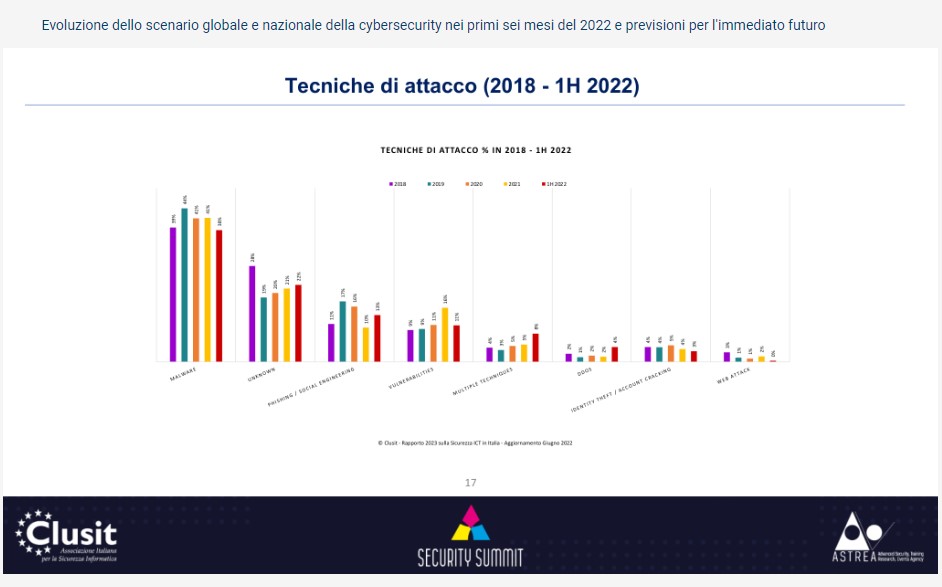

L’ultima nota riguarda le tecniche di attacco: il malware si riconferma al primo posto, anche se con una percentualmente in leggera flessione (circa il 40% del totale). C’è poi un ritorno di categorie che erano calate come il phishing e il social engineering. Soprattutto, sono salite le tecniche multiple (+93,8%) a riprova del cambiamento dovuto all’information warfare e al cyber espionage.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici