Previsioni APT 2023: potrebbe esordire un nuovo WannaCry

Quali saranno le mosse degli APT nel 2023: tattiche, tecniche e obiettivi che si evolvono costantemente.

WannaCry simboleggia fin dal suo esordio una epidemia informatica dai tratti devastanti. È un nome che evoca paura, ma non tanto quanto la prospettiva che nel 2023 potrebbe entrare in scena una novità altrettanto distruttiva. La previsione è firmata dagli esperti di Kaspersky, e si basa sia su motivi banalmente statistici, sia sulle considerazioni della situazione attuale e delle armi cyber che sono ormai pronte per essere sfruttate.

Com’è facile intuire, il contesto è quello APT, che storicamente beneficia di finanziamenti e competenze maggiori a quelli del cybercrime, che spesso valgono l’impiego di nuove tecniche e strumenti di attacco in anticipo rispetto al resto del panorama cyber. La questione del successore di WannaCry fonda anzi tutto sul fatto che statisticamente, alcune delle epidemie informatiche più grandi e impattanti si verificano ogni sei/sette anni. L’ultimo incidente di questo tipo è stato WannaCry, che ha sfruttato la vulnerabilità EternalBlue per diffondersi automaticamente sui computer più a rischio. Al di là delle statistiche, gli esperti del Kaspersky Global Research and Analysis Team (GReAT) reputano maturi i tempi per l’esordio del prossimo “WannaCry” perché a loro avviso gli attori delle minacce più sofisticate al mondo probabilmente sono già in possesso di almeno un exploit adatto.

Inoltre, quanto appena esposto dev’essere contestualizzato nell’attuale quadro geopolitico, che aumenta notevolmente la possibilità che si verifichi un hack-and-leak (la tecnica di far trapelare i dati rubati durante l’attacco) in stile ShadowBrokers. Non ci si deve tuttavia aspettare un déjà-vu di quanto accaduto cinque anni orsono. I progressi tecnologici faranno sì che gli attaccanti facciano uso di una combinazione di tecniche di intrusioni fisiche e informatiche, impiegando persino droni per attacchi in prossimità. Alcuni dei possibili scenari di attacco includono l’installazione di droni con strumenti sufficienti a consentire la raccolta di handshake WPA utilizzati per il cracking offline delle password Wi-Fi o persino il posizionamento di chiavi USB dannose in aree riservate, nella speranza che un utente le raccolga e le inserisca in un computer.

Le altre previsioni

Il 2023 si prospetta come un anno critico sotto il punto di vista cyber nell’ambito APT, e il resto delle previsioni di Kaspersky lo fa comprendere ampiamente. Un argomento preoccupante è quello relativo alla distribuzione del malware: gli esperti allertano sull’impiego di SIGINT (SIGnals INTelligence), ossia di una tecnica che utilizza server in posizioni chiave della rete Internet per consentire attacchi man-on-the-side. Non è un inedito, il prossimo anno la sua incidenza potrebbe aumentare, ed è un problema considerato che questi attacchi sono estremamente difficili da individuare.

Considerato l’attuale clima politico, gli esperti di Kaspersky prevedono un numero record di attacchi informatici dirompenti e dannosi, che colpiranno sia le PA sia i principali settori di mercato. È probabile che una parte non sia facilmente riconducibile a incidenti informatici, ma appaia come un incidente casuale. Altri attacchi assumeranno la forma di pseudo-ransomware o di operazioni hacktivist per fornire una copertura plausibile ai veri autori. Anche gli attacchi informatici di alto profilo contro le infrastrutture ad uso civile, come le reti energetiche o la radiodiffusione pubblica, potrebbero diventare obiettivi, così come i collegamenti sottomarini e i nodi di distribuzione della fibra, che sono difficili da difendere.

L’altra previsione è più una continuazione di quanto già ampiamente visto: i server di posta elettronica diventeranno obiettivi prioritari perché contengono informazioni chiave, quindi sono elementi interessanti per gli attori APT e hanno la più grande superficie di attacco immaginabile. Ci si deve aspettare un ampio numero di zero-day per tutti i principali programmi di email.

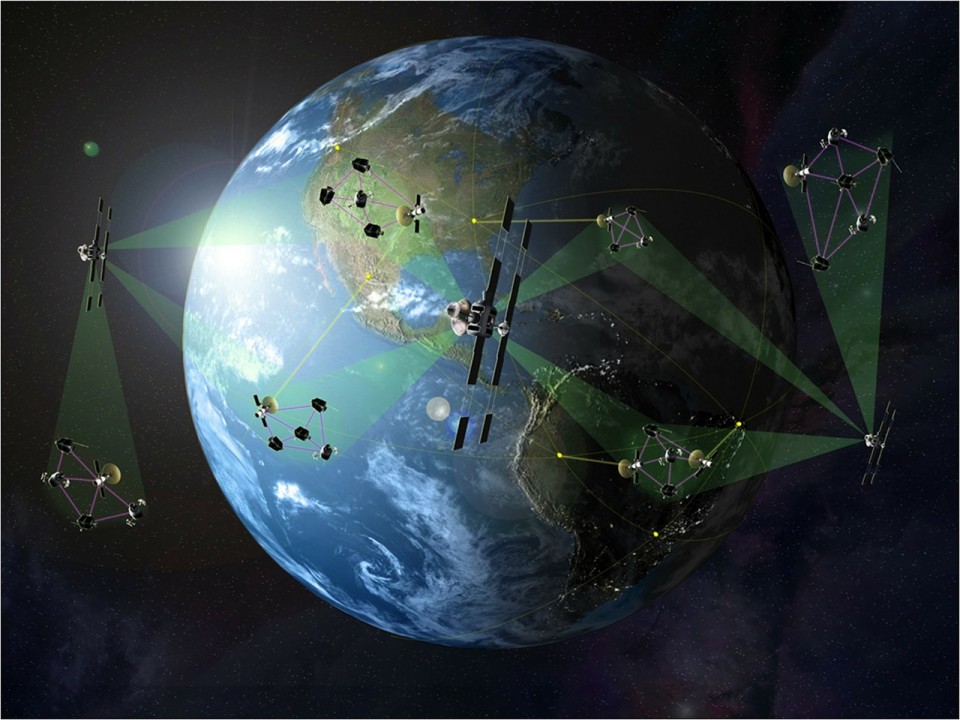

Non saranno da escludere poi attacchi contro satelliti e operatori satellitari, per i quali gli APT sono già equipaggiati. L’obiettivo sarà la manipolazione e l’interferenza con le tecnologie satellitari. L’ultimo appunto è di natura squisitamente tecnica: al posto del classico strumento di red teaming (CobaltStrike), gli attaccanti passeranno a nuove alternative come Brute Ratel C4 e Silver, oppure svilupperanno internamente soluzioni private come Manjusaka per eludere la detection.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici