Hacktivismo: perché è tornato alla ribalta, chi colpisce e come

Check Point propone un interessante focus sull’hacktivismo, legato all’attuale situazione geopolitica internazionale.

Nell’ultimo Rapporto Clusit gli analisti italiani hanno messo l’accento, fra le altre cose, sul ritorno del fenomeno dell’hacktivismo in Italia, come diretta conseguenza del conflitto ucraino. Sull’argomento Check Point Software ha tenuto un evento dedicato, in cui David Gubiani, Regional Director SE EMEA Southern e Pierluigi Torriani, Security Engineering Manager, hanno fatto il punto su strumenti, finalità e organizzazione dei gruppi di hacktivisti più attivi in questo momento.

Una conseguenza del conflitto armato

L’analisi di Gubiani parte dalla medesima considerazione di Clusit: è stato il conflitto armato in Ucraina a determinare una escalation delle minacce cyber a livello globale, con una impennata del 24 percento degli attacchi state level sia ai danni delle due nazioni direttamente coinvolte, sia di quelle non interessate dalla guerra armata – ma comunque chiamate in causa nella sua declinazione digitale. Il rischio che questo accadesse del resto era ampiamente prevedibile, e in un mondo ormai altamente digitalizzato è scontato che ottenere la supremazia informatica su un vertical critico per una nazione – come per esempio l’erogazione nazionale di energia elettrica - costituisca un grosso vantaggio per uno Stato.

Nel frangente di quella che oggi è comunemente chiamata cyber warfare, Gubiani fa alcune precisazioni chiave, che partono dalla distinzione fra l’hacktivismo “vecchia scuola” e quello di ultima generazione. Inizialmente gli hacktivisti non erano allineati su una ideologia politica (per intenderci, non erano politicamente schierati a favore o contro una nazione), erano decentralizzati, non strutturati e non avevano nemmeno obiettivi chiari. Lo scopo delle loro azioni era mandare messaggi e ottenere visibilità per perorare una causa che facevano propria.

Il fenomeno nel tempo si è evoluto. Gli attivisti hanno iniziato ad avere un’ideologia politica precisa, una leadership, dei programmi formali di recruitment, che hanno portato i gruppi di hacktivisti a non essere più un movimento disorganizzato, ma collettivi di persone che condividono motivazioni ed expertise di alto livello. Oggi sono ormai gruppi potenti, al servizio aziende, nazioni e altro, con le migliori persone e capacità tecniche, tool propri, importanti funzioni di pubbliche relazioni. Insomma, si sono industrializzati, nel senso che funzionano come vere e proprie aziende, con processi e mezzi propri ben studiati. Potrebbero essere usati per qualsiasi scopo, come ampiamente dimostrato nell’ambito del conflitto ucraino.

I principali gruppi di hacktivisti

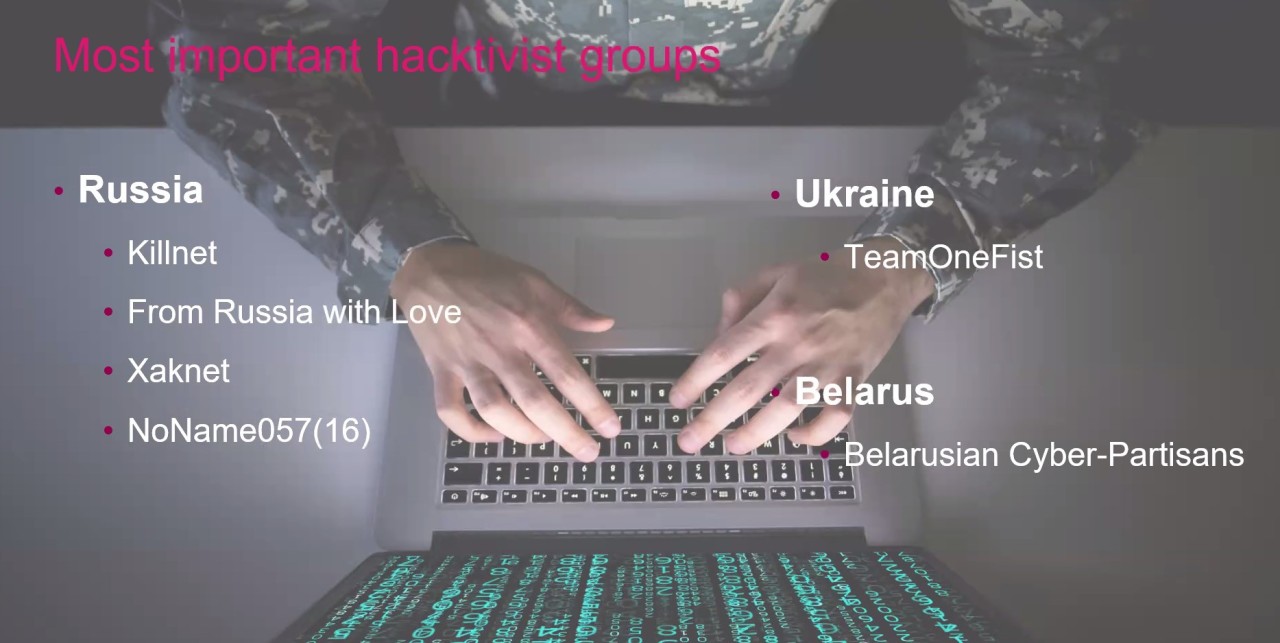

Torriani fa il punto sui principali hacktivisti attivi: sono in tutto sei, di cui quattro fanno capo alla Russia. A questo proposito è importante ricordare che il conflitto fra Russia e Ucraina ha costituito uno spartiacque importante, perché ha portato molti criminali informatici a schierarsi politicamente. È accaduto ai gruppi comunemente definiti di cybercrime (che in genere operano per profitto) così come agli hacktivisti.

Le azioni più importanti vengono ricondotte a Killnet, gruppo filorusso che ha acquisito ampia visibilità con l’avvio del conflitto armato. È stato oggetto di molti studi (fra cui quelli di Check Point), che ne hanno appurato la struttura organizzata molto ampia, con circa 90mila subscriber, e una gerarchia di tipo militare, con divisioni interne in sottogruppi specializzati, fra cui il più celebre è Legion.

Killnet acquisisce rilevanza a partire dal febbraio 2022 con l’invasione della Russia ai danni dell’Ucraina. Quasi subito si schiera apertamente con la Russia e definisce come proprio target qualsiasi nazione a livello globale che non appoggia l’iniziativa russa. La timeline degli attacchi di Killnet dà la misura precisa del senso del termine cyber warfare: il gruppo ha sferrato 500 attacchi, di cui solo 45 nei confronti dell’Ucraina. Gli altri sono Paesi che per un motivo o per l’altro (non ultimo l’appartenenza alla NATO) si sono espresse a sfavore del Cremlino. I suoi target principali sono i siti governativi, le aziende finanziarie e i trasporti pubblici, per ottenere un impatto diretto sulle azioni dei governi e sui servizi ai cittadini. Indicativa è la correlazione sempre presente e diretta fra azione e reazione.

L’attacco DDoS contro l’Aeroporto Internazionale Bradley in Connecticut è arrivato astretto giro dopo le dichiarazioni dei leader social democratici a favore dell’Ucraina. A maggio i siti governativi tedeschi sono stati investiti da attacchi analoghi dopo le dichiarazioni del cancelliere tedesco Olaf Sholz sulla volontà di fornire armamenti all’Ucraina. L’aperto appoggio italiano all’Ucraina ha causato analogamente attacchi contro Sentato della Repubblica, ISS, Ministero della Difesa, servizio SPID e altro.

A giugno la Lituania è finita nel mirino di Killnet dopo avere bloccato il transito della merce russa; per bloccare l’escalation ha dovuto chiudere l’accesso ai siti dall’esterno del Paese. Stessa sorte alla Norvegia, che aveva chiuso il transito da e verso la Russia ai giacimenti di carbone artico. Nel mese di luglio Killnet si è focalizzato sulla Polonia, mentre ad agosto l’attività si è intensificata ai danni dell’Estonia (che ha subito il più grave attacco DDoS della sua storia a seguito della rimozione di monumenti legati all’ex unione sovietica). Vista l’esperienza passata delle vittime, il Paese si aspettava la rappresaglia e non ha subito grossi danni grazie alla forte azione preventiva messa in atto.

Gli altri gruppi filorussi hanno ricevuto meno attenzioni mediatiche, ma è noto che spesso collaborano con Killnet.

Gli strumenti di attacco

Lo strumenti di hacktivismo per eccellenza è il DDoS (Distributed Denial of Service) legato interamente alle botnet. Gli attacchi più diffusi sono quelli di tipo volumetrico (misurati in bit per secondo), seguiti dagli attacchi ai protocolli e di tipo applicativo. Seguono gli attacchi di spear phishing, o phishing mirato e quelli di tipo SQL Injection, che sfruttano le vulnerabilità delle query che vengono mandate ai sistemi SQL con l’obiettivo di ottenere privilegi amministrativi o di accedere ai database.

La voce bung hunting identifica semplicemente la ricerca di vulnerabilità. Quando condotta ha ricercatori etici porta a rafforzare i prodotti arginando gli attacchi. Quando viceversa è condotta a scopo malevolo porta alla scoperta e allo sfruttamento di falle sconosciute, che possono causare gravi danni come quelli riconducibili a Log4Shell o PrintNightmare.

Chiudiamo con i settori verticali più soggetti ad attacchi: il focus sull’Italia non rivela sostanziali novità rispetto a quanto già noto. I settori più gettonati dagli attaccanti sono education/ricerca, vendor software e Government/militare.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici