Come proteggere la supply chain del software

Proteggersi dagli attacchi alla supply chain diventa sempre più importante, ma c’è molta confusione sulla comprensione del problema, delle responsabilità e delle possibili soluzioni.

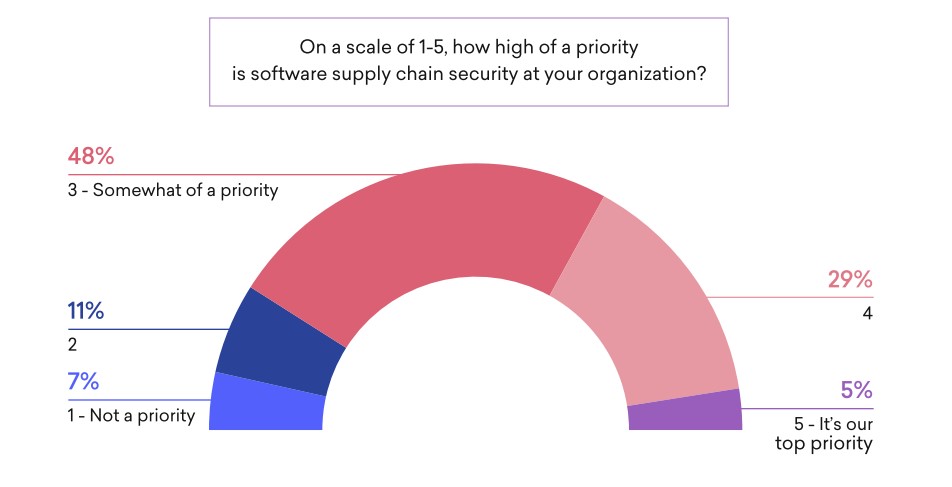

Proteggere la supply chain è una priorità? La risposta sembra scontata, in realtà non lo è, o almeno non per tutti. Un sondaggio condotto da Pulse per Watchguard ha rivelato che, nonostante quanto riferito dalle cronache di security, alcuni non reputano affatto una priorità la protezione della supply chain. Fortunatamente la percentuale a cui facciamo riferimento è relativamente bassa: il 7% di 298 dirigenti tecnologici di aziende che operano in Nord America, Europa, Africa e Asia.

Il restante 82% del campione ha compreso la misura del problema: le prove generali degli attacchi alle catene di fornitura ne hanno ampiamente dimostrato l’efficacia e l’efficienza (il 35% dei partecipanti ha affermato di conoscere qualcuno la cui azienda è stata colpita da un attacco informatico alla supply chain), e quasi tutti gli esperti di settore reputano nel 2023 aumenteranno di numero, quindi saranno fonte di gravi preoccupazioni.

Sul perché di questo successo abbiamo dibattuto ampiamente. Potremmo dire che i cyber criminali sfruttano la tendenza dell’essere umano alla fiducia, ma è solo una parte della storia. Bisognerebbe aggiungere che gli attaccanti hanno capito che è più semplice entrare dalla "porta di servizio", piuttosto che attaccare frontalmente una grande azienda. E dato che ogni grande azienda ha un’ampia catena di fornitori, basta studiarla per trovare l’anello debole – quello meno protetto o mal protetto – e usarlo per colpire da dentro il vero obiettivo. Basti pensare ai casi celebri come Kaseya, SolarWinds e Log4Shell.

Ma per dovere di cronaca si dovrebbe argomentare anche che i due obiettivi perseguiti dai criminali informatici sono creare il massimo danno possibile e generare panico nell’utenza. Se l’obiettivo primario poi è incassare denaro, la combinazione appena citata è quanto di più vicino ci sia a un incentivo al pagamento, come nel caso di Colonial Pipeline. Se l’obiettivo primario è rubare dati, segreti industriali o altro, la modalità di attacco resta altrettanto efficace.

La morale è sempre spostare gli attacchi da una realtà medio-piccola a una grande, o da un’azienda singola a più aziende. È in quest’ottica che vengono sviluppati gli incidenti ai danni di fornitori software, e ora in gran numero contro i fornitori di servizi gestiti (MSP, MSSP). E la modalità è infallibile perché nella società altamente digitalizzata di oggi qualsiasi organizzazione usa strumenti e/o servizi che provengono da fonti diverse, a prescindere dal settore in cui opera.

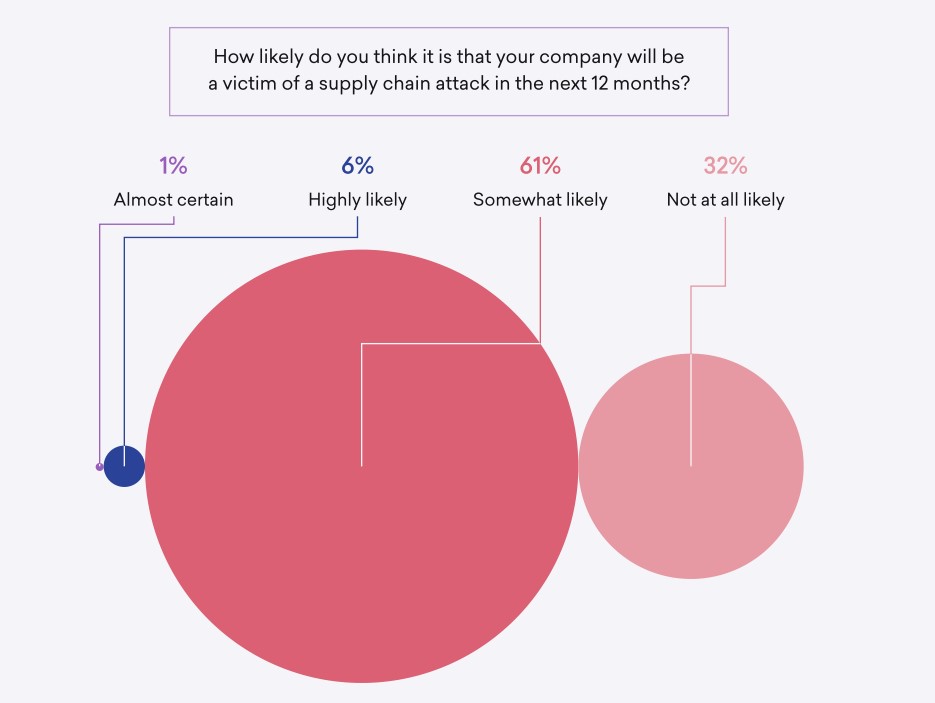

Perché è così difficile capire l’importanza della protezione della supply chain? Per lo stesso motivo per il quale è stato (e in alcuni casi lo è tuttora) convincere le PMI che il ransomware è anche un problema loro. Si ha la tendenza a ritenersi poco interessanti, perché si collegano gli attacchi cyber solo ai casi più eclatanti riportati dalle fonti di stampa, dove si parla di richieste di riscatto multimilionarie. Quando invece il meccanismo alla base dei supply chain attack è di tutt’altra natura. Il sondaggio Pulse conferma che il 94% degli interpellati ritiene che questi attacchi informatici aumenteranno nei prossimi 12 mesi, ma quasi un terzo (32%) crede che ciò non succederà nella sua organizzazione.

Strumenti di cybersecurity

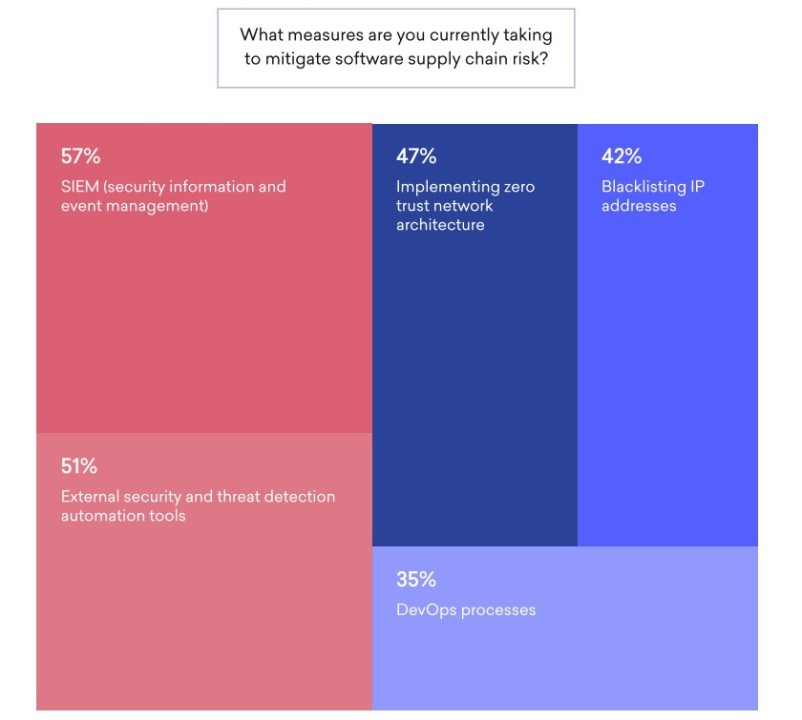

Concentrando l’attenzione su chi ha inquadrato il problema nella corretta prospettiva, la maggior parte delle organizzazioni (57%) interpellate sta cercando di prevenire gli attacchi alle supply chain usando strumenti SIEM. Il 51% ricorre a servizi esterni di rilevazione delle minacce e sicurezza informatica; poco meno della metà (47%) sta implementando un’architettura di rete basata su un approccio Zero Trust (questo dato è molto variabile a seconda della fonte di dati).

In linea generale sono buone idee, ma bisogna comprendere che gli strumenti solo una parte di un’equazione più complessa. Occorre ampliare l’adozione di questo approccio con la formazione nelle buone pratiche della sicurezza informatica, perché anche i dipendenti più preparati possono cadere nelle trappole dell’ingegneria sociale se sono altamente personalizzate o sofisticate. Solo la combinazione di formazione e soluzioni di ultima generazione può dare risultati apprezzabili.

Detto questo, sugli strumenti le opinioni sono per lo più contrastanti. Il 62% delle aziende ritiene i software di terze parti un importante vettore di attacco. A maggior ragione se si tratta di software open source: in questo caso il 42% delle aziende ritiene che il loro codice rappresenti un importante vettore di attacco. L’eco mediatica dei casi citati sopra ha sicuramente influito sullo sviluppo di questo concetto.

Anziché fare di tutta un’erba un fascio, bisognerebbe valutare il rischio legato all’installazione di software di terze parti implementando varie misure, tra cui le certificazioni, l’analisi della documentazione e l’uso di questionari. Occorrerebbe inoltre appoggiarsi a soluzioni avanzate di gestione della security facili da gestire, con interfaccia unificata, che consentano una visibilità a 360 gradi di tutti gli asset aziendali.

Infine, uno dei dati più importanti del sondaggio è a chi attribuire la responsabilità di questi incidenti. Metà dei rispondenti (50%) ha additato le pratiche di sicurezza informatica inappropriate, il 56% ha indicato la mancanza di una strategia coordinata, il 60% ha citato in maniera specifica l’uso di strumenti di sicurezza informatica inadeguati.

La verità è che spesso il successo di un attacco alla supply chain è frutto della corresponsabilità di più fattori, oltre che per la mancanza di uno standard di sicurezza adeguato, condiviso per contratto da tutti i componenti della catena di fornitura.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici