LastPass di nuovo sotto attacco, usati i dati del precedente hack

Usando dati sottratti nell’attacco di agosto, i cybercriminali si sono nuovamente introdotti nella rete di LastPass. Anche questa volta le password sembrano essersi salvate.

LastPass è di nuovo nell’occhio del ciclone. O meglio, non è mai uscita dal tunnel dell’incidente cyber che si è verificato lo scorso agosto. Il caso è interessante in quanto costituisce un esempio lampante di quanto gli esperti di security spiegano da tempo: qualsiasi incidente, anche quello che si risolve con apparente facilità e in tempi ristretti, possono avere, e hanno spesso, strascichi nel tempo che è doveroso mettere in conto e monitorare.

Passiamo ai fatti: il 25 agosto LastPass ha rilevato “attività insolite all'interno di parti dell'ambiente di sviluppo”, a seguito delle quali ha avviato un’indagine forense. Non sono risultate compromissioni ai danni dei dati dei clienti e il 15 settembre l’incidente è stato chiuso perché non c’era riscontro di “di ulteriori attività dell'attore della minaccia oltre la tempistica stabilita”. Se non fosse che nella nottata del 30 novembre i clienti abbonati hanno ricevuto la seguente comunicazione firmata dal CEO Karim Toubba:

In linea con il nostro impegno per la trasparenza, volevo informarvi di un incidente di sicurezza su cui sta indagando il nostro team.

Di recente abbiamo rilevato attività insolite all'interno di un servizio di archiviazione cloud di terze parti, attualmente condiviso sia da LastPass che dalla sua affiliata, GoTo. Abbiamo immediatamente avviato un'indagine coinvolgendo Mandiant, e abbiamo allertato le Forze dell'Ordine.

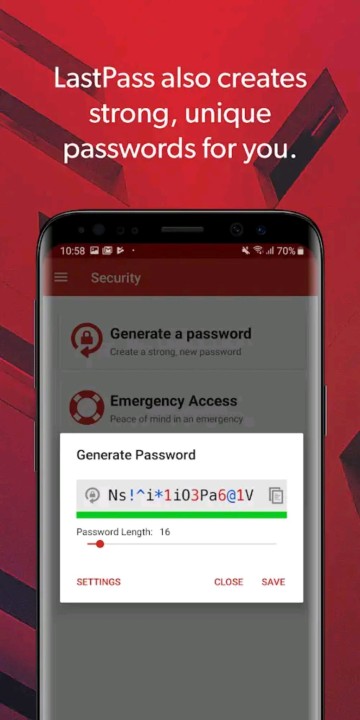

Abbiamo appurato che una parte non autorizzata, servendosi delle informazioni ottenute nell'incidente dell'agosto 2022, è stata in grado di accedere a determinate informazioni dei nostri clienti. Le password dei nostri clienti rimangono crittografate in modo sicuro grazie all'architettura Zero Knowledge di LastPass.

Stiamo lavorando per comprendere la portata dell'incidente e identificare quali informazioni specifiche sono state consultate”.

Il messaggio (di cui trovate tutti gli aggiornamenti qui) è un apprezzabile inno alla trasparenza che tutti dovrebbero imitare. Rivela anche informazioni interessanti, anche se indirettamente: durante la “scorribanda” agostana (che si era protratta per quattro giorni), i cyber criminali avevano in effetti attuato un furto di dati. Gli stessi che sono stati usati per il secondo attacco.

Considerato il core business di LastPass, è umano pensare che la maggiore preoccupazione dell’azienda fosse l’integrità e la mantenuta riservatezza delle password dei clienti. E forse l’attenzione delle indagini è stata focalizzata su questo aspetto, oltre che a comprendere che cos’ha permesso agli attaccanti di entrare in rete (l’endpoint compromesso di uno sviluppatore) per evitare che il problema si ripresentasse.

La seconda opzione più temuta era la contaminazione del codice di sviluppo, non solo per il veicolo primario di infezione, ma perché la vicenda di SolarWinds ha reso tutti (legittimamente) un po’ più paranoici sulle catene delle supply chain software.

Tirato un sospiro di sollievo circa il fatto che i danni maggiori erano stati scongiurati, si è provveduto a rafforzare le difese con controlli e monitoraggio aggiuntivi e ulteriori funzionalità di threat intelligence. L’approccio di per sé è ineccepibile, salvo un dettaglio: possibile che sia sfuggito il furto di pochi e apparentemente insignificanti dati, che però erano cruciali per violare una seconda volta l’azienda? Non abbiamo una risposta. Sappiamo solo che gli attacchi interlocutori non sono una rarità, e che le violazioni multiple ai danni della stessa vittima sono ancora meno rare.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici