Ransomware mirato e micidiale, i numeri del 2022 spaventano

Raddoppio degli attacchi mirati, uso di tecniche sempre più micidiali e moltiplicazione delle varianti sono alcune delle caratteristiche che hanno sancito il successo dei ransomware nel 2022.

Il ransomware ha ormai preso il largo: continuano a emergere nuove varianti, la percentuale di attacchi mirati è quasi raddoppiata e le tecniche dei gruppi più potenti sono ormai sopraffine. Sono alcune delle informazioni emerse dall’analisi dei dati anonimi collezionati dalle soluzioni di sicurezza Kaspersky nel periodo fra gennaio e ottobre 2022 compreso, e sono allarmanti.

Partendo dalla percentuale di utenti colpiti da ransomware, nel periodo in esame sono stati lo 0,026% di tutti gli utenti attaccati da malware nel 2022, rispetto allo 0,016% del 2021. Cifre che dimostrano che i criminali informatici stanno passando da attacchi opportunistici ad attacchi ransomware mirati per raggiungere i propri obiettivi.

Le varianti ransomware in circolazione sono state in tutto 21.400, di cui Lockbit è la più popolare. È caratterizzato dal rapido sviluppo delle funzionalità e delle nuove opzioni implementate, come la pratica del dumping delle credenziali che permette all’attaccante di prendere il controllo del dominio del computer infetto e creare una named pipe per reimpostare le credenziali del sistema operativo.

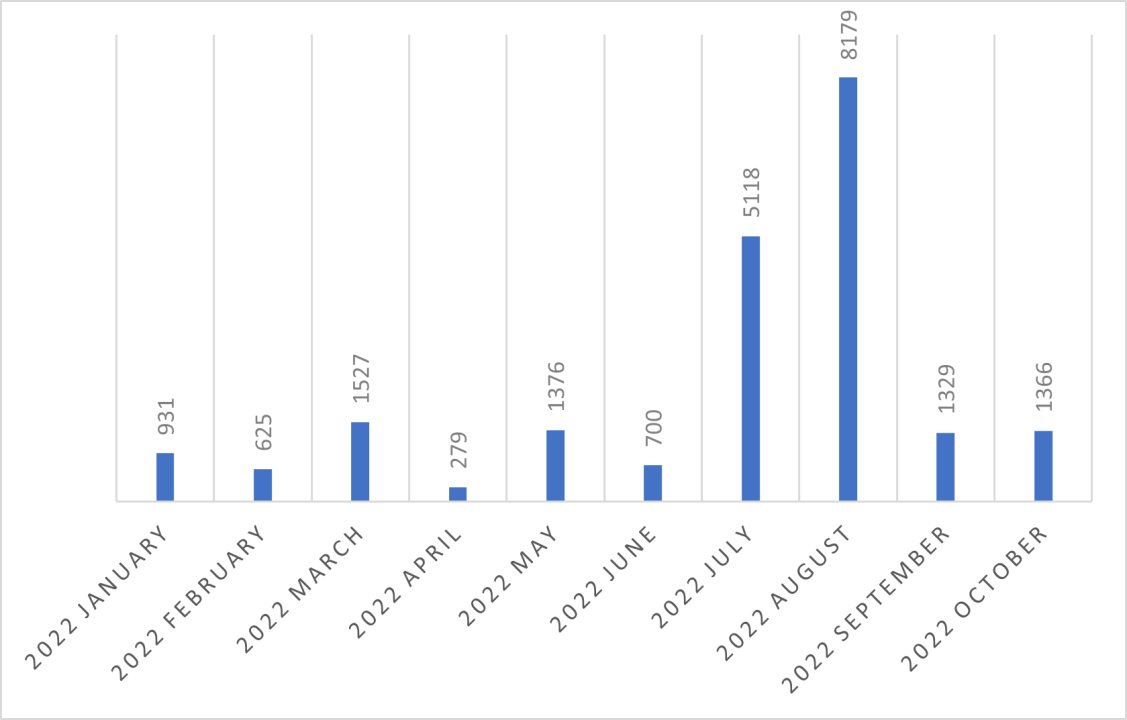

Numero di nuove modifiche di ransomware, per mese, gennaio - ottobre 2022

Numero di nuove modifiche di ransomware, per mese, gennaio - ottobre 2022

La variante più pericolosa potrebbe essere Play, un cyber threat che sfrutta tecniche di auto-propagazione e che presenta un codice altamente offuscato per complicare sensibilmente l'analisi. Scoperto di recente, Play non ha alcuna somiglianza con altri campioni di ransomware. Fra le sue peculiarità c’è appunto la capacità di propagazione che passa per l’abuso di un Server Message Block (SMB). Stabilita la connessione, gli attaccanti cercano di montare il suddetto SMB e di distribuire ed eseguire il ransomware nel sistema remoto.

Jornt van der Wiel, Security Expert di Kaspersky, aggiunge un’osservazione interessante: “Gli sviluppatori di ransomware tengono d'occhio il lavoro dei concorrenti. Se uno di loro implementa con successo una determinata funzionalità, è molto probabile che anche altri lo facciano. Questo rende il loro ransomware più interessante per i loro affiliati. L'auto propagazione del ransomware ne è un chiaro esempio.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici