Attacchi cyber: come sono cambiate le tecniche di attacco

Fra luglio e settembre i cyber criminali hanno modificato alcuni importanti anelli della catena di attacco. Ecco le novità da cui guardarsi le spalle.

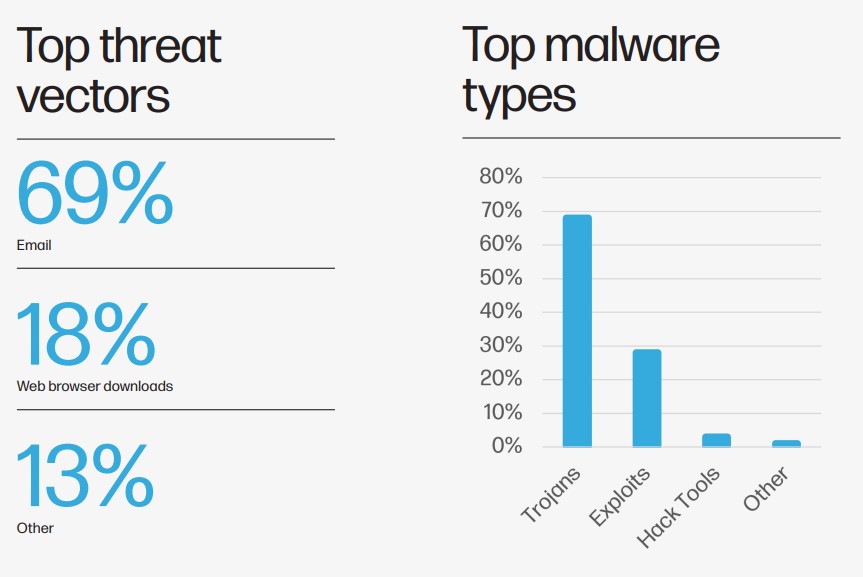

I veicoli di infezione più gettonati per l’invio di malware sono i file compressi nei firmati ZIP e RAR. Nel terzo trimestre del 2022 questo tipo di file ha veicolato il 44% del malware, con un aumento dell'11% sul trimestre precedente. I file di Office come Microsoft Word, Excel e PowerPoint si attestano invece al 32% degli invii. Questi dati emergono dal report HP Wolf Security Threat Insights e forniscono delle informazioni importanti ai fini della prevenzione e protezione dagli attacchi cyber. La prima si evince dai due dati esposti sopra, che rappresentano un’inversione di tendenza importante rispetto alle rilevazioni degli ultimi tre anni, probabilmente dovuta all’intervento di Microsoft sulla disattivazione delle macro di Office.

Il report ha evidenziato inoltre diverse campagne che combinano l'uso di file di archiviazione con nuove tecniche di smuggling HTML, in cui i criminali informatici integrano file di archiviazione dannosi in file HTML per aggirare i gateway di posta elettronica, per poi avviare gli attacchi. Per esempio, le recenti campagne QakBot e IceID hanno utilizzato file HTML per indirizzare gli utenti a falsi visualizzatori di documenti online mascherati da Adobe. Gli utenti sono stati quindi istruiti ad aprire un file ZIP e inserire una password per decomprimere i file, che poi hanno distribuito malware sui loro PC.

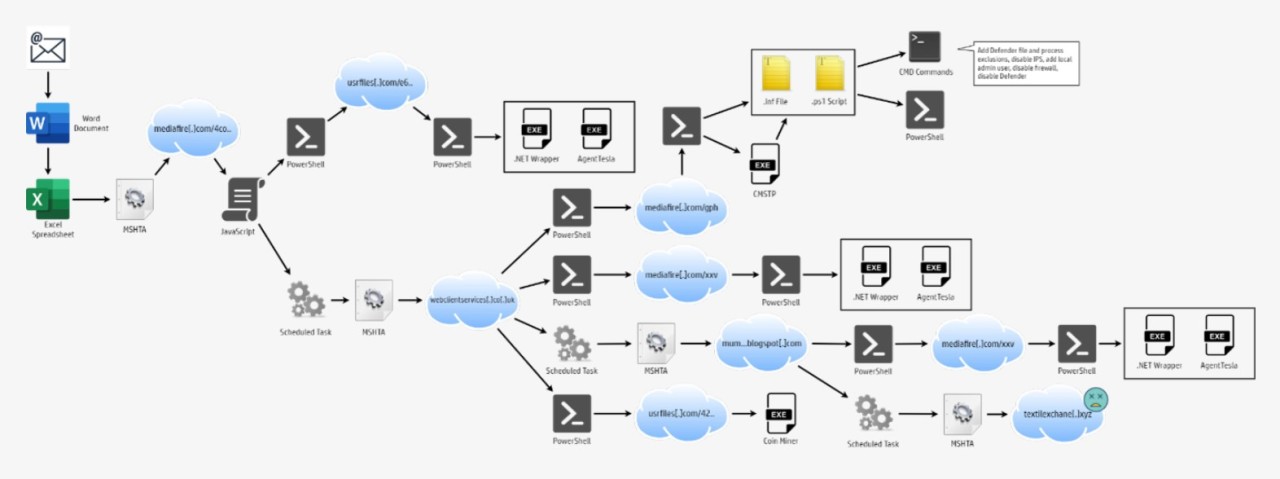

Lo schema di una catena di infezione modulare

Lo schema di una catena di infezione modulare

Poiché il malware all'interno del file HTML originale è codificato e crittografato, il rilevamento tramite gateway di posta elettronica o altri strumenti di sicurezza è molto difficile. Invece, l'attaccante si affida all'ingegneria sociale, creando una pagina web convincente e ben progettata per ingannare le persone nell'avviare l'attacco aprendo il file ZIP dannoso. A ottobre, gli stessi aggressori sono stati trovati anche utilizzando pagine false di Google Drive in uno sforzo continuo per indurre gli utenti ad aprire file ZIP dannosi.

Non solo attacchi preconfezionati

HP Wolf ha anche identificato una campagna complessa che utilizza una catena di infezione modulare, che potrebbe consentire agli aggressori di modificare il payload (spyware, ransomware, keylogger) a metà campagna o di introdurre nuove funzionalità, come il geofencing, cambiando tattica a seconda dell'obiettivo che è stato violato. Questa modalità di procedere porta con sé un altro vantaggio: non includendo il malware direttamente nell'allegato email, è anche più difficile per i gateway di posta elettronica rilevare questo tipo di attacco.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici