Malware bancario Metamorfo attivo a livello globale

I ricercatori di Fortinet hanno rilevato la diffusione globale della campagna di contagio del trojan bancario Metamorfo. Minaccia i servizi bancari online.

Una nuova variante del malware bancario Metamorfo sta bersagliando più istituzioni finanziarie della versione originale. Induce le vittime a riscrivere username e password per rubarle. L'allarme è stato lanciato dai FortGuard Labs di Fortinet. Gli esperti hanno analizzato un campione dell'ultima variante, e hanno rilevato che sta colpendo le istituzioni finanziarie in un alto numero di Paesi. Al contrario, il suo predecessore prendeva di mira solo banche brasiliane. Al momento sono stati colpiti 20 istituti finanziari in Stati Uniti, Canada, Perù, Cile, Spagna, Brasile, Ecuador, Messico e altri.

Metamorfo originario e la variante 2.0 hanno alcuni elementi in comune. La diffusione avviene mediante un file MSI compresso in ZIP spedito tramite email di phishing che millantano informazioni su una fattura. MSI è il formato del pacchetto di installazione di Windows, basta che il destinatario faccia doppio clic perché sia eseguito automaticamente da MsiExec.exe.

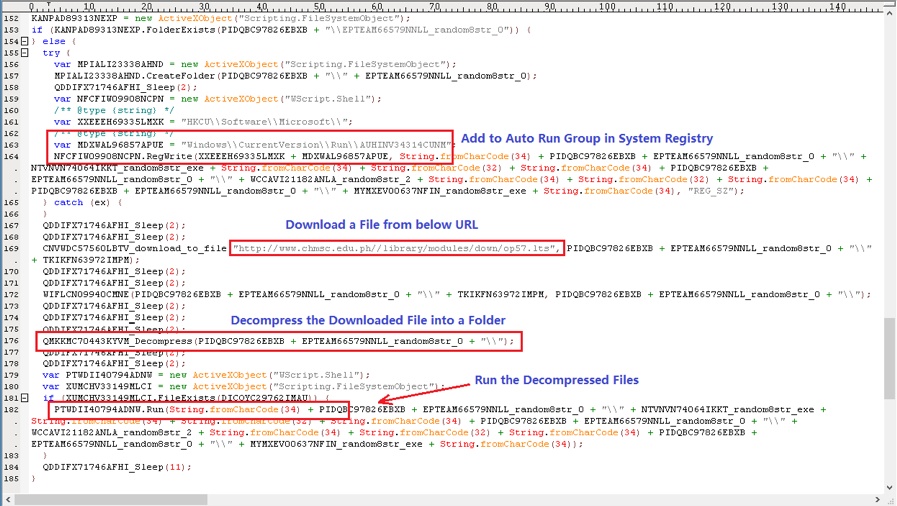

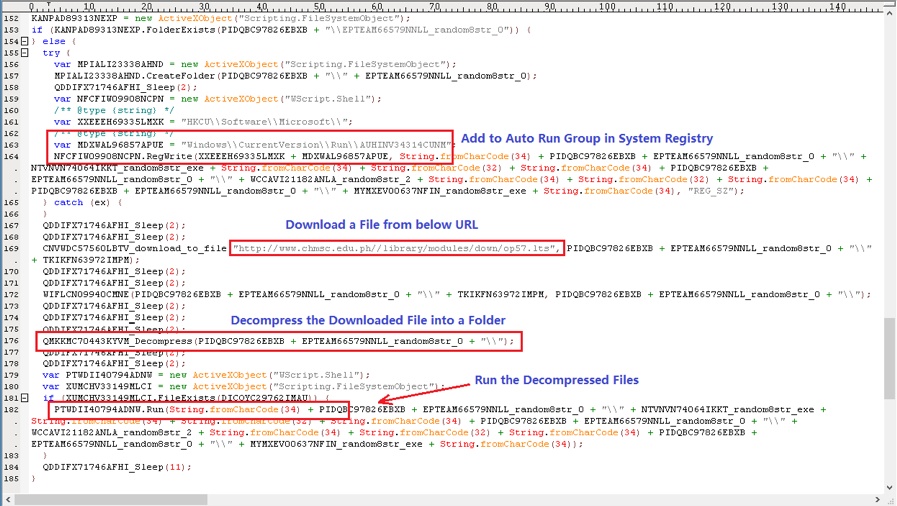

Codice JavaScript estrattoDa notare che linguaggio di scripting è ottimizzato per aggirare il rilevamento antivirus. Il payload contiene un codice JavaScript dannoso. Scarica un ulteriore file ZIP dall'URL “hxxp [:] // www [.] Chmsc [.] Edu [.] Ph / library / modules / down / op57.lts. A sua volta contiene tre file, che appena decompressi si inseriscono nel Registro di sistema e vengano eseguiti automaticamente ad ogni riavvio del sistema.

Codice JavaScript estrattoDa notare che linguaggio di scripting è ottimizzato per aggirare il rilevamento antivirus. Il payload contiene un codice JavaScript dannoso. Scarica un ulteriore file ZIP dall'URL “hxxp [:] // www [.] Chmsc [.] Edu [.] Ph / library / modules / down / op57.lts. A sua volta contiene tre file, che appena decompressi si inseriscono nel Registro di sistema e vengano eseguiti automaticamente ad ogni riavvio del sistema.

A indicare la presenza di Metamorfo è la cancellazione di tutte le funzionalità di compilazione automatica dei browser IE, Firefox, Chrome, Edge e Opera. L'utente sarà quindi costretto a inserire manualmente dati come URL, nome utente, password e così via.

Il malware include una funzione che monitora 32 parole chiave associate alle banche target. In questo modo gli aggressori saranno avvisati in tempo reale quando una vittima tenterà di accedere ai servizi online. Il key logger del malware registrerà quello che viene digitato e lo invierà a un server di comando e controllo gestito dai cybercriminali.

Oltre ai dati indicati, il malware raccoglie informazioni sulla versione del sistema operativo, il nome del computer e l'antivirus installato. Servono al criminale informatico per sapere che il computer è stato infettato.

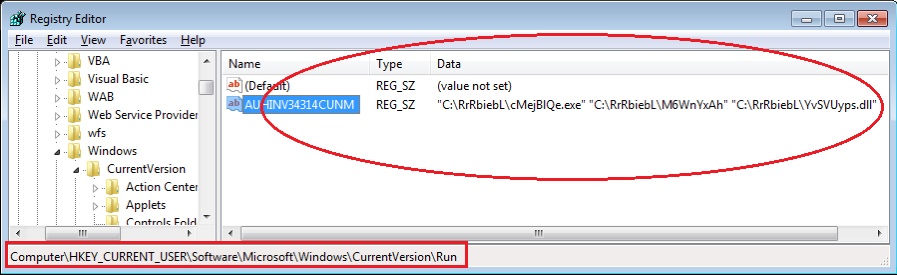

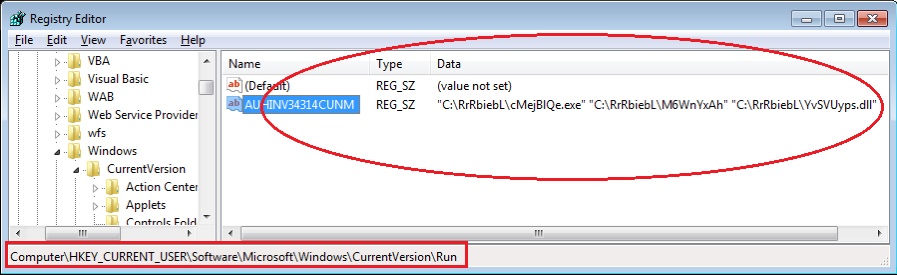

Aggiunto nel Registro di sistema nel gruppo di file in esecuzione automatica Le azioni malevole non finiscono qui. Ci sono componenti del malware che controllano anche la presenza di portafogli Bitcoin. In caso affermativo, sovrascrive l'indirizzo del legittimo proprietario con quello del criminale, trasferendogli il denaro.

Aggiunto nel Registro di sistema nel gruppo di file in esecuzione automatica Le azioni malevole non finiscono qui. Ci sono componenti del malware che controllano anche la presenza di portafogli Bitcoin. In caso affermativo, sovrascrive l'indirizzo del legittimo proprietario con quello del criminale, trasferendogli il denaro.

I ricercatori non hanno rivelato le parole chiave o i nomi degli istituti finanziari presi di mira, poiché è probabile che la campagna Metamorfo sia ancora attiva.

Per non cadere nel tranello, gli utenti devono diffidare di email e allegati inaspettati, accertarsi che sistemi operativi e software siano aggiornati. Inoltre, se il browser improvvisamente "dimentica" i dati di compilazione automatica è il caso di insospettirsi e avviare controlli approfonditi.

Metamorfo originario e la variante 2.0 hanno alcuni elementi in comune. La diffusione avviene mediante un file MSI compresso in ZIP spedito tramite email di phishing che millantano informazioni su una fattura. MSI è il formato del pacchetto di installazione di Windows, basta che il destinatario faccia doppio clic perché sia eseguito automaticamente da MsiExec.exe.

Codice JavaScript estrattoDa notare che linguaggio di scripting è ottimizzato per aggirare il rilevamento antivirus. Il payload contiene un codice JavaScript dannoso. Scarica un ulteriore file ZIP dall'URL “hxxp [:] // www [.] Chmsc [.] Edu [.] Ph / library / modules / down / op57.lts. A sua volta contiene tre file, che appena decompressi si inseriscono nel Registro di sistema e vengano eseguiti automaticamente ad ogni riavvio del sistema.

Codice JavaScript estrattoDa notare che linguaggio di scripting è ottimizzato per aggirare il rilevamento antivirus. Il payload contiene un codice JavaScript dannoso. Scarica un ulteriore file ZIP dall'URL “hxxp [:] // www [.] Chmsc [.] Edu [.] Ph / library / modules / down / op57.lts. A sua volta contiene tre file, che appena decompressi si inseriscono nel Registro di sistema e vengano eseguiti automaticamente ad ogni riavvio del sistema.A indicare la presenza di Metamorfo è la cancellazione di tutte le funzionalità di compilazione automatica dei browser IE, Firefox, Chrome, Edge e Opera. L'utente sarà quindi costretto a inserire manualmente dati come URL, nome utente, password e così via.

Il malware include una funzione che monitora 32 parole chiave associate alle banche target. In questo modo gli aggressori saranno avvisati in tempo reale quando una vittima tenterà di accedere ai servizi online. Il key logger del malware registrerà quello che viene digitato e lo invierà a un server di comando e controllo gestito dai cybercriminali.

Oltre ai dati indicati, il malware raccoglie informazioni sulla versione del sistema operativo, il nome del computer e l'antivirus installato. Servono al criminale informatico per sapere che il computer è stato infettato.

Aggiunto nel Registro di sistema nel gruppo di file in esecuzione automatica Le azioni malevole non finiscono qui. Ci sono componenti del malware che controllano anche la presenza di portafogli Bitcoin. In caso affermativo, sovrascrive l'indirizzo del legittimo proprietario con quello del criminale, trasferendogli il denaro.

Aggiunto nel Registro di sistema nel gruppo di file in esecuzione automatica Le azioni malevole non finiscono qui. Ci sono componenti del malware che controllano anche la presenza di portafogli Bitcoin. In caso affermativo, sovrascrive l'indirizzo del legittimo proprietario con quello del criminale, trasferendogli il denaro.I ricercatori non hanno rivelato le parole chiave o i nomi degli istituti finanziari presi di mira, poiché è probabile che la campagna Metamorfo sia ancora attiva.

Per non cadere nel tranello, gli utenti devono diffidare di email e allegati inaspettati, accertarsi che sistemi operativi e software siano aggiornati. Inoltre, se il browser improvvisamente "dimentica" i dati di compilazione automatica è il caso di insospettirsi e avviare controlli approfonditi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS