TrickGate diffonde malware da 6 anni

Diffondere malware evitando la detection da parte delle soluzioni evolute di sicurezza informatica è la specialità di Trickgate, che è sfuggito per sei anni ai ricercatori di security.

I servizi che diffondono malware sono particolarmente gettonati dai cybercriminali perché semplificano il loro lavoro, automatizzandolo e aumentando la potenziale portata degli attacchi. Più di recente questo strumento è stato potenziato sfruttando un’altra tendenza del mercato criminale: trucchi e strumenti per bypassare le difese informatiche dei sistemi. L’unione di questi due argomenti ha dato vita a Trickgate, un servizio software che permette di aggirare le soluzioni EDR (Endpoint Detection & Response) e diffondere più facilmente il malware.

Lo hanno studiato gli esperti di Check Point Research (CPR), che hanno pubblicato un primo elenco dei “clienti” di questo servizio: Emotet, REvil, Maze, ossia tre delle minacce maggiori dell’ultimo quinquennio, oltre a Cerber, Trickbot, Cobalt Strike, AZORult, Formbook, AgentTesla e altri ancora. Proprio il fattore temporale desta preoccupazione: a quanto emerso, Trickgate era attivo da oltre sei anni quando è stato scoperto, ossia dal 2016, e CPR ha documentato dai 40 ai 650 attacchi a settimana solo negli ultimi due anni.

Che cos’ha permesso a questa minaccia cyber di essere così sfuggente? Le sue doti da trasformista dovute alla sua proprietà mutevole che gli permette di cambiare periodicamente il codice wrapper. A tradire i cybercriminali sono stati i principali elementi costitutivi dello shellcode di TrickGate, che sono ancora in uso tutt’oggi.

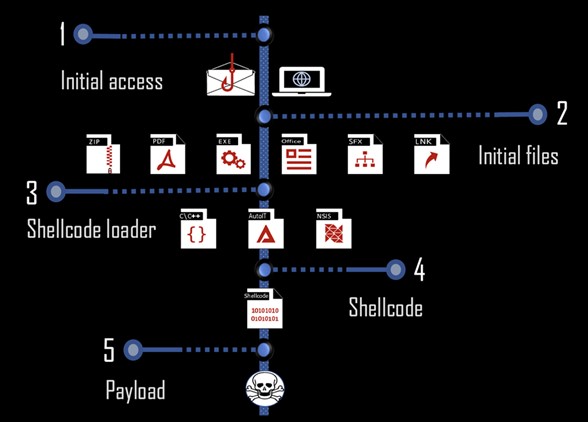

Il flusso di attacco di TrickGate

Il flusso di attacco di TrickGate

Le vittime sono disseminate in tutto il mondo e colpiscono per lo più il settore manifatturiero, ma attaccano anche altri vertical quali Education, Healthcare e Finance. La famiglia di malware più utilizzata negli ultimi due mesi è stata Formbook, che ha rappresentato il 42% della distribuzione totale tracciata, ma come com’è facile intuire dalle classifiche mensili dei malware più diffusi, i malware più in voga cambiano spesso, e di frequente basta una grossa campagna di successo per cambiare gli equilibri delle minacce in campo.

Sulle modalità di funzionamento di TrickGate sono in corso le indagini. CPR spiega che lo shellcode è il core del packer TrickGate ed è responsabile della decodifica delle istruzioni, del codice malevolo e dell’iniezione di malware in nuovi processi. Il programma malevolo viene criptato e poi impacchettato con una routine speciale progettata per aggirare il sistema protetto, in modo da impedire la detection del payload, staticamente e in fase di esecuzione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici