Vulnerabilità dei sistemi cyber-fisici: aumentano consapevolezza e impegno dei vendor

Aumenta l’attenzione dei vendor sulla ricerca delle vulnerabilità dei dispositivi cyber fisici.

La sicurezza degli ambienti XIoT, compresa la tecnologia operativa e i sistemi di controllo industriale (OT/ICS), Internet of Medical Things (IoMT), sistemi di gestione degli edifici e IoT aziendale, è ormai un argomento di altissimo interesse. Alcuni attacchi di grande portata come quello contro Colonial Pipeline negli USA o contro le centrali elettriche in Ucraina hanno fatto comprendere al grande pubblico, governi e Forze dell’Ordine che i sistemi cyber fisici devono essere protetti con la massima attenzione. Perché un incidente ai danni di queste infrastrutture può comportare serie conseguenze nella vita reale: l'acqua che beviamo, l'energia che riscalda le nostre case, le cure mediche che riceviamo, si basano su un codice all’interno di un computer direttamente collegato al mondo reale, e questo lo rende attaccabile.

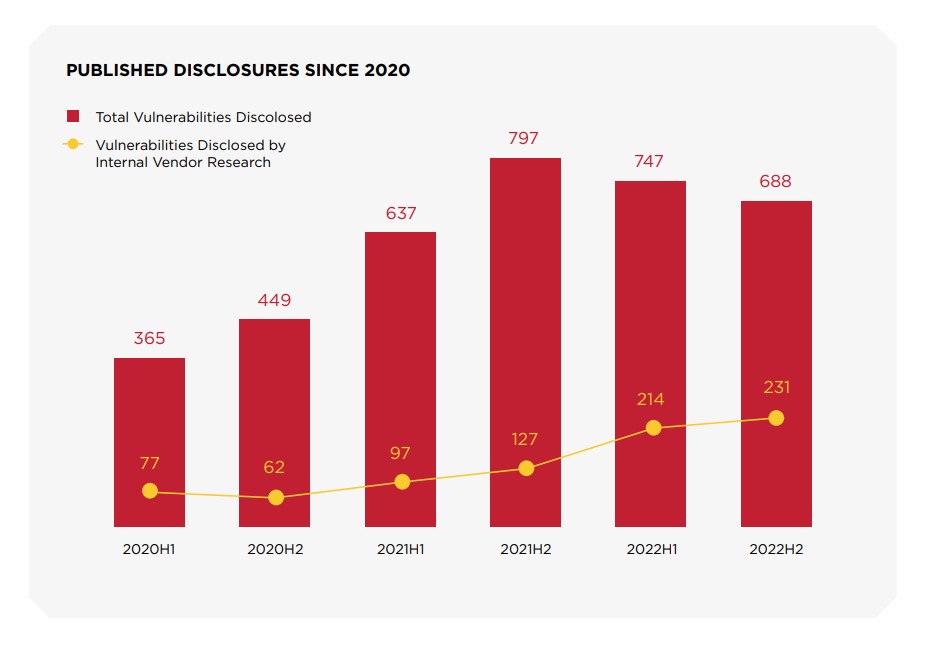

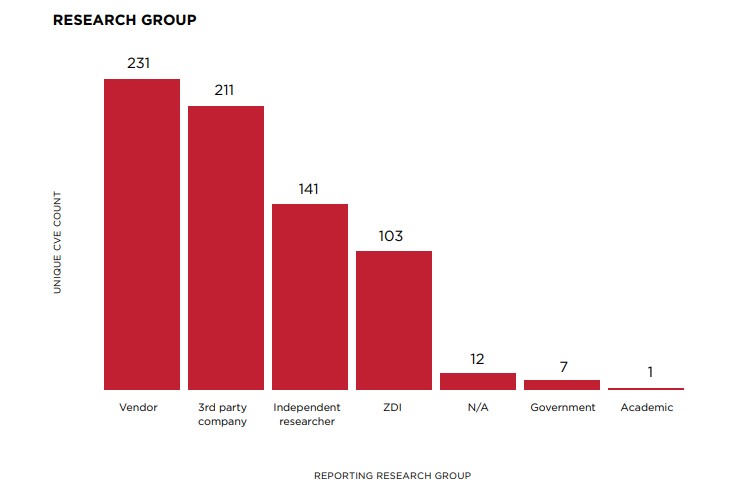

Per questo motivo l’attenzione verso i sistemi XIoT sta crescendo rapidamente e il monitoraggio della sicurezza si sta facendo sempre più stringente. A questo proposito è importante il nuovo report di Claroty State of XIoT Security Report: 2H 2022, da cui si evince che le vulnerabilità dei sistemi cyber-fisici riscontrate nella seconda metà del 2022 sono diminuite del 14% rispetto al picco raggiunto nella seconda metà del 2021. E che, nello stesso periodo di tempo, sono aumentate dell’80% le vulnerabilità rilevate direttamente dai team interni di ricerca e dagli addetti alla sicurezza dei prodotti.

Sono dati positivi, perché la presenza di falle nei sistemi è endemica e naturale, ma finché queste falle restano sconosciute ai difensori, gli attaccanti potranno usarle per causare incidenti dal potenziale devastante. Ed è importante che la ricerca proattiva dei bug sia opera non di terzi ma di chi sviluppa i sistemi - che quindi dovrebbe conoscerli molto bene - come i vendor di XIoT.

Altri dati del report, relativi al tipo e alla natura dei bug rilevati, sono molto interessanti. Partiamo con i dispositivi interessati: il 62% delle vulnerabilità OT pubblicate riguarda device che gestiscono i flussi di lavoro di produzione e possono essere punti di incrocio chiave tra le reti IT e OT, quindi molto attraenti per i cybercriminali che mirano a interrompere le operazioni industriali.

Sul fronte della gravità, Claroty chiarisce che il 71% delle vulnerabilità è stato valutato con un punteggio CVSS v3 di "critico" (9.0-10) o "alto" (7.0-8.9), che riflette la tendenza dei ricercatori di concentrarsi sull'identificazione delle vulnerabilità con il maggiore impatto potenziale al fine di massimizzare la riduzione del danno. Inoltre, quattro delle prime cinque Common Weakness Enumerations (CWE) presenti nel set di dati raccolto si trovano anche nella top 5 delle 25 debolezze software più pericolose individuate dal CWE 2022 di MITRE. Queste, infatti, possono essere relativamente semplici da sfruttare per consentire agli avversari di interrompere la disponibilità del sistema e l'erogazione del servizio.

Il 63% delle vulnerabilità risulta inoltre essere un vettore di attacco sfruttabile da remoto. Significa che un attaccante non necessita di un accesso fisico al dispositivo interessato per sfruttare tale vulnerabilità. Che impatto hanno questi attacchi è presto detto: possono consentire l'esecuzione non autorizzata di comandi o codici remoti, prevalente nel 54% delle vulnerabilità, o attuare condizioni di negazione del servizio (arresto anomalo, uscita o riavvio) nel 43% dei casi.

Le indicazioni sulle protezioni da adottare includono una misura fondamentale di mitigazione che consiste nella segmentazione della rete: se l’attaccante non riesce a fare movimenti laterali potrà causare solo danni circoscritti. Segue poi la messa in sicurezza dell'accesso remoto e la protezione da ransomware, phishing e spam.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici