Il ransomware passa al cloud

L’analisi di un esperto ripercorre le evoluzioni recenti dei ransomware e approda a uno scenario non lontano: lo spostamento degli attacchi in cloud.

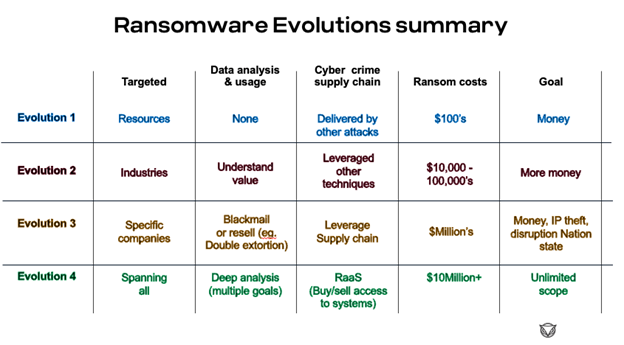

Negli ultimi anni gli attacchi ransomware sono cresciuti considerevolmente. Secondo alcune statistiche, ormai sarebbe caduto vittima di questo tipo di attacco il 75% delle organizzazioni: potremmo essere prossimi al punto di saturazione. Gli attaccanti tuttavia sono flessibili, agili e innovativi, non ci si può aspettare che stiano seduti sugli allori. Alcuni esperti cyber hanno iniziato a parlare di una ennesima evoluzione del ransomware con la crittografia intermittente, Cybereason sottolinea che siamo ormai alla quarta generazione di ransomware e che la prossima frontiera sarà il cloud.

I segnali che portano in questa direzione sono molteplici, li ha ripercorsi Greg Day, VP & Global CISO di Cybereason, proponendo uno scenario tanto interessante quanto preoccupante. L’esperto parte con un dato di fatto incontestabile: il ransomware si è evoluto ben oltre il semplice concetto di crittografia dei dati a scopo di riscatto, oggi comporta più livelli di estorsione.

Gli esperti hanno inoltre osservato i gruppi ransomware condurre analisi più particolareggiate dei dati, il che richiede tempo. Questa è una chiara indicazione per i difensori: gli attaccanti trascorreranno sempre più tempo, dormienti, all’interno delle reti, per spostarsi lateralmente, raccogliere dati e analizzarli. Un lavoro finalizzato anche alla rivendita di accessi e credenziali nell'ecosistema del cyber crimine, che è un’attività aggiuntiva rispetto alla classica richiesta di riscatto. Richiesta che potrebbe anche essere alzata con lo spauracchio della vendita stessa di accessi.

Dalla rete al SaaS

Sta aumentando anche il raggio d’azione degli attacchi: ci sono incidenti cyber che sembra riduttivo definire solo ‘attacchi ransomware’. Uno sviluppo che è dovuto non tanto all’invettiva del cybercrime quanto alla trasformazione digitale: il mondo IT continua ad evolvere, la maggior parte delle imprese sfrutta strumenti di collaborazione basati su cloud come Office 365, G-Suite, Slack e via dicendo. Gli attaccanti cercano in questa evoluzione nuove soluzioni di attacco.

Day sottolinea che stiamo già assistendo a ransomware che eseguono la scansione dei punti di collaborazione basati su cloud. Questo è un enorme problema per diversi motivi. Prima di tutto, nella maggior parte delle organizzazioni la gestione delle credenziali ha fatto un passo indietro dato che non tutti gli strumenti SaaS si agganciano ai processi Single Sign-On. In secondo luogo, lo shadow cloud IT sta rendendo più difficile per i team di sicurezza tenere traccia di ciò che devono proteggere.

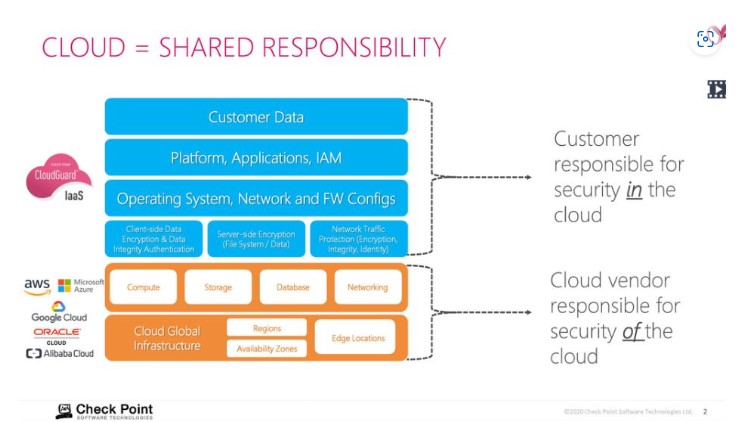

Terzo, le risorse SaaS basate su cloud possono essere un'arma a doppio taglio. Perché non è sempre chiaro se il problema (e quindi il dovere di provvedere a una soluzione) sia a carico del fornitore o del cliente finale. Perché l'evoluzione delle funzionalità è talmente veloce che i team di sicurezza hanno difficoltà a comprendere i nuovi rischi di ciascuna funzionalità, e decidere consapevolmente se valga o meno la pena correrli. Perché il profilo di rischio è in continua evoluzione e cambia a una velocità tale che chi non tiene il passo rischia di farsi bagnare il naso dagli attaccanti. A tale proposito la trattazione di Day fa il paio con quanto detto già un anno fa da Andrea Zapparoli Manzoni del Comitato Direttivo Clusit: non si può più fare l’analisi del rischio con cadenza annuale o biennale, l’assessment dev’essere fatto almeno ogni 6 mesi per capire come reagire alle minacce.

Dal SaaS al cloud

Gli esperti stanno osservando anche un altro fenomeno: gli attaccanti iniziano a indagare su dove le potenziali vittima archiviano i dati in cloud, sondando sia gli hyperscaler sia alcuni dei maggiori System Integrator e servizi di hosting. Il guaio è che riescono a trovare informazioni perché la maturità delle configurazioni cloud non è al livello di quella degli storici archivi di dati on-premise. Semplicemente, nella cosra frenetica al cloud non abbiamo maturato l'esperienza necessaria per gestire uno spazio intrinsecamente più aperto e complesso di quello del datacenter locale. Lo dimostrano i problemi della divisione delle responsabilità e la forte incidenza di errori di configurazione che si traducono velocemente in nuove opportunità per gli attaccanti. Non solo: Day ammonisce che se ai rischi dovuti alle vulnerabilità e alle configurazioni errate del cloud si siamo ormai abituati, lo siamo meno al ritmo del cambiamento nel cloud. Che si tratti di Shadow IT, di DevOps o di altro, l’estrema dinamicità del cloud riserva delle grandi incognite, perché è difficile applicare i controlli di sicurezza corretti su quello che non si sa di avere.

Supply chain software

Quando si parla di dinamicità del cloud è difficile non pensare al problema DevOps, che a sua volta ricollega alla supply chain software e agli attacchi che la coinvolgono. Lo sviluppo agile e continuo, l’uso di API e in generale di codici già pronti compilati da sconosciuti e scaricati da librerie online stanno cambiando profondamente la programmazione, a un ritmo a cui i team di sicurezza non sono abituati.

Consentono la realizzazione veloce di soluzioni un tempo impensabili, dall’altra introducono un enorme fattore di rischio. Ma abbiamo imparato a nostre spese che quando i team di sviluppo o i team di sviluppo dei fornitori riutilizzano il codice, è necessario verificarne l'integrità per assicurarsi di non incorporare una backdoor. Ci sono voluti attacchi gravissimi come SolarWinds e Log4Shell per far comprendere che oggi il DevSecOps non è più un’opzione. Ma non tutti si sono mossi in questa direzione.

L’ultima questione riguarda il dato. Il GDPR e le normative sulla privacy dei dati hanno obbligato le aziende a tracciare la posizione dei dati sensibili e regolarne l’accesso, ma la frammentazione del cloud complica parecchio questo compito e – come spesso accade- può favorire invece i cyber criminali. Day reputa che una prossima evoluzione del ransomware potrebbe concentrarsi più sull’estorsione e la rivendita di dati piuttosto che sulla pubblicazione di quelli esfiltrati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici