Industry 4.0 e cybercrime: aumentano i ransomware contro supply chain e infrastrutture critiche

Il 94% degli incidenti di IT security impatta anche gli ambienti OT. Servono strategie su misura, quelle IT sono inadeguate.

Abbiamo parlato più volte dei problemi di security legati all’Industry 4.0: la commistione sempre più ampia fra Information Technology e Operational Technology ha apportato inestimabili vantaggi alle aziende produttive, ma ha anche esposto gli asset OT agli stessi rischi IT. Con l’aggravante che i dispositivi OT non sono stati progettati per doversi proteggere dalle aggressioni cyber, anche se lo debbono fare, dato che sono in crescita le estorsioni ransomware e gli attacchi alle supply chain e alle infrastrutture critiche.

Il dato emerge dal report annuale Insights Into ICS/OT Cybersecurity 2022 redatto da TXOne Networks, noto vendor focalizzato sulle soluzioni per la sicurezza IIoT (Industrial Internet of Things). Il medesimo report evidenzia che il 94% degli incidenti di IT security impatta anche gli ambienti OT, a ulteriore testimonianza della connessione ormai indissolubile fra le due realtà che un tempo erano distinte. Il guaio è che le aziende manifatturiere non sono pronte a gestire questa evoluzione: secondo TXOne, infatti, il 70% delle organizzazioni adotta ancora soluzioni IT per proteggere gli ambienti operativi, per i quali servirebbero strategie su misura.

Lo studio approfondisce le dinamiche legate alla security nei sistemi di controllo industriale (ICS), che oltre alla già citata convergenza OT e IT chiama inevitabilmente in causa le normative e tutta una serie id elementi legati anche alla situazione geopolitica attuale, come per esempio l'aumento del protezionismo commerciale e la consapevolezza delle potenziali perdite in caso di attacchi all'ambiente OT.

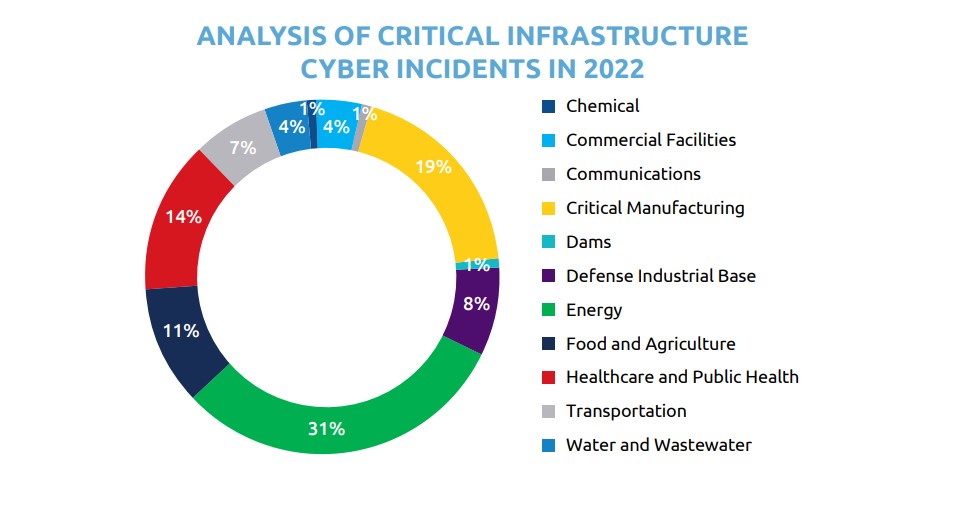

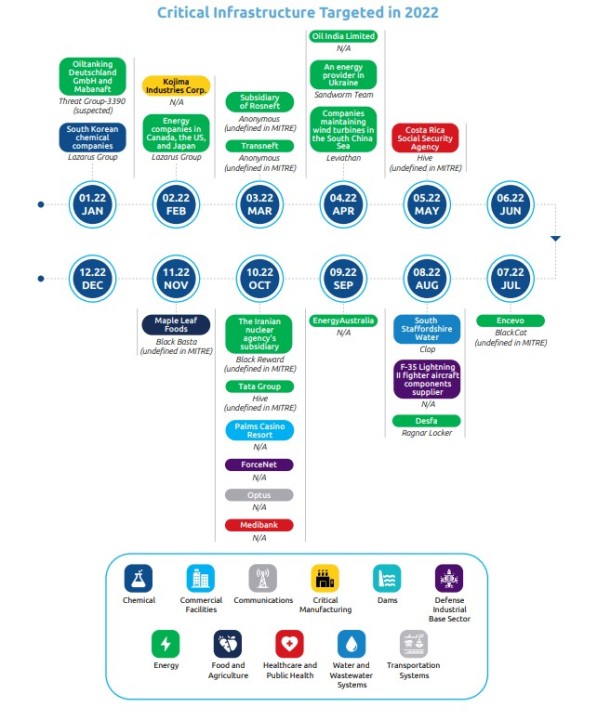

Di grande interesse è la parte dello studio che analizza i cambiamenti nel panorama delle minacce ICS/OT. Lo spartiacque è stato l’avvento del ben noto modello di business cybercriminale del Ransomware-as-a-Service (RaaS) e della sua applicazione alle infrastrutture critiche e industriali. Servizi come Black Basta, Pandora e LockBit 3.0 hanno applicato strategie di estorsione multipla ai settori manifatturiero, energetico, agricolo e sanitario. Hanno avuto un impatto particolarmente significativo nel settore automotive.

Questi cambiamenti rapidi hanno messo in evidenza la necessità di soluzioni specifiche e di task force per gli ambienti OT. Oggi questo bisogno è ancora più accentuato alla luce della situazione geopolitica, che può riflettersi in attacchi strategici contro le infrastrutture critiche. Da qui la recente trasformazione di pratiche di cybersecurity in leggi nazionali e del crescente interesse dei legislatori nei processi di security.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici