Vulnerabilità nel TPM 2.0 aprono al furto di chiavi crittografiche

Due falle nel TPM 2.0 possono consentire a un attaccante in locale di accedere a dati sensibili e chiavi crittografiche. È necessario l’aggiornamento.

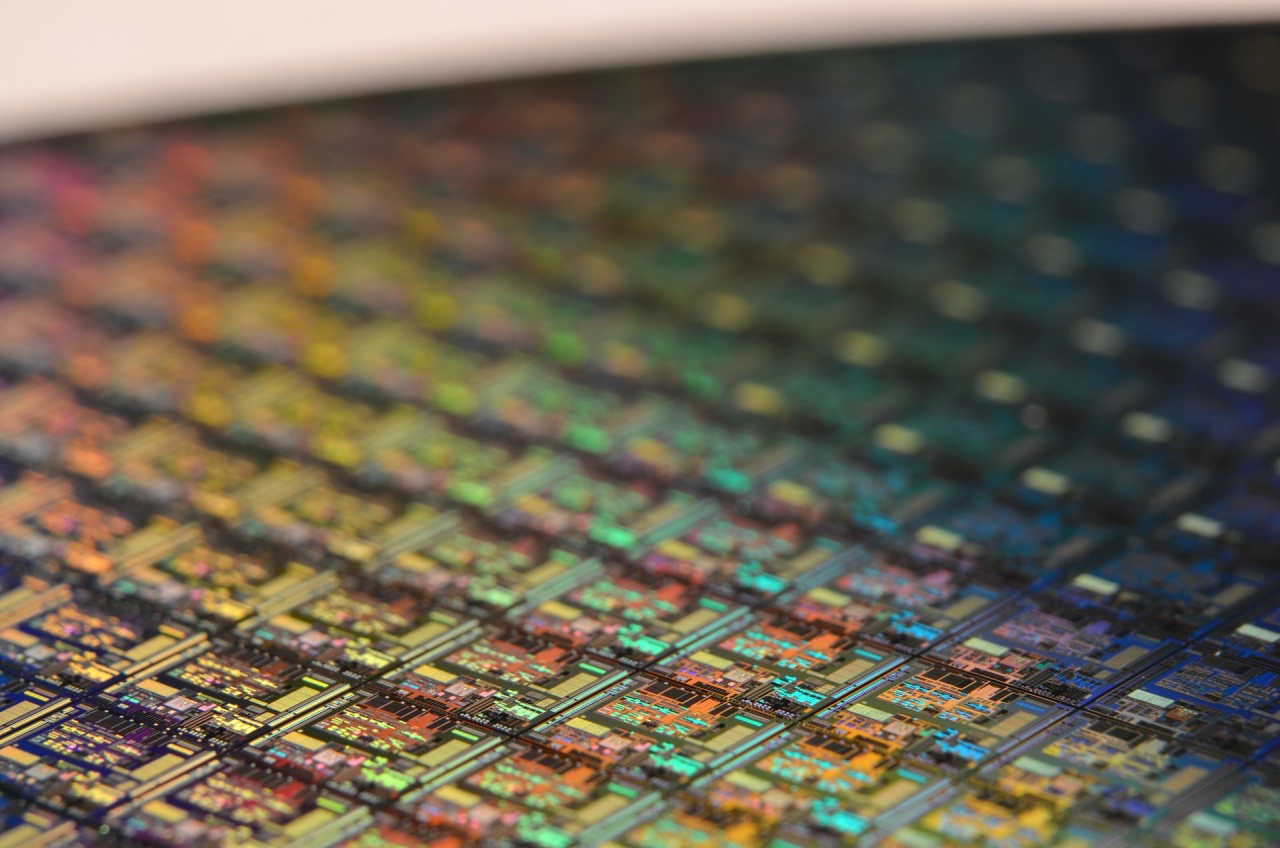

Due vulnerabilità di buffer overflow che interessano il TPM 2.0 (Trusted Platform Module) rischiano di mettere a repentaglio la sicurezza di miliardi di dispositivi in tutto il mondo. Un attaccante potrebbe sfruttarle per accedere o sovrascrivere dati sensibili, fra cui le chiavi crittografiche. Le falle sono monitorate con le sigle CVE-2023-1017 e CVE-2023-1018 e derivano dal modo in cui TPM elabora i parametri per alcuni comandi. Lo sfruttamento richiede che l’attaccante sia autenticato e che agisca in locale, solo a quel punto potrebbe inviare comandi per eseguire codice all'interno del TPM stesso.

Il Trusted Computing Group (TCG) segnala che i problemi di buffer overflow riguardano la lettura o la scrittura di 2 byte, e l'impatto di un attacco che sfrutta tali falle dipende da ciò che i fornitori hanno implementato su quella specifica posizione di memoria. Se si tratta di memoria inutilizzata non ci saranno problemi; se invece contiene dati in tempo reale, potrebbe comportare la divulgazione di informazioni o l'escalation dei privilegi. Il CERT statunitense aggiunge che lo sfruttamento delle falle potrebbe consentire l'accesso in sola lettura ai dati sensibili o la sovrascrittura di dati normalmente protetti disponibili solo per il TPM – come appunto le chiavi crittografiche.

Per fortuna esiste una soluzione, che consente nell’aggiornamento della versione di TPM 2.0 in uso. In dettaglio le versioni 1.4 o superiori devono essere aggiornate alla 1.59; quelle 1.13 o superiore devono essere aggiornate alla 1.38, mentre le 1.6 o superiori necessitano dell’update alla 1.16. Da notare che al momento l’unico grande OEM che ha notificato i rischi alla propria utenza è stato Lenovo, ma questo non significa che gli altri siano esenti da problemi, anzi.

TPM è una tecnologia diffusa in maniera capillare, soprattutto dopo che Microsoft lo ha reso un requisito necessario per l'esecuzione di Windows 11 al fine di garantire la sicurezza del riconoscimento facciale tramite Windows Hello. Su tutti i sistemi su cui è presente può essere utilizzato per archiviare chiavi crittografiche, password e altri dati critici.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici