APT Lazarus ha una nuova backdoor nel suo arsenale

Molti elementi di un payload analizzato da ESET conducono al gruppo APT nord coreano Lazarus.

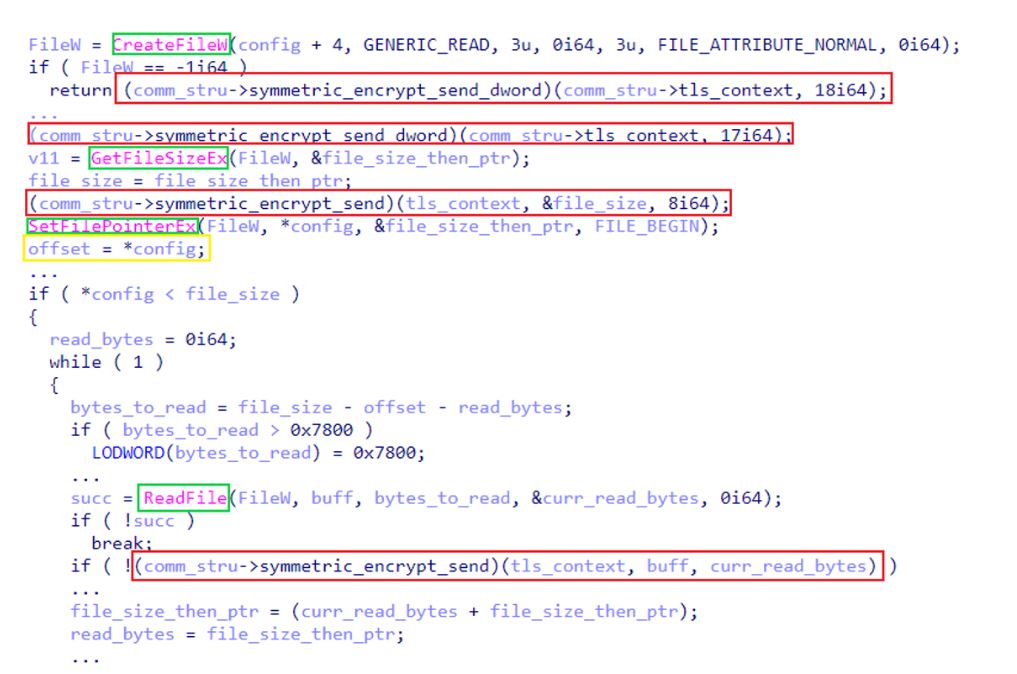

Esfiltrare, sovrascrivere e rimuovere file, eseguire comandi e ottenere ampie informazioni sul sistema di base sono alcune delle azioni che è in grado di svolgere uno dei payload di Wslink scoperto dai ricercatori di ESET e utilizzato dal gruppo APT Lazarus affiliato alla Corea del Nord. L’attribuzione è stata possibile per la localizzazione degli attacchi, che interessa per lo più la Corea del Sud, con solo casi sporadici in Europa centrale, Nord America e Medio Oriente. Inoltre, WinorDLL64 contiene sovrapposizioni sia nel comportamento che nel codice con diversi campioni di Lazarus.

Tutti i dettagli tecnici sull’attribuzione sono editi nel post ufficiale della ricerca del blog di ESET. In questa sede ci concentriamo invece sulle sue applicazioni pratiche. Come argomento il ricercatore di ESET a cui fa capo la scoperta, "Wslink (il cui nome file è WinorLoaderDLL64.dll), è un loader per i binari di Windows che, a differenza di altri loader di questo tipo, opera come server ed esegue i moduli ricevuti in memoria. Il payload di Wslink può essere sfruttato in un secondo momento per un movimento laterale, grazie al suo interesse specifico per le sessioni di rete. Il loader Wslink è in attesa su una porta specificata nella configurazione e può servire altri client connessi e persino caricare vari payload”.

Analogie fra il codice dell’operazione GhostSecret e quello di Wslink

Analogie fra il codice dell’operazione GhostSecret e quello di Wslink

L’impiego di un’arma simile da parte di Lazarus è preoccupante perché questo gruppo è responsabile di una lunga serie di incidenti di alto profilo come l'hack di Sony Pictures Entertainment, frodi informatiche da decine di milioni di dollari, l'epidemia di WannaCry del 2017 e una lunga serie di attacchi contro le infrastrutture pubbliche e critiche sudcoreane a partire almeno dal 2011.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici