Vulkan: ecco la guerra ibrida a cui è interessata la Russia

I contenuti dei documenti trapelati da NTC Vulkan rivelano uno scenario di guerra digitale che coinvolge disinformazione, attacchi alle infrastrutture critiche e spionaggio su larga scala.

La genesi di strumenti cyber offensivi come i malware wiper impiegati in Ucraina, il legame con l’intelligence russa del gruppo APT noto come Sandworm e molto altro sono fra i contenuti trapelati dai cosiddetti Vulkan Paper, ossia una serie di documenti trapelati dall’appaltatore russo NTC Vulkan relativi al periodo fra il 2016 e il 2020. Sono stati oggetto di analisi da parte di Mandiant, che vi ha trovato i dettagli del progetto stipulato con il Ministero della Difesa russo, inclusa in almeno un caso l'unità GRU 74455, nota anche come Sandworm Team. Questi progetti includono strumenti, programmi di formazione e una piattaforma di red team per eseguire esercitazioni su vari tipi di operazioni informatiche offensive, tra cui spionaggio informatico, IO e attacchi OT.

Premesso che Mandiant non può confermare in modo conclusivo l'autenticità dei documenti Vulkan esaminati né dimostrare oltre il ragionevole dubbio che i progetti di cui si parla siano stati effettivamente implementati, resta di grande interesse la visibilità che offrono sulle priorità russe e sulle operazioni informatiche che avvengono all’ombra del Cremlino.

Chi è NTC Vulkan

NTC Vulkan è un appaltatore IT russo con sede a Mosca, che non ha mai fatto segreto di avere all’attivo contratti con grandi aziende e agenzie governative in Russia. L’analisi condotta sulla documentazione trapelata rivela che NTC Vulkan ha stipulato contratti con i servizi di intelligence russi su progetti IO. Tecnicamente le Information Operations (IO)sono operazioni di supporto diretto e indiretto per l'esercito, che vanno dalla realizzazione di armi informatiche sia tecniche che psicologiche, atte a influenzare o interrompere i sistemi informativi nemici. In parole semplici, è la definizione tecnica di quella che sulla stampa è stata soprannominata “guerra digitale”.

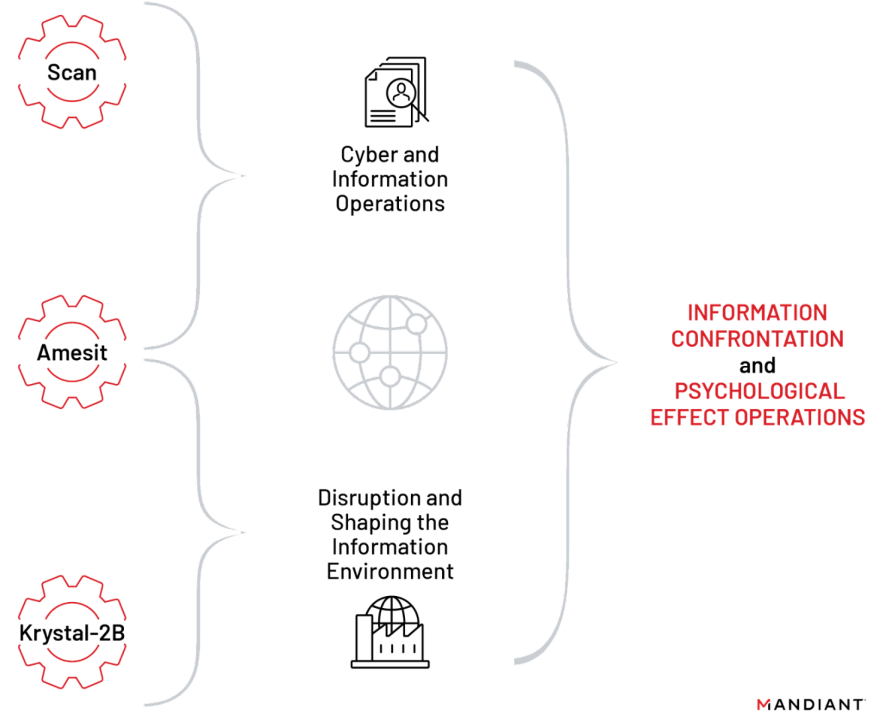

Ebbene, i documenti analizzati da Mandiant descrivono tre progetti: Scan, Amesit e Krystal-2B. Il primo risale al 2018-2019 e si riferisce a un maxi piano di spionaggio per la raccolta di dati su larga scala, in cui figurano anche metodi di profilazione e archiviazione delle informazioni. Fra i contraenti figura anche Sandworm. Ametist è datato 2016-2018 e riguarda l’aspetto psicologico: consiste in un framework utilizzato per controllare l'ambiente informativo online e manipolare l'opinione pubblica. Infine, Kristal è una piattaforma di formazione per imparare a sferrare attacchi IO/OT coordinati contro i settori dei trasporti e dei servizi pubblici utilizzando Amesit. Il periodo di riferimento è 2018-2020.

Strumenti informatici

Gli strumenti relativi ai progetti sopra descritti sono illustrati in documenti separati e non è possibile rintracciare informazioni precise sul loro effettivo impiego. Alla luce della loro esperienza, gli esperti di Mandiant reputano tuttavia che gli strumenti indicati siano una minima parte di quelli padroneggiati dagli APT russi. Fra tutti spiccano i dettagli del prototipo di una piattaforma che avrebbe consentito agli operatori di interagire con diversi strumenti: un dettaglio che è in linea con l’approccio dell’intelligence russa.

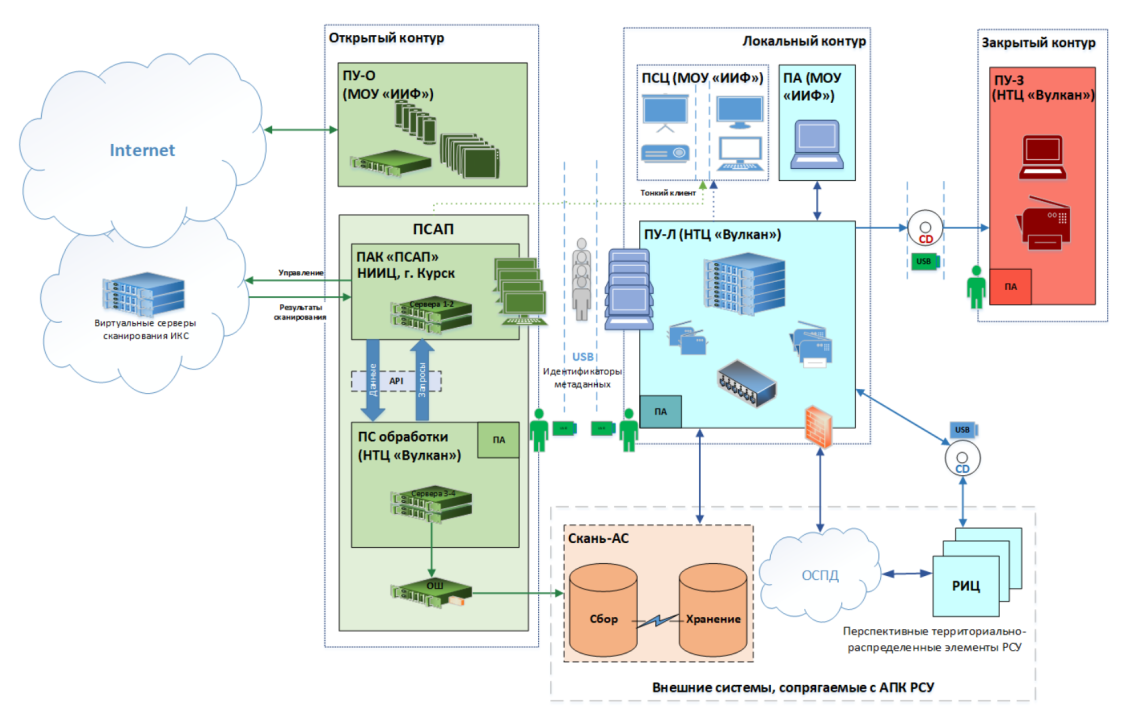

La documentazione su Scan è incredibilmente completa e dettaglia il trasferimento dei dati tra componenti software e hardware e strutture all'estero. Inoltre, le funzionalità descritte per la progettazione di questo strumento prevedono la necessità di coordinamento tra gruppi e operatori situati in luoghi diversi. La raccolta e l'elaborazione dati potrebbe essere funzionale a sistematizzare e automatizzare le operazioni informatiche per condurre varie attività all’interno di una vasta gamma di domini, dallo spionaggio informatico agli attacchi mirati OT.

Scan

Scan

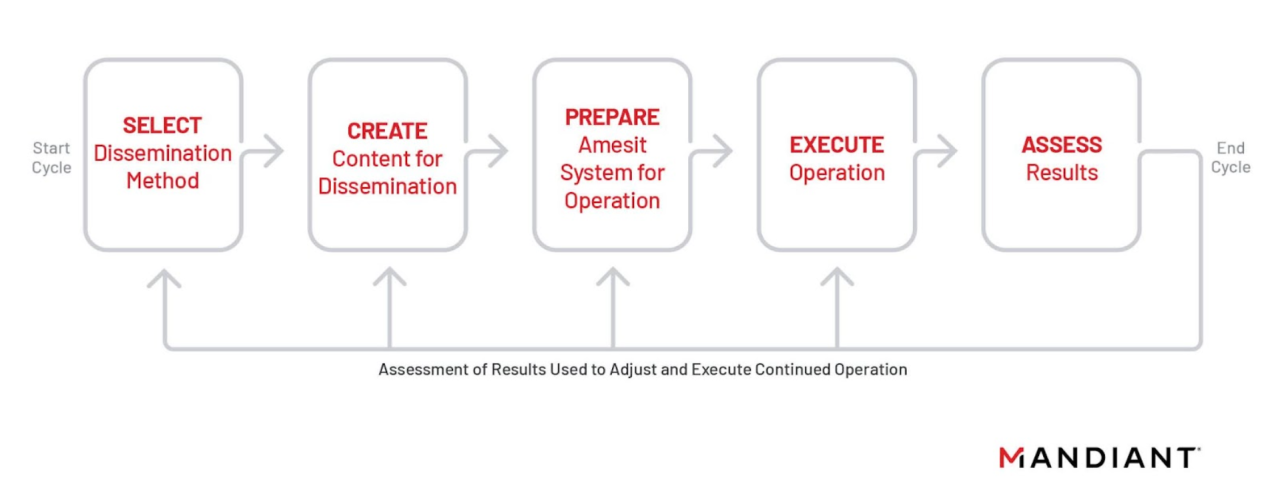

Per quanto riguarda Ametist, le funzionalità descritte potrebbero supportare un ciclo di vita completo delle operazioni di disinformazione: monitoraggio dei media, creazione di contenuti (testo, immagini, video, audio in vari formati) per promuovere una narrazione specifica, creazione e utilizzo di mezzi per diffondere tale contenuto (fra cui social media, blog, SMS, email) e valutazione dell'efficacia di un'operazione. Le funzioni tengono conto anche della capacità di localizzare il targeting di un'operazione all'interno di una determinata area geografica, ma non ci sono dettagli circa gli obiettivi.

In relazione a Krystal-2B, la documentazione evidenzia scenari contro infrastrutture militari russe, sistemi ferroviari, aeroporti, porti marittimi e servizi energetici e idrici, ma non dettaglia metodologie specifiche sulle attività dannose eseguite nell'ambito di queste esercitazioni. Gli esperti ne deducono che Krystal-2B sembra progettato per supportare sia esercitazioni offensive contro ambienti OT nemici che esercitazioni difensive per individuare le vulnerabilità nelle infrastrutture militari russe.

Interessante il dettaglio che i parametri dei sistemi di controllo devono consentire all’attaccante di ottenere un impatto fisico, come manipolare la velocità dei treni, deviare i binari (per creare incidenti ferroviari), mettere fuori servizio i passaggi a livello (per causare collisioni con le automobili), bloccare le pompe e chiudere le valvole dei sistemi idrici, eccetera.

Ametist

Ametist

Investimenti

La documentazione di NTC Vulkan fornisce indirettamente informazioni sugli investimenti dei servizi di intelligence russi. Un impianto come quello del progetto Scan lascia intendere che il GRU sia interessato a condurre operazioni segmentate con un elevato coordinamento tra le sue unità regionali, di modo che siano più snelle e più efficienti.

Il coinvolgimento sia degli effetti psicologici che di quelli pratici nelle operazioni informatiche è un elemento familiare alle operazioni informatiche russe: basti pensare a quando avvenuto all’inizio del conflitto ucraino e negli anni immediatamente precedenti. Oltre che per le centrali elettriche, Krystal-2B e Amesit mostrano interesse per i servizi idrici e i sistemi di trasporto, tra cui ferroviario, marittimo e aereo. Anche se non ci sono prove che Scan, Ametist e Krystal siano stati effettivamente sviluppati, considerato il quadro geopolitico attuale sarebbe bene tenere a mente gli scenari a cui danno accesso questi documenti e le priorità che la Russia aveva espresso, in modo da essere pronti a fronteggiare eventuali attacchi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici