Attack Surface Management: per una cyber difesa efficace

L'espansione della superficie di attacco è la minaccia numero uno alla sicurezza informatica delle aziende: un tema di cui le imprese stesse devono tenere conto

Una ricerca condotta da Gartner mostra come l'espansione della superficie di attacco sia la principale ragione dell'aumento delle potenziali minacce informatiche. Non solo, secondo il rapporto di ricerca dell'Enterprise Strategy Group sulle pratiche di sicurezza e la gestione delle posture, quasi sette aziende su dieci (69%) ammettono di aver subito almeno un attacco informatico causato dallo sfruttamento di una risorsa Internet proveniente da una fonte sconosciuta, non gestita o mal gestita. La realtà è che i cyberattacchi sono in continua evoluzione e, con il passaggio permanente di molte aziende a modalità di lavoro remote o ibride, le minacce sono in costante aumento.

Cos’è la superficie di attacco?

La superficie di attacco di un’azienda è la somma di tutte le sue parti potenzialmente esposte a rischi di sicurezza negli ambienti software aziendali. In sostanza, si tratta di tutte le potenziali vulnerabilità, note e sconosciute, di tutte le componenti hardware, software e di rete. È fondamentale che le aziende acquisiscano consapevolezza della propria intera superficie di attacco, in modo da poter adottare misure di sicurezza sufficienti.

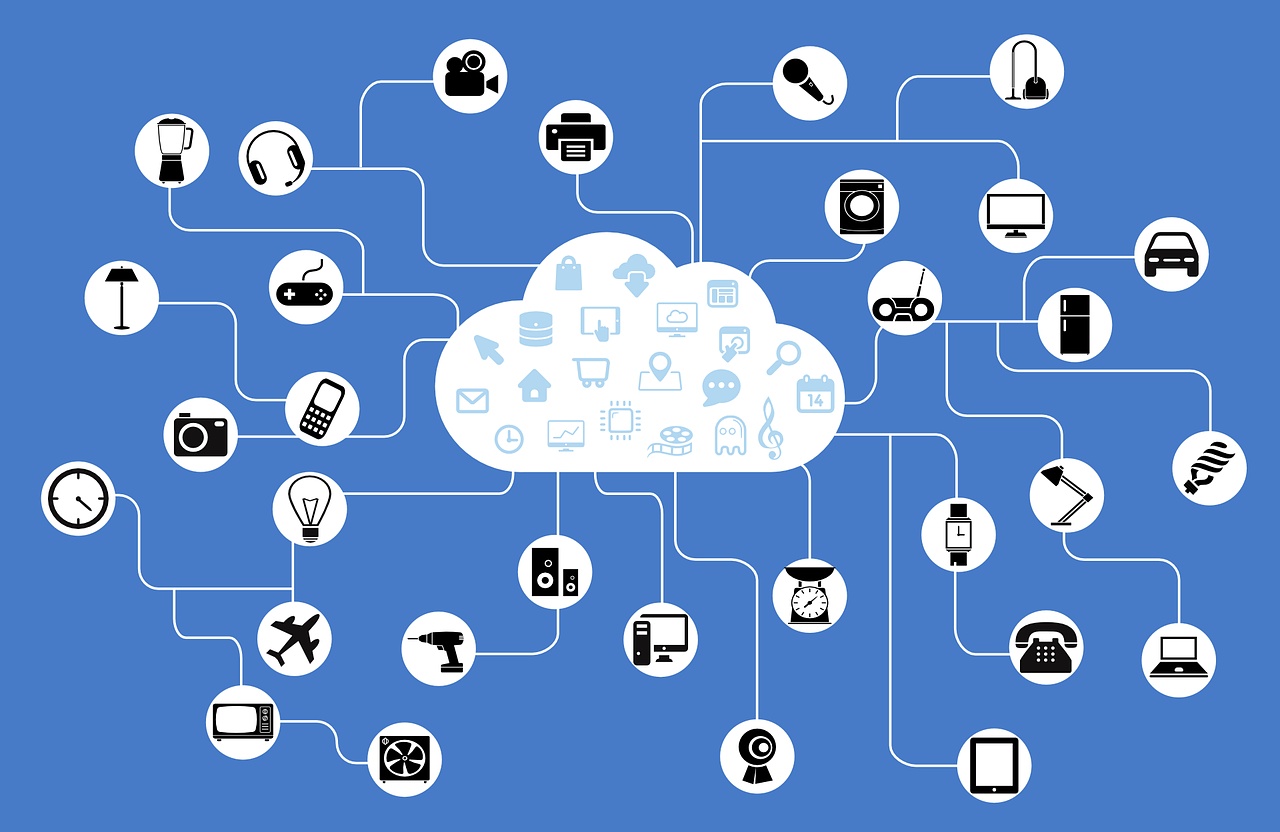

In generale, le superfici di attacco possono essere classificate in tre tipologie. La prima è quella digitale. La superficie di attacco digitale comprende la rete e l’ambiente software di un'azienda. Può includere applicazioni, codici, porte e altri punti di ingresso e uscita. La seconda è quella fisica. Questa include tutti i dispositivi endpoint di un'azienda, come sistemi desktop, laptop, dispositivi mobili, IoT e porte USB. Infine, gli attacchi di social engineering (o ingegneria sociale), che sfruttano invece le vulnerabilità degli utenti: Tra gli attacchi più comuni contro le aziende ci sono lo spear phishing e altre tecniche che ingannano i dipendenti e li inducono a fornire informazioni aziendali sensibili.

Le aziende devono essere consapevoli della loro superficie di attacco. Con la rapida espansione dell’impronta digitale delle aziende è cresciuto anche il rischio derivante dagli asset esposti. I trend più recenti, tra cui la trasformazione digitale, il lavoro ibrido, l'Internet of Things (IoT) e altro ancora, hanno portato ad una rapida crescita delle risorse aziendali affidate all’ambiente Internet, ma la loro sicurezza informatica non ha tenuto il passo con questa espansione. Tradizionalmente, i workload, i siti web, le credenziali degli utenti, lo spazio di archiviazione e altri dati aziendali di valore inestimabile erano controllati dai responsabili IT nelle sedi centrali. Oggi, la maggior parte delle risorse digitali si trova al di fuori del perimetro aziendale fisico. Ciò significa che è diventato sempre più difficile controllarle e averne visibilità. Il risultato? Un drastico aumento dei profili di rischio delle imprese.

Tradizionalmente, i workload, i siti web, le credenziali degli utenti, lo spazio di archiviazione e altri dati aziendali di valore inestimabile erano controllati dai responsabili IT nelle sedi centrali. Oggi, la maggior parte delle risorse digitali si trova al di fuori del perimetro aziendale fisico. Ciò significa che è diventato sempre più difficile controllarle e averne visibilità. Il risultato? Un drastico aumento dei profili di rischio delle imprese.

Come gestire la propria superficie di attacco

La tattica numero uno che le aziende possono utilizzare per ridurre le possibilità di subire una violazione è quella di diminuire la superficie di attacco. Ciò comporta la necessità di assicurarsi che sia presente un firewall che limiti il numero di porte TCP/IP accessibili, implementare aggiornamenti e patch di sicurezza pertinenti e limitare la quantità di codice esposto. Inoltre, le aziende possono decidere di limitare l'accesso ai clienti o agli utenti registrati e ai moduli di amministrazione o di gestione dei contenuti. Infine, è necessario esaminare tutte le risorse digitali e disattivare le applicazioni non necessarie.

In alternativa, le aziende possono scegliere di esternalizzare la cybersicurezza della loro superficie di attacco tramite soluzioni di Attack Surface Management (ASM). L'ASM include la scoperta, l'analisi, la neutralizzazione e il monitoraggio costanti delle vulnerabilità di cybersecurity e dei potenziali vettori di attacco che costituiscono la superficie di attacco di un'azienda.

Ciò consente ai team di sicurezza di stabilire una cybersecurity proattiva a fronte di una superficie di attacco in costante crescita e trasformazione. Le soluzioni ASM forniscono visibilità in tempo reale sulle vulnerabilità e sui vettori di attacco che emergono, consentendo alle aziende di essere sempre un passo avanti rispetto agli autori delle minacce informatiche. Inoltre, consentono di colmare le lacune di sicurezza utilizzando un approccio basato su una visione esterna per monitorare la superficie di attacco dell’azienda. In questo modo, i team saranno in grado di definire le proprie priorità e gestire tutti gli asset di Internet.

È fondamentale che le aziende scelgano la soluzione ASM più adatta ed efficace per soddisfare le loro esigenze specifiche. Le soluzioni migliori sono quelle che garantiscono degli outside-in per monitorare la superficie di attacco dell'azienda. Ciò consente ai team di sicurezza di definire le proprie priorità e gestire tutti gli asset di Internet, centralizzati o remoti, in ambienti on-premise, filiali, cloud e fornitori di terze parti, il tutto con un approccio zero-touch. È inoltre importante scegliere una soluzione che sia supportata dall’intelligence.

Le soluzioni ASM leader nel settore stabiliscono un ordine di priorità dei potenziali rischi, sfruttando l'intelligence avversaria per guidare precise azioni in base ai rischi più critici. Inoltre, utilizzeranno un motore con algoritmi proprietari per scansionare in tempo reale 24 su 24 la rete Internet globale, consentendo alle aziende di vedere come appare la loro superficie di attacco dal punto di vista di un avversario.

Questo approccio fornisce una visione olistica di tutte le possibili vulnerabilità e consente di attuare strategie di prevenzione proattive. Le soluzioni ASM efficaci generano inoltre automaticamente, per ogni rischio identificato, misure rimediali attivabili in tempi rapidi dai team IT e di sicurezza per mitigare le vulnerabilità in tempo reale.

Questione di visibilità

La sicurezza informatica è un gioco di rincorse, con gli avversari che sviluppano sempre nuove tecniche per individuare le vulnerabilità, superando spesso la capacità delle aziende di individuare la violazione. In linea generale, gli avversari hanno una percezione migliore di quanto l’azienda sia esposta al rischio informatico rispetto all'azienda stessa. Una soluzione completa per la gestione della superficie di attacco può aiutare gli esperti in sicurezza informatica a sorvegliare il loro perimetro digitale.

Il monitoraggio costante e in tempo reale delle risorse è essenziale per qualsiasi strategia di sicurezza informatica completa, soprattutto in uno scenario in cui gli avversari diventano sempre più sofisticati nelle loro strategie di attacco. Le aziende che implementano queste soluzioni avranno maggiori probabilità di superare con successo i tentativi di violazione e proteggere il proprio ambiente.

Zeki Turedi è EMEA CTO, CrowdStrike

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici