Il lato oscuro di Telegram

Phishing as-a-service, compravendita di dati e molto altro: aumentano le attività criminali sulla piattaforma.

L’aumento di popolarità di Telegram ha portato a un incremento delle attività criminali sulla piattaforma. Grazie alle sue potenti funzionalità di automazione, i truffatori hanno trasformato Telegram in una nuova via per le attività darknet, tra cui il phishing e la vendita di dati rubati. È quanto emerge dalla nuova ricerca di Kaspersky sul mercato di phishing di Telegram.

Quello che definiamo genericamente phishing in realtà ha molte declinazioni, alcune delle quali vengono particolarmente valorizzate dalle peculiarità di Telegram. Una fra tutte le è l’uso dei bot di Telegram per automatizzare attività illegali, come la creazione di pagine di phishing e la raccolta di dati degli utenti. In breve, gli attaccanti hanno trovato il modo di sfruttare i bot di Telegram per automatizzare le loro attività dannose.

La creazione di siti web falsi in un bot Telegram è un processo semplice e gratuito: un truffatore inesperto si iscrive al canale del creatore del bot, seleziona la lingua desiderata, crea il proprio bot e invia il token al bot principale. Il nuovo bot riceve i dati degli utenti che hanno seguito i link di phishing e hanno cercato di accedere a un sito falso.

Phishing: per quale piattaforma serve?

Phishing: per quale piattaforma serve?

Gli attaccanti possono utilizzare questo metodo per raccogliere una grande quantità di dati, tra cui indirizzi email, numeri di telefono, password di account, indirizzi IP e il paese di appartenenza della vittima. Questi bot forniscono una varietà di piattaforme mirate, tra cui messenger, social media e siti web di brand popolari, da sfruttare in una futura pagina di phishing.

Phishing-as-a-service e compravendita di dati

Oltre ai kit di phishing gratuiti e alla creazione automatica di phishing tramite bot Telegram, i truffatori offrono beni e servizi a pagamento secondo il modello del phishing-as-a-service. Gli attaccanti vendono “pagine VIP” per truffe e phishing, ovvero siti web creati da zero con un maggiore ventaglio di funzionalità o strumenti per la generazione di tali pagine. Non si tratta di copie poco curate di siti web di brand famosi, ma di risorse per truffe più avanzate e mirate. Per esempio, una pagina VIP può contenere elementi di ingegneria sociale, un design accattivante protezione dalla detection o altro. I prezzi di queste pagine false variano da 10 a 300 dollari.

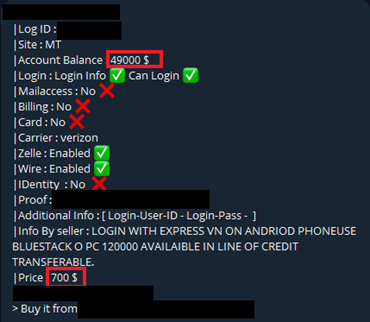

L'accesso a pagamento ai conti bancari ha prezzi che variano in funzione del saldo

L'accesso a pagamento ai conti bancari ha prezzi che variano in funzione del saldo

Si possono inoltre mettere in vendita i dati dei conti bancari ricavati con il phishing. A differenza dei dati gratuiti, quelli a pagamento vengono verificati in base all’importo del conto dell’utente. Per esempio, per accedere a un conto bancario con un saldo di 1.400 dollari, ai proprietari viene chiesto di pagare 110 dollari, mentre le credenziali di un conto con un saldo di 49.000 dollari sono stati messi in vendita per 700 dollari.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici