Attacchi cyber: la difesa deve fare passi avanti

I dati aggiornati di Mandiant indicano che il dwell time medio globale è sceso e che lo sfruttamento delle vulnerabilità continua è la tecnica di attacco più diffusa. Il problema maggiore è che le vittime continuano a faticare ad accorgersi di essere sotto attacco.

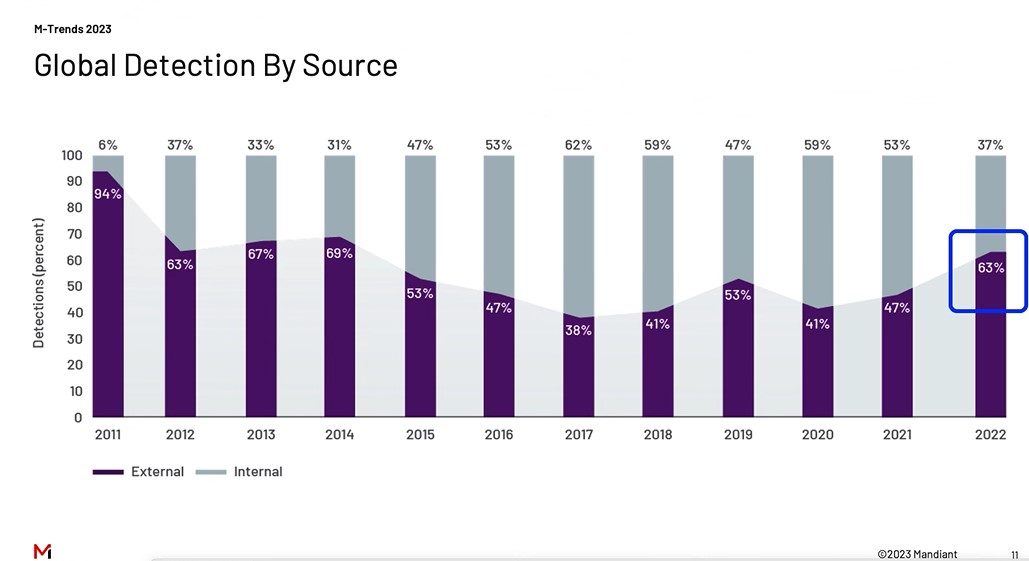

Il tempo che intercorre fra la compromissione di una rete e la sua scoperta è mediamente sceso, ma nella maggioranza dei casi è una realtà esterna all’azienda vittima a svelare la presenza di un attacco cyber, il che dà la misura di quanto lavoro ci sia ancora da fare sul piano della detection. Sono alcune delle informazioni che emergono dal Report M-Trends 2023 di Mandiant, giunto alla sua 14ma edizione.

Nel corso della presentazione alla stampa Gabriele Zanoni, Consulting Country Manager di Mandiant Italia, ricorda che il report si basa sull’analisi dei dati degli incidenti gestiti da Mandiant nel corso dell’anno precedente a quello nominativo – in questo caso il 2022. Un anno segnato dall’inizio del conflitto Ucraino e dalla consolidazione del lavoro ibrido, che hanno influito notevolmente sui dati come vedremo più avanti. Vale la pena ricordare che il report ha lo scopo di aggiornare i team di cybersecurity sui trend degli attacchi cyber e fornire loro informazioni utili a migliorare la protezione aziendale.

Dwell Time

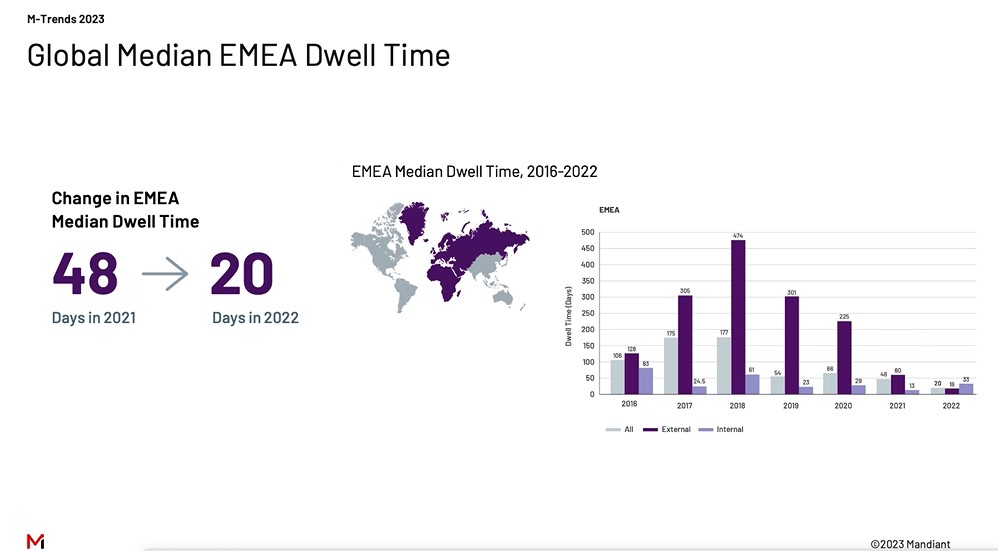

Il primo dato riguarda il Dwell Time, si riconferma il trend in calo che era già stato evidenziato nella precedente edizione del report. Nel 2022 la media globale è stata di 16 giorni, rispetto ai 21 giorni del 2021 e ai 24 giorni del 2020. Ovviamente più questo tempo di abbassa minori sono i danni che gli attaccanti possono causare o i dati che possono esfiltrare, quindi l’obiettivo di tutti i difensori è di abbassarlo il più possibile. Zanoni ha mostrato anche il dato parziale per la regione EMEA che ci riguarda direttamente, e che testimonia un calo ancora più consistente: 20 giorni, contro il 48 giorni del 2021.

Gli attacchi però non sono tutti uguali: per leggere correttamente il Dwell Time bisogna capire da quali informazioni è composto. In linea di massima chi sferra attacchi finalizzati al tornaconto economico ha bisogno di svelare il prima possibile l’attacco per poter intascare denaro. Al contrario, in un attacco finalizzato allo spionaggio l’attaccante ha interesse a tenerlo nascosto il più a lungo possibile, anche per anni. La guerra fra Russia e Ucraina, tuttavia, ha cambiato questo paradigma consolidato, per lo meno in Europa.

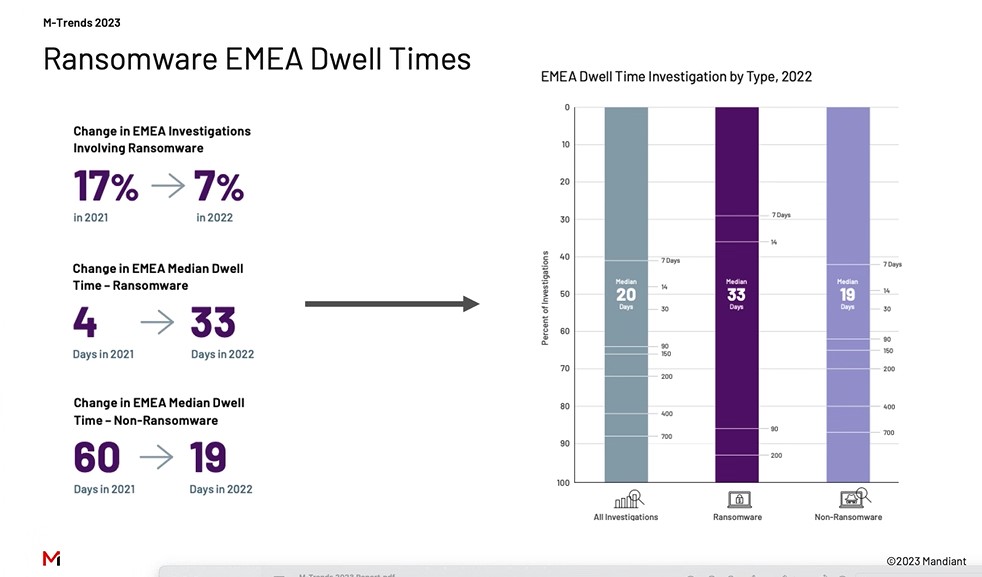

Guardando alla regione EMEA, infatti, il primo dato interessante è che gli attacchi che hanno coinvolto il ransomware sono calati drasticamente, passando dal 17% del 2021 al 7% del 2022.

Contro le aspettative, il Dwell Time degli attacchi in cui è stato impiegato il ransomware è lievitato da 4 giorni nel 2021 a 33 giorni nel 2022. Secondo Zanoni ha influito pesantemente il cambio dello scenario globale delle minacce dovuto alla guerra in Ucraina.

Come molti ricorderanno, l’avvio del conflitto ha portato il cybercrime a schierarsi, con un conseguente impatto sui gruppi ransomware che avevano base in Russia. Molti si sono sciolti e ricostruiti, dando vita a un cambio di Tattiche, Tecniche e Procedure (TTP) con cui gli attaccanti hanno prendere dimestichezza. Per questo i tempi di attacco si sono allungati. Fuori dall’EMEA questo passaggio è meno evidente, dato che si è passati da 5 a 9 giorni per il Dwell Time legato agli attacchi ransomware.

Per quanto riguarda il Dwell Time degli attacchi in cui non era coinvolto il ransomware, in EMEA il dato è passato da 60 a 19 giorni, mentre a livello globale è sceso da 36 a 17 giorni. Parte del merito è da ascrivere al doveroso riconoscimento del lavoro dei difensori, che stanno ostacolando meglio le attività criminali.

Incidenti: chi segnala e chi sono le vittime

Il fatto che i dati siano in miglioramento non significa che la gestione degli incidenti cyber sia una passeggiata. Mandiant sottolinea che rispetto agli anni precedenti nel 2022 gli attacchi sono stati più complessi da analizzare. Molti gruppi hanno usato tecniche di oscuramento per il codice malevolo, che ha richiesto ulteriore lavoro di investigazione per la sua identificazione. Nonostante le difese cyber, spesso i file hanno comunque bypassato i sistemi di detection automatici, il che ricorda il ruolo fondamentale dei professionisti che analizzano manualmente i dati in questi contesti.

La mancanza di professionisti o di una difesa adeguata è evidente anche nell’altro dato saliente del report: il 63% delle segnalazioni di incidenti analizzati proviene dall’esterno delle aziende colpite, non dai SOC interni. In altre parole, ad accorgersi che si è verificato un incidente sono i CERT, oppure i vendor di cybersecurity come Mandiant che indagano su altri casi collegati, su attacchi alla supply chain e via discorrendo. Questo indica che c’è ancora molto da fare perché le aziende raggiungano un livello di cybersecurity adeguato.

Veniamo a chi sono le vittime: un quarto dei casi analizzati da Mandiant nel 2022 riguarda il government, che è al primo posto anche per l’intensa attività di supporto alle istituzioni ucraine portato avanti da Mandiant con l’avvio del conflitto armato. Il resto non varia rispetto alla classifica dello scorso anno, con i servizi aziendali e professionali, seguiti da quelli finanziari.

Che cosa cercano gli attaccanti e con quali strumenti

Una parte importante del report è quella degli obiettivi degli attaccanti. Mandiant ha fatto un macro-raggruppamento in due gruppi: chi è motivato finanziariamente e chi invece mira al furto di dati. Nel primo gruppo è presente il 40% dei casi analizzati, e di questi solo l’8% dei casi esaminati ha fatto ricorso all’estorsione. Il 28% dei dati riconduce invece ad attacchi motivati finanziariamente, e di questi il 18% ha ottenuto il suo scopo facendo ricorso a un ransomware.

Quello che se ne deduce è che, nonostante la forte eco degli attacchi ransomware, questi sono solo una minima parte del panorama globale delle minacce. Per il resto c’è una forte incidenza di DDoS e, soprattutto nel trimestre seguito allo scoppio del conflitto ucraino, dei malware wiper.

Seguendo il filo logico, passiamo quindi alle armi che usano gli attaccanti per violare le reti. I dati di Mandiant evidenziano che a livello globale il metodo di compromissione preferito dagli attaccanti è lo sfruttamento delle vulnerabilità, che è al primo posto dal 2020 in poi. Il successo di questo tipo di attacchi è sintomatico della difficoltà da parte delle aziende di mantenere i sistemi aggiornali e di prioritizzare le patch. A tale proposito Zanoni sottolinea che Mandiant offre il servizio Attack Surface Management che aiuta i clienti a identificare le vulnerabilità sfruttabili.

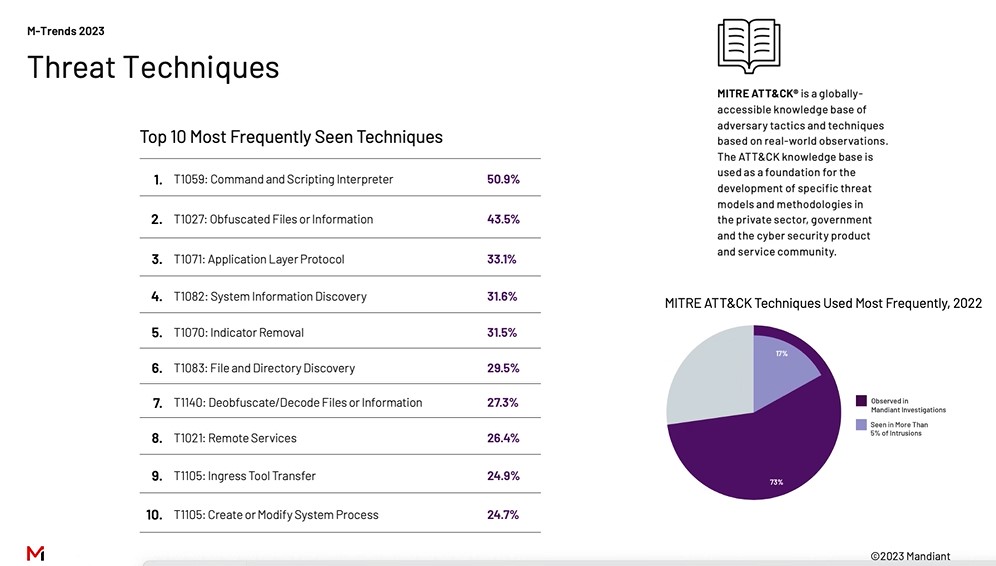

Mandiant aiuta inoltre a identificare gli attacchi rifacendosi al framework MITRE. Gli esperti dell’azienda statunitense hanno passato in rassegna migliaia di attacchi cyber e hanno isolato il set minimo di passaggi che gli attaccanti svolgono negli attacchi. Hanno identificato le 10 TTP più diffuse, che coprono la maggioranza degli attacchi, e le hanno forniti ai clienti. Monitorando queste 10 TTP si agevolano le strategie e i sistemi di detection.

Chi sono gli attaccanti

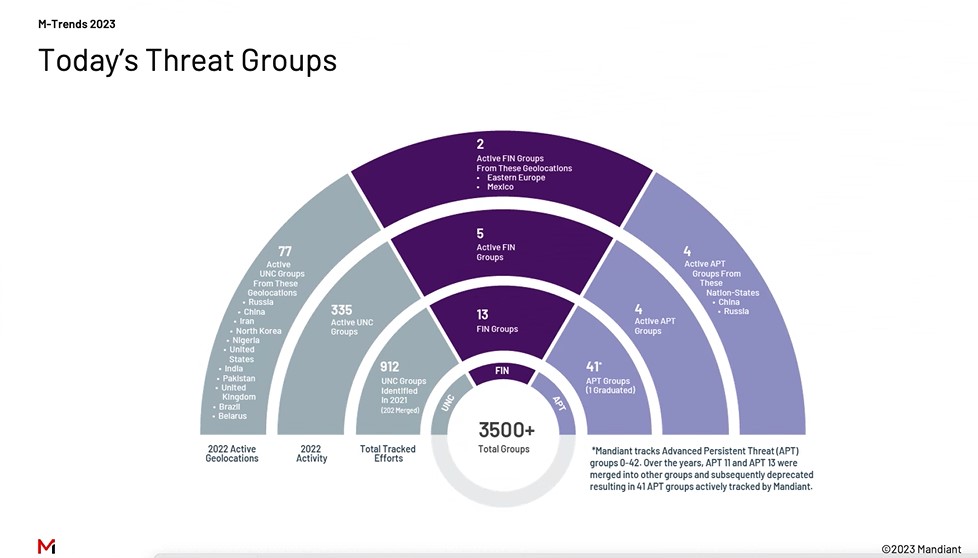

Fare l’attribuzione di un attacco ransomware è una delle attività più difficili in assoluto, ma è anche una delle specialità di Mandiant. Attualmente l’azienda traccia oltre 3500 gruppi criminali. Quelli sponsorizzati da stati nazionali (identificati come APT) sono 41 gruppi, di cui 4 sono risultati attivi nel 2022 e sono situati in Cina e Russia.

Nella parte FIN sono raggruppati i gruppi che operano per motivi economici, che nella stragrande maggioranza dei casi fanno capo al cybercrime. Fanno eccezione gli APT della Corea del Nord, che operano attacchi finanziariamente motivati per portare denaro nelle casse del regime, sottoposto a pesanti sanzioni internazionali. Nell’area FIN risultano 13 gruppi, ci cui 5 operativi che provengono dall’est Europa e dal Messico.

La parte identificata come UNC invece racchiude i gruppi non ancora classificati. Gli esperti li stanno tracciando, ne conoscono le modalità di attacco, ma non è ancora chiara la loro motivazione. Nel 2022 sono stati 355 quelli attivi, legati a un lungo elenco di paesi.

Perché è importante l’attribuzione? I motivi sono vari. Comprendere la provenienza dei gruppi che sferrano gli attacchi ransomware, per esempio, serve per motivi legali (è un reato pagare il riscatto, quindi finanziare, realtà legate a Paesi sottoposti a sanzioni). L’attribuzione è richiesta anche delle assicurazioni cyber, che per esempio non rimborsano gli attacchi ritenuti di guerra. È fondamentale poi sapere da quale Paese sono stati attaccati clienti che operano nel settore governativo e in quello militare, per le implicazioni politiche che è ben facile intuire.

Zanoni ha approfittato dell’incontro con la stampa per anticipare anche il lavoro di Mandiant nell’identificazione di due gruppi APT appena scoperti. Uno è APT42, un gruppo sponsorizzato dall’Iran che ha condotto attività di phishing e social engineering molto sofisticate a fine di ottenere informazioni sui tempi geopolitici che coinvolgono l’Iran in Europa e negli USA. Hanno condotto attività di sorveglianza ai danni di giornalisti e persone di potenziale interesse.

Il secondo gruppo è APT43, ha base in Nord Corea e compromette aziende occidentali con l’obiettivo di rubare informazioni e accessi a risorse cloud che gli permettono di fare mining di bitcoin. I proventi vengono usati come sempre per finanziare il regime. Ha usato diversi strumenti e sistemi di anonimizzazione delle criptovalute per evitare che le attività fossero ricondotte al loro Paese.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici